Configurer un tunnel VPN

VPN SSL ou IPsec IKEv2

SN VPN Client Exclusive permet de créer et de configurer plusieurs types de tunnels VPN.

Il permet aussi, le cas échéant, de les ouvrir simultanément.

SN VPN Client Exclusive permet de configurer des tunnels

-

IPsec IKEv2

-

SSL

La méthode pour créer un nouveau tunnel VPN est décrite dans les sections précédentes : Assistant de Configuration et Arborescence de la configuration VPN > Menus contextuels.

ASTUCE

Il est recommandé de configurer des tunnels IKEv2 avec certificat. Reportez-vous au chapitre Recommandations de sécurité.

Modification et sauvegarde de la configuration VPN

SN VPN Client Exclusive permet d’effectuer des modifications dans les tunnels VPN, et de tester « à la volée » ces modifications, ceci sans avoir besoin de sauvegarder la configuration VPN.

Toute modification dans la configuration VPN est illustrée dans l’arborescence par le passage en caractères gras du nom de l’élément modifié.

À tout moment, la configuration VPN peut être sauvegardée :

-

par Ctrl+S,

-

via le menu Configuration > Sauver.

Si une configuration VPN est modifiée et que l’utilisateur quitte l’application sans l’avoir sauvegardée, il est alerté.

Configurer un tunnel IPsec IKEv2

IKE Auth : Authentification

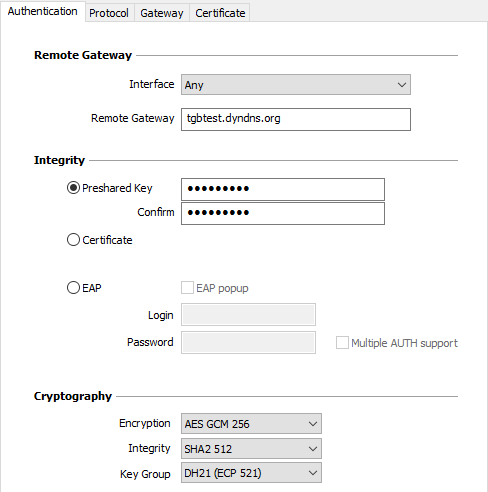

Adresses

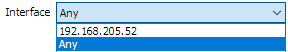

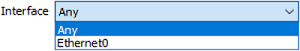

| Interface |

Nom de l’interface réseau sur laquelle la connexion VPN est ouverte. Il est possible de laisser au logiciel le soin de déterminer cette interface, en sélectionnant Automatique.

Privilégier ce choix lorsque le tunnel en cours de configuration est destiné à être déployé sur un autre poste par exemple. NOTE

|

| Adresse routeur distant |

Adresse IP (IPv6 ou IPv4) ou adresse DNS de la passerelle VPN distante. Ce champ doit être obligatoirement renseigné. |

Authentification

| Clé partagée |

Mot de passe ou clé partagée par la passerelle distante. NOTE

|

| Certificat |

Utilisation d’un certificat pour l’authentification de la connexion VPN. NOTE

Voir le chapitre dédié : Gestion des certificats. |

| EAP |

Le mode EAP (Extensible Authentication Protocol) permet d’authentifier l’utilisateur grâce à un couple login/mot de passe. Quand le mode EAP est sélectionné, une fenêtre demande à l’utilisateur de saisir son login/mot de passe à chaque ouverture du tunnel. Lorsque le mode EAP est sélectionné, il est possible de choisir entre le fait que le login/mot de passe EAP soient demandés à chaque ouverture de tunnel (via la case EAP popup), ou qu’ils soient mémorisés dans la configuration VPN en les configurant dans les champs Login et Mot de passe. Ce dernier mode n’est pas recommandé (cf. chapitre Recommandations de sécurité). |

| Multiple AUTH Support |

Active la combinaison des deux authentifications par certificat puis par EAP. Le Client VPN prend en charge la double authentification « certificat puis EAP ». Le Client VPN ne prend pas en charge la double authentification « EAP puis certificat ». |

Cryptographie

| Chiffrement |

Algorithme de chiffrement négocié au cours de la phase d’authentification : Auto, AES CBC (128, 192, 256), AES CTR (128, 192, 256), AES GCM (128, 192, 256). |

| Intégrité |

Algorithme d’intégrité négocié au cours de la phase d’authentification : Auto, SHA2 256, SHA2 384, SHA2 512. |

| Groupe de clé |

Longueur de la clé Diffie-Hellman : Auto, DH14 (MODP 2048), DH15 (MODP 3072), DH16 (MODP 4096), DH17 (MODP 6144), DH18 (MODP 8192), DH19 (ECP 256), DH20 (ECP 384), DH21 (ECP 521) DH28 (BrainpoolP256r1). |

Reportez-vous au chapitre Recommandations de sécurité pour le choix de l’algorithme.

Auto signifie que le Client VPN s’adapte automatiquement aux paramètres de la passerelle.

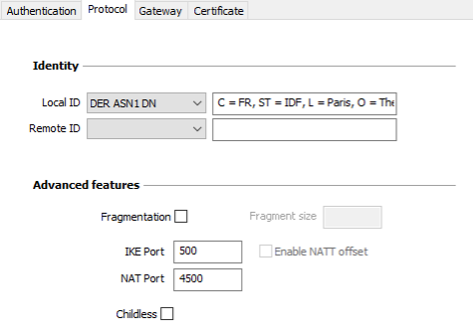

IKE Auth : Protocole

NOTE

Si vous utilisez une passerelle IPsec DR, il convient d’ajouter le paramètre dynamique nonce_size (voir section Afficher plus de paramètres) et de le définir à la valeur 16. En effet, ces passerelles ne prennent pas en charge de nonce avec une taille différente.

Identité

| Local ID |

Le « Local ID » est l’identifiant de la phase d’authentification que le Client VPN envoie à la passerelle VPN distante. Suivant le type sélectionné, cet identifiant peut être :

Quand ce paramètre n’est pas renseigné, c’est l’adresse IP du Client VPN qui est utilisée par défaut. |

| Remote ID |

Le « Remote ID » est l’identifiant de la phase d’authentification que le Client VPN s’attend à recevoir de la passerelle VPN distante. Suivant le type sélectionné, cet identifiant peut être :

|

Fonctions avancées

| Fragmentation IKEv2 |

Active la fragmentation des paquets IKEv2 conformément à la RFC 7383. Cette fonction permet d’éviter que les paquets IKEv2 ne soient fragmentés par le réseau IP traversé. En général, il convient de spécifier une taille de fragment inférieure de 200 octets à la MTU de l’interface physique, par exemple 1300 octets dans le cas d’une MTU classique de 1500 octets. |

| Port IKE |

Les échanges IKE Init (pendant la phase d'authentification IKE) s’effectuent sur le protocole UDP, en utilisant par défaut le port 500. Le paramétrage du port IKE permet de passer les équipements réseau (pare-feux, routeurs) qui filtrent ce port 500. NOTE

|

| Port NAT |

Les échanges IKE Auth, les échanges IKE Child SA et le trafic IPsec s’effectuent sur le protocole UDP, en utilisant par défaut le port 4500. Le paramétrage du port NAT permet de passer les équipements réseau (pare-feux, routeurs) qui filtrent ce port 4500. NOTE

|

| Activer l’offset NATT | Lorsque le port IKE est différent de 500, il peut être nécessaire de cocher cette option pour que la passerelle accepte la connexion. |

| Childless | Lorsque ce mode est activé, le Client VPN tentera d’effectuer l’initiation des échanges IKE sans création de Child SA, conformément au RFC 6023. Ce mode est recommandé. |

IKE Auth : Passerelle

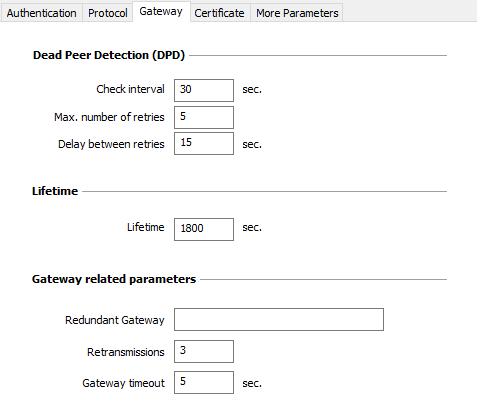

Dead Peer Detection (DPD)

| Période de vérification |

La fonction DPD (Dead Peer Detection) permet au Client VPN de détecter que la passerelle VPN devient inaccessible ou inactive. La période de vérification est la période entre deux envois de messages de vérification DPD, exprimée en secondes. La fonction de DPD est active à l’ouverture du tunnel (après la phase d’authentification). Associé à une passerelle redondante, le DPD permet au Client VPN de basculer automatiquement d’une passerelle à l’autre sur indisponibilité de l’une ou l’autre. |

| Nombre d’essais | Nombre d’essais infructueux consécutifs avant de déclarer que la passerelle VPN est injoignable. |

| Durée entre essais | Intervalle entre les messages DPD lorsqu’aucune réponse n’est reçue de la passerelle VPN, exprimé en secondes. |

IMPORTANT

Lorsque la fonction DPD n’est pas opérationnelle après avoir monté un tunnel, une cause possible est que l’adresse IP de la passerelle appartient au réseau distant, soit en raison d’une configuration locale ou parce que cette adresse a été envoyée par la passerelle. Dans un tel cas, tous les paquets IKE à destination de la passerelle sont acheminés à travers le tunnel, au lieu d’être envoyés en dehors de celui-ci. C’est ce qui provoque le problème.

Il convient, par conséquent, de vérifier ce point et de le corriger, le cas échéant.

Durée de vie

| Durée de vie |

Durée de vie de la phase IKE Authentication. La durée de vie est exprimée en secondes. Sa valeur par défaut est de 14 400 secondes (4 h). |

Paramètres relatifs à la passerelle

| Passerelle redondante |

Permet de définir l’adresse d’une passerelle VPN de secours sur laquelle le Client VPN bascule lorsque la passerelle VPN initiale est indisponible ou inaccessible. L’adresse de la passerelle VPN redondante peut être une adresse IP ou DNS. IMPORTANT

Voir le chapitre Passerelle redondante. |

| Retransmissions | Nombre de retransmissions de messages protocolaires IKE avant échec. |

| Délai passerelle | Délai entre chaque retransmission. |

IKE Auth : Certificat

Voir le chapitre : Gestion des certificats.

Child SA : Généralités

Le « Child SA » (Security Association IPsec) d’un tunnel VPN sert à la négociation des paramètres de sécurité qui seront appliqués aux données transmises dans le tunnel VPN.

Pour configurer les paramètres d’un Child SA, sélectionnez ce Child SA dans l’arborescence de la configuration VPN. Les paramètres se configurent dans les onglets de la partie droite du Panneau de Configuration.

Après modification, le tunnel concerné passe en caractères gras dans l’arborescence de la configuration VPN. Il n’est pas nécessaire de sauvegarder la configuration VPN pour que celle-ci soit prise en compte : le tunnel peut être testé immédiatement avec la configuration modifiée.

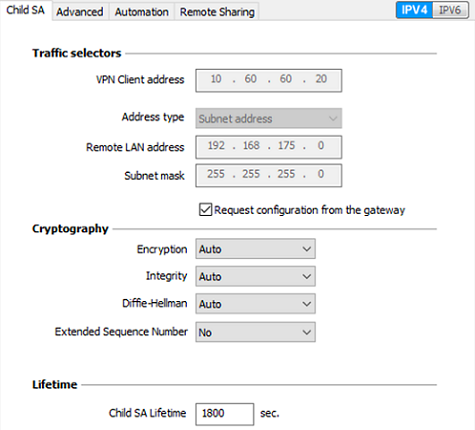

Child SA : Child SA

Trafic sélecteurs

| Adresse du Client VPN |

Adresse IP « virtuelle » du poste, tel qu’il sera « vu » sur le réseau distant. Techniquement, c’est l’adresse IP source des paquets IP transportés dans le tunnel IPsec. NOTE

|

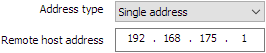

| Type d’adresse |

L’extrémité du tunnel peut être un réseau ou un poste distant. Voir la section Configuration du type d’adresse ci-dessous. |

| Obtenir la configuration depuis la passerelle |

Cette option (aussi appelée « Configuration Payload » ou encore « Mode CP ») permet au Client VPN de récupérer depuis la passerelle VPN toutes les informations utiles à la connexion VPN : adresse du Client VPN, adresse réseau distant, masque réseau et adresses DNS. Lorsque cette option est cochée, tous ces champs sont grisés (désactivés). Ils sont renseignés dynamiquement au cours de l’ouverture du tunnel, avec les valeurs envoyées par la passerelle VPN dans l’échange Mode CP. NOTE

NOTE

|

Cryptographie

| Chiffrement |

Algorithme de chiffrement négocié au cours de la phase IPsec : Auto, AES CBC (128, 192, 256), AES CTR (128, 192, 256), AES GCM (128, 192, 256). |

| Intégrité |

Algorithme d’intégrité négocié au cours de la phase IPsec : Auto, SHA2 256, SHA2 384, SHA2 512. |

| Diffie-Hellman |

Longueur de la clé Diffie-Hellman : Auto, DH14 (MODP 2048), DH15 (MODP 3072), DH16 (MODP 4096), DH17 (MODP 6144), DH18 (MODP 8192), DH19 (ECP 256), DH20 (ECP 384), DH21 (ECP 521), DH28 (BrainpoolP256r1). |

| Extended Sequence Number |

Permet l’usage de numéros de séquence étendus de taille 64 bits (cf. RFC 4304) : Auto, Non, Oui. Il est recommandé d'activer le mode ESN. |

Reportez-vous au chapitre Recommandations de sécurité pour le choix de l’algorithme.

Auto signifie que le Client VPN s’adapte automatiquement aux paramètres de la passerelle.

NOTE

Si l’adresse IP du poste Client VPN fait partie du plan d’adressage du réseau distant (p.ex. @IP poste = 192.168.10.2 et @réseau distant = 192.168.10.x), l’ouverture du tunnel empêche le poste de communiquer avec son réseau local. En effet, toutes les communications sont orientées dans le tunnel VPN.

Durée de vie

| Durée de vie Child SA |

Durée en secondes entre deux renégociations. La valeur par défaut pour la durée de vie Child SA est de 1 800 s (30 min). |

IPv4 / IPv6

| IPv4 / IPv6 |

Voir le chapitre IPv4 et IPv6. |

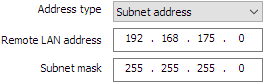

Configuration du type d’adresse

| Si l’extrémité du tunnel est un réseau, choisir le type Adresse réseau puis définir l’Adresse et le Masque du réseau distant : |

|

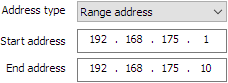

| Ou choisir Plage d’adresses et définir l’Adresse de début et l’Adresse de fin : |

|

| Si l’extrémité du tunnel est un poste, choisir Adresse Poste et définir l’Adresse du poste distant : |

|

- La fonction Ouverture automatiquement sur détection de trafic permet d’ouvrir automatiquement un tunnel sur détection de trafic vers l’une des adresses de la plage d’adresses spécifiée (moyennant le fait que cette plage d’adresses soit aussi autorisée dans la configuration de la passerelle VPN).

- Configuration « tout le trafic dans le tunnel VPN »

Il est possible de configurer le Client VPN pour que l’intégralité du trafic sortant du poste passe dans le tunnel VPN. Pour réaliser cette fonction, sélectionnez le type d’adresse Adresse réseau et indiquer comme adresse et masque réseau 0.0.0.0.

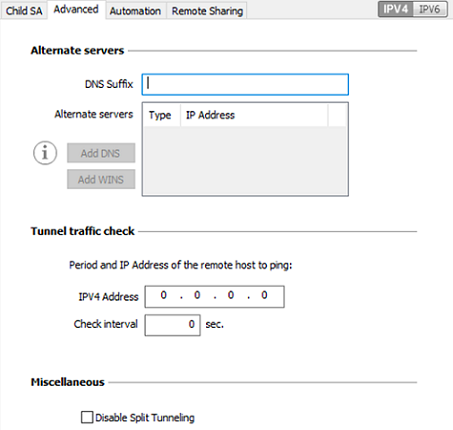

Child SA : Avancé

Serveurs alternatifs

| Suffixe DNS |

Suffixe de domaine à ajouter à chaque nom de machine. Ce paramètre est optionnel. Lorsqu’il est spécifié, le Client VPN essaye de traduire l’adresse de la machine sans ajouter le suffixe DNS. Puis, si la traduction échoue, il ajoute le suffixe DNS et essaye à nouveau de traduire l’adresse. |

| Serveurs alternatifs |

Table des adresses IP des serveurs DNS (2 maximum) et WINS (2 maximum) accessibles sur le réseau distant. Les adresses IP seront des adresses IPv4 ou IPv6 suivant le type de réseau choisi dans l’onglet Child SA. NOTE

|

Test de trafic dans le tunnel

| Vérification trafic après ouverture |

Il est possible de configurer le Client VPN pour vérifier régulièrement la connectivité au réseau distant. Si la connectivité est perdue, le Client VPN ferme automatiquement le tunnel puis tente de le rouvrir. Le champ IPV4/IPV6 est l’adresse d’une machine située sur le réseau distant, censée répondre aux « ping » envoyés par le Client VPN. S’il n’y a pas de réponse au « ping », la connectivité est considérée comme perdue. NOTE

|

| Fréquence de test | Le champ Fréquence de test indique la période, exprimée en secondes, entre chaque « ping » émis par le Client VPN à destination de la machine dont l’adresse IP est spécifiée au-dessus. |

Autres

| Bloquer les flux non chiffrés |

Lorsque cette option est cochée, seul le trafic passant dans le tunnel est autorisé.

L’option de configuration Bloquer les flux non chiffrés accroît « l’étanchéité » du poste, dès lors que le tunnel VPN est ouvert. En particulier, cette fonction permet d’éviter les risques de flux entrants qui pourraient transiter hors du tunnel VPN. Associée à la configuration Passer tout le trafic dans le tunnel (voir la section Configuration du type d’adresse), cette option permet de garantir une étanchéité totale du poste, dès lors que le tunnel VPN est ouvert. Ce mode est recommandé. |

Child SA : Automatisation

Voir le chapitre Automatisation.

Child SA : Bureau distant

Voir le chapitre Partage de bureau distant.

Configurer un tunnel SSL / OpenVPN

Introduction

SN VPN Client Exclusive permet d’ouvrir des tunnels VPN SSL.

Les tunnels VPN SSL de SN VPN Client Exclusive sont compatibles OpenVPN et permettent d’établir des connexions sécurisées avec toutes les passerelles qui implémentent ce protocole.

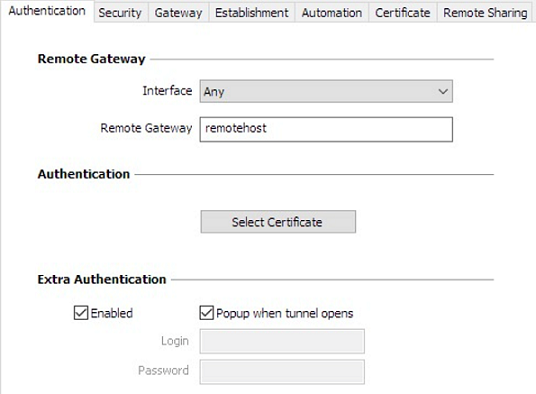

SSL : Authentification

Adresse routeur distant

| Interface |

Nom de l’interface réseau sur laquelle la connexion VPN est ouverte. Il est possible de laisser au logiciel le soin de déterminer cette interface, en sélectionnant Automatique.

Privilégier ce choix lorsque le tunnel en cours de configuration est destiné à être déployé sur un autre poste par exemple. |

| Adresse routeur distant |

Adresse IP (IPv6 ou IPv4) ou adresse DNS de la passerelle VPN distante. Ce champ doit être obligatoirement renseigné. |

Authentification

| Sélectionner un certificat |

Sélection du Certificat pour l’authentification de la connexion VPN. Voir le chapitre dédié : Gestion des certificats. |

Extra Authentification

| Extra Authentification |

Cette option apporte un niveau de sécurité supplémentaire en demandant à l’utilisateur la saisie d’un login / mot de passe à chaque ouverture du tunnel. Lorsque la case Popup quand le tunnel s’ouvre est cochée, le login et le mot de passe sera demandé à l’utilisateur à chaque ouverture du tunnel. Lorsqu’elle est décochée, le login et le mot de passe doivent être saisis ici de manière permanente. L’utilisateur n’aura alors pas besoin de les saisir à chaque ouverture du tunnel. |

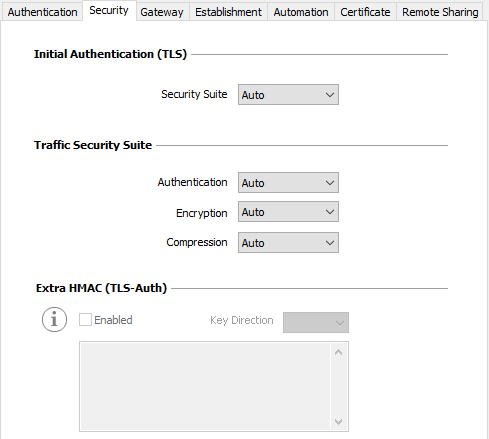

SSL : Sécurité

Authentification initiale (TLS)

| Suite de Sécurité |

Ce paramètre est utilisé pour configurer le niveau de sécurité de la phase d’authentification dans l’échange SSL.

Pour plus d’informations : https://www.openssl.org/docs/man1.1.1/man1/ciphers.html |

Suite de Sécurité pour le Trafic

| Authentification |

Algorithme d’authentification négocié pour le trafic : Automatique, SHA-224, SHA-256, SHA-384, SHA-512. NOTE

|

| Chiffrement |

Algorithme de chiffrement du trafic : Automatique, AES-128-CBC, AES-192-CBC, AES-256-CBC. |

| Compression |

Compression du trafic : Auto, LZ0, Non, LZ4. |

Automatique signifie que le Client VPN s’adapte automatiquement aux paramètres de la passerelle

Extra HMAC (TLS-Auth)

| Extra HMAC |

Cette option ajoute un niveau d’authentification aux paquets échangés entre le Client VPN et la passerelle VPN. Pour être opérationnelle, cette option doit aussi être configurée sur la passerelle (sur une passerelle, cette option est souvent appelée « TLS-Auth ») Quand cette option est sélectionnée, une clé doit être saisie dans le champ situé en dessous de la case cochée. Cette clé doit être saisie à l’identique sur la passerelle. C’est une suite de caractères hexadécimaux, dont le format est : -----BEGIN Static key----- La Direction de la clé doit être choisie :

|

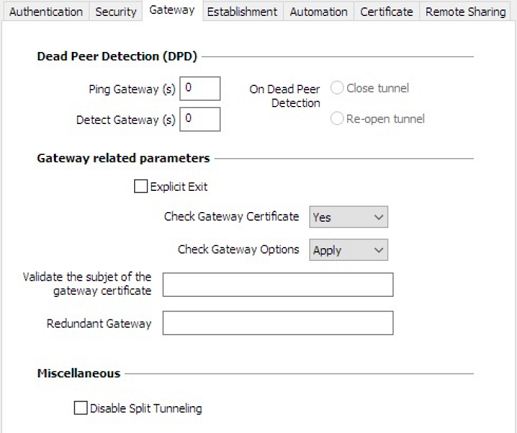

SSL : Passerelle

Dead Peer Detection (DPD)

La fonction DPD (Dead Peer Detection) permet aux deux extrémités du tunnel de vérifier mutuellement leur présence.

La fonction de DPD est active une fois le tunnel ouvert. Associé à une passerelle redondante, le DPD permet au Client VPN de basculer automatiquement d’une passerelle à l’autre sur indisponibilité de l’une ou l’autre.

| Ping passerelle (s) |

Période exprimée en seconde d’envoi par le Client VPN d’un « ping » vers la passerelle. Cet envoi permet à la passerelle de déterminer que le Client VPN est toujours présent. |

|

Détection de la passerelle (s) |

Durée en secondes à l’issue de laquelle, si aucun « ping » n’a été reçu de la passerelle, celle-ci est considérée comme indisponible. |

| Sur détection d’inactivité |

Lorsque la passerelle est détectée comme indisponible (c’est-à-dire à la fin de la durée Détection de la passerelle), le tunnel peut être fermé ou le Client VPN peut tenter de le rouvrir. |

Paramètres relatifs à la passerelle

| Explicit exit |

Ce paramètre configure le Client VPN pour envoyer une trame spécifique de clôture du tunnel VPN à la passerelle, quand on ferme le tunnel. Si cette option n’est pas cochée, la passerelle utilise le DPD pour fermer le tunnel de son côté, ce qui est moins performant. |

| Vérification du certificat de la passerelle |

Spécifie le niveau de contrôle appliqué au certificat de la passerelle. Dans la version actuelle, deux niveaux sont disponibles :

Le choix Simple est réservé pour un usage futur. Il est équivalent au choix Oui dans cette version. Si l’option Vérifier la signature du certificat de la passerelle est activée dans les Options PKI (cf. section Options PKI), la présente option de l’onglet Passerelle est grisée et le choix est fixé à Oui. |

| Vérification des options de la passerelle |

Permet de définir le niveau de cohérence entre les paramètres du tunnel VPN et ceux de la passerelle (algorithmes de chiffrement, compression, etc.).

|

| Valider le sujet du certificat de la passerelle |

Si ce champ est rempli, le Client VPN vérifie que le sujet du certificat reçu de la passerelle est bien celui spécifié. |

|

Passerelle redondante |

Définit l’adresse d’une passerelle VPN de secours sur laquelle le Client VPN bascule lorsque la passerelle VPN initiale est indisponible ou inaccessible. L’adresse de la passerelle VPN redondante peut être une adresse IP ou DNS. IMPORTANT

Voir le chapitre Passerelle redondante. |

Autres

| Bloquer les flux non chiffrés |

Lorsque cette option est cochée, seul le trafic passant dans le tunnel est autorisé. L’option de configuration Bloquer les flux non chiffrés accroît « l’étanchéité » du poste, dès lors que le tunnel VPN est ouvert. En particulier, cette fonction permet d’éviter les risques de flux entrants qui pourraient transiter hors du tunnel VPN. |

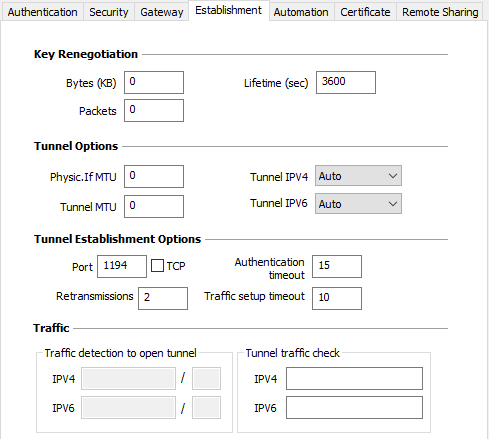

SSL : Établissement

Renégociation des clés

| Octets (Ko), Paquets, Durée de vie (sec) |

Les clés peuvent être renégociées sur échéance de 3 critères (qui peuvent être combinés) :

Si plusieurs critères sont configurés, les clés sont renégociées sur échéance du premier critère vérifié. |

Options du tunnel

| MTU interface physique |

Taille maximale des paquets OpenVPN. Permet de spécifier une taille de paquet de telle sorte que les trames OpenVPN ne soient pas fragmentées au niveau réseau. Par défaut, la MTU spécifiée est à 0, ce qui signifie que le logiciel prend la valeur de la MTU de l’interface physique. |

| MTU du tunnel |

MTU de l’interface virtuelle. Lorsqu’elles sont renseignées, il est recommandé de configurer une valeur pour la MTU du tunnel inférieure à celle de la MTU de l’interface physique. Par défaut, la MTU spécifiée est à 0, ce qui signifie que le logiciel prend la valeur de la MTU de l’interface physique. |

| Tunnel IPv4 |

Définit le comportement du Client VPN lorsqu’il reçoit de la part de la passerelle une configuration IPv4 :

NOTE

|

| Tunnel IPv6 |

Définit le comportement du Client VPN lorsqu’il reçoit de la part de la passerelle une configuration IPv6 :

NOTE

|

Option d’établissement de tunnel

| Port / TCP |

Numéro du port utilisé pour l’établissement du tunnel. Par défaut, le port est configuré à 1194. Par défaut, le tunnel utilise UDP. L’option TCP permet de transporter le tunnel sur TCP. |

| Timeout authentification |

Délai d’établissement de la phase d’authentification au bout duquel on considère que le tunnel ne s’ouvrira pas. À échéance de ce timeout, le tunnel est fermé. |

| Retransmissions |

Nombre de retransmission d’un message protocolaire. Sur absence de réponse au bout de ce nombre de retransmission du message, le tunnel est fermé. |

| Timeout d’init. du trafic |

Phase d’établissement du tunnel : délai au bout duquel, si toutes les étapes n’ont pas été établies, le tunnel est fermé. |

Trafic

| Détection de trafic pour ouvrir le tunnel |

Les caractéristiques du réseau distant ne sont pas configurées en OpenVPN (elles sont récupérées automatiquement dans l’échange d’ouverture du tunnel avec la passerelle). Pour mettre en œuvre la fonction de détection de trafic en OpenVPN, il est donc nécessaire de spécifier explicitement ces caractéristiques du réseau distant. C’est l’objet des champs IPv4 et IPv6. Il n’est pas obligatoire de renseigner les deux champs. Le champ IP est une adresse de sous réseau, configurée sous forme d’une adresse IP et d’une longueur de préfixe. Exemple : IP = 192.168.1.0 / 24 : les 24 premiers bits de l’adresse IP sont pris en compte, soit le réseau : 192.168.1.x NOTE

|

| Test de trafic dans le tunnel |

Si ces champs sont renseignés, le Client VPN tente de faire un « ping » sur ces adresses après ouverture du tunnel VPN. L’état de la connexion (réponse au ping ou absence de réponse au ping) est affiché dans la Console. Il n’est pas obligatoire de renseigner les deux champs. NOTE

|

SSL : Automatisation

Voir le chapitre Automatisation.

SSL : Certificat

Voir le chapitre Gestion des certificats.

SSL : Bureau distant

Voir le chapitre Partage de bureau distant.