Gestion des certificats

Introduction

SN VPN Client Exclusive offre un ensemble de fonctions permettant l’exploitation de certificats de toute nature, issus de PKI / IGC de tout type et stockés sur des supports de toute nature : carte à puce, token, magasin de certificats, fichier de configuration.

SN VPN Client Exclusive implémente en particulier les facilités suivantes :

-

sélection automatique du support à utiliser parmi plusieurs ;

-

accès aux cartes à puce et aux tokens en PKCS#11 et CNG ;

-

sélection multicritère des certificats à utiliser en fonction du sujet et du key usage ;

-

gestion des certificats côté utilisateur (côté client VPN), comme des certificats de la passerelle VPN, incluant la gestion des dates de validité, des chaînes de certification, des certificats racines, intermédiaires et des CRL ;

-

gestion des autorités de certification (Certificate Authority : CA) ;

-

possibilité de préconfigurer tous les paramètres PKI / IGC pour une prise en compte automatique lors de l’installation.

SN VPN Client Exclusive apporte des fonctions de sécurité supplémentaires sur la gestion des PKI / IGC comme l’ouverture et la fermeture automatique du tunnel sur insertion et extraction de carte à puce et de token, ou encore la possibilité de configurer l’interface PKI / IGC dans l’installeur du logiciel de façon à automatiser le déploiement.

La liste des cartes à puce et des tokens compatibles avec SN VPN Client Exclusive est disponible sur le site TheGreenBow à l’adresse : https://thegreenbow.com/fr/support/guides-dintegration/tokens-vpn-compatibles/.

La configuration et la caractérisation des certificats peut être effectuée dans :

-

l’onglet Certificat du tunnel concerné : IKE Auth (IKEv2) ou TLS (SSL) ;

-

l’onglet Options PKI de la fenêtre Outils > Options du Panneau de Configuration ;

-

un fichier de configuration des lecteurs de cartes à puce et tokens appelé vpnconf.ini (cf. « Guide de déploiement »).

Les types de certificat suivants sont pris en charge :

-

RSASSA-PKCS1-v1.5 avec SHA-2 (uniquement si le paramètre dynamique correspondant est configuré, cf. section Méthodes d’authentification des certificats),

-

RSASSA-PSS avec SHA-2 (uniquement si le paramètre dynamique correspondant est configuré, cf. section Méthodes d’authentification des certificats),

-

ECDSA « secp256r1 » avec SHA-2 (256 bits),

-

ECDSA « BrainpoolP256r1 » avec SHA-2 (256 bits).

Pour en savoir davantage sur les méthodes d’authentification et la cryptographie utilisées dans SN VPN Client Exclusive, consultez la section Notions élémentaires de cryptographie dans l’annexe.

Certificat utilisateur

Généralités

Le certificat utilisateur est envoyé par le Client VPN à la passerelle pour qu’elle puisse authentifier l’utilisateur.

Il doit se conformer aux contraintes suivantes (recommandations de sécurité de l’ANSSI) :

-

L’extension Key Usage doit être présente, marquée comme critique, et contenir uniquement la valeur digitalSignature.

-

L’extension Extended Key Usage doit être présente, marquée comme non-critique, et uniquement contenir la valeur id-kp-clientAuth.

Si ces contraintes ne sont pas respectées, le Client VPN affichera un avertissement dans la Console mais n’empêchera pas la communication avec la passerelle. Celle-ci devrait néanmoins refuser l’authentification du Client VPN.

Paramètres dynamiques

Depuis la version 7.4 de SN VPN Client Exclusive, deux paramètres dynamiques viennent remplacer les propriétés MSI correspondantes. Ils sont définis au niveau de la charge utile d’authentification IKE_AUTH et s’appliquent à un tunnel donné, alors que les propriétés MSI s’appliquent à l’ensemble des tunnels.

user_cert_dnpattern

Le paramètre dynamique user_cert_dnpattern permet de caractériser le certificat à utiliser. Lorsqu’il est défini, SN VPN Client Exclusive recherche, sur token, carte à puce et dans le magasin de certificats Windows, le certificat dont le sujet contient [texte].

user_cert_keyusage

Le paramètre dynamique user_cert_keyusage permet de sélectionner un certificat en fonction de son champ « key usage » :

-

0 ou non défini : Pas de sélection du certificat par le champ « key usage ».

-

1 : Sélection du certificat par le champ « key usage » dont la valeur de l’attribut digitalSignature=1.

-

2 : Sélection du certificat par le champ « key usage » dont la valeur des attributs digitalSignature=1 et keyEncipherment=1.

NOTE

Lorsque la valeur du paramètre dynamique user_cert_keyusage est définie sur 2, la case à cocher Utiliser seulement les certificats de type authentification de l’onglet Options PKI est grisée (cf. section Options PKI).

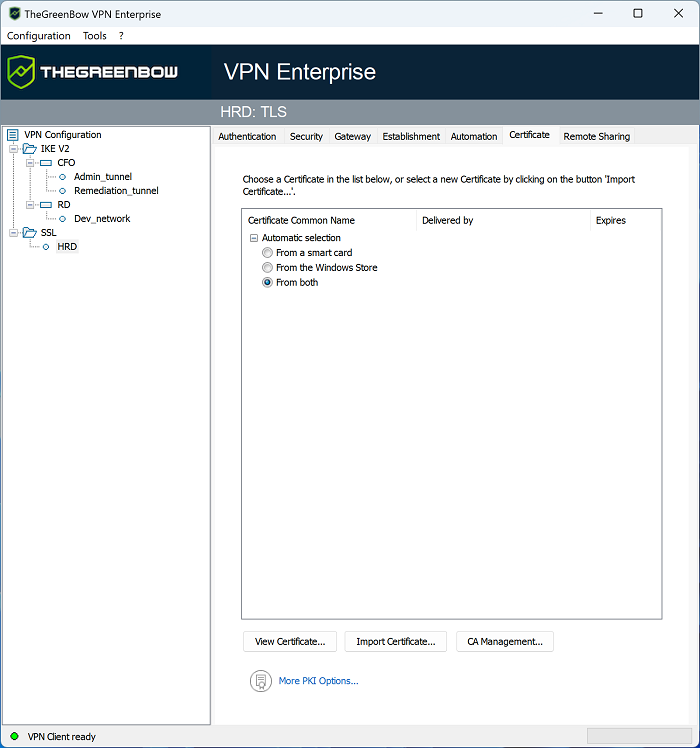

Sélection automatique

Depuis la version 7.4 de SN VPN Client Exclusive, une option permet de sélectionner automatiquement le certificat utilisateur depuis un token /une carte à puce, le magasin de certificats Windows ou les deux.

L’onglet Certificat de la connexion IKE ou SSL présente une entrée Sélection automatique avec les options suivantes :

-

Depuis une carte à puce

-

Depuis le magasin Windows

-

Depuis les deux

Si vous choisissez la dernière option, le logiciel va d’abord chercher le certificat utilisateur sur un token / une carte à puce. S’il n’en trouve pas, il va poursuivre la recherche dans le magasin de certificats Windows.

Pour les options Depuis une carte à puce et Depuis les deux, si vous utilisez plusieurs lecteurs de tokens / cartes à puce vous devez configurer le paramètre dynamique reader_pattern pour spécifier le lecteur à partir duquel le certificat doit être sélectionné (voir section Afficher plus de paramètres). Comme valeur du paramètre, indiquez le nom du lecteur (p. ex. NEOWAVE) ou Virtual s’il s’agit d’un module de plateforme sécurisée (TPM ou Trusted Platform Module).

NOTE

Depuis la version 7.5 de SN VPN Client Exclusive, en présence de plusieurs cartes à puce du même fabricant utilisant des lecteurs identiques, le paramètre dynamique user_smartcard_tip peut être défini au niveau IKE Auth à une valeur au choix, qui sera affichée lors de la demande du mot de passe pour identifier de manière univoque chaque carte à puce (voir section Afficher plus de paramètres).

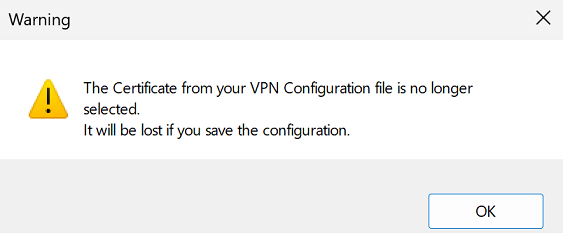

Si vous avez précédemment importé un certificat dans la configuration et que vous décidez de choisir la sélection automatique, un avertissement s’affiche pour vous indiquer que le certificat sera supprimé de la configuration lorsque vous la sauvegarderez.

Sélectionner un certificat (onglet Certificat)

Le Client VPN permet d’affecter un certificat utilisateur à un tunnel VPN.

Il ne peut y avoir qu’un seul certificat par tunnel, mais chaque tunnel peut avoir son propre certificat.

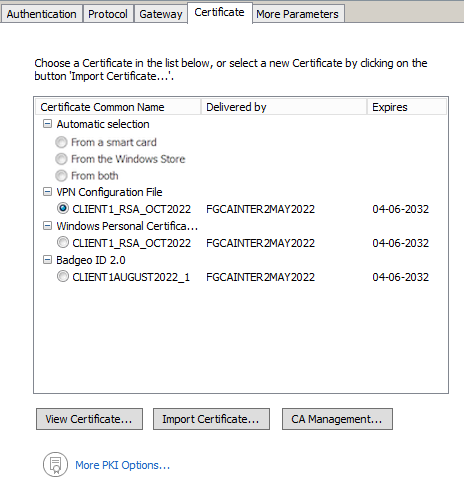

Le Client VPN permet de choisir un certificat stocké :

-

dans le fichier de configuration VPN (voir ci-dessous Importer un certificat dans la configuration VPN) ;

-

sur une carte à puce ou dans un token (voir ci-dessous Utiliser un certificat sur carte à puce ou sur token) ;

-

dans le magasin de certificats Windows (voir ci-dessous Utiliser un certificat du magasin de certificats Windows) ;

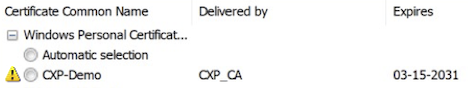

L’onglet Certificat du tunnel concerné énumère tous les supports accessibles sur le poste, qui contiennent des certificats, dès lors que :

-

la carte à puce ou le token est compatible CNG ou PKCS#11 ;

-

le middleware de la carte à puce ou du token est correctement installé sur l'ordinateur ;

-

le cas échéant, la carte à puce est correctement insérée dans le lecteur associé.

Si un support ne contient pas de certificat, il n’est pas affiché dans la liste (p.ex. si le fichier de configuration VPN ne contient pas de certificat, il n’apparaît pas dans la liste).

En cliquant sur le support désiré, la liste des certificats qu’il contient est affichée.

NOTE

Dans le cas d'un lecteur de cartes à puce, le lecteur s’affiche précédé d'une icône d'alerte si la carte à puce n'est pas insérée.

Cliquez sur le certificat souhaité pour l’affecter au tunnel VPN.

NOTE

Seuls les certificats présents qui ne sont pas expirés sont affichés.

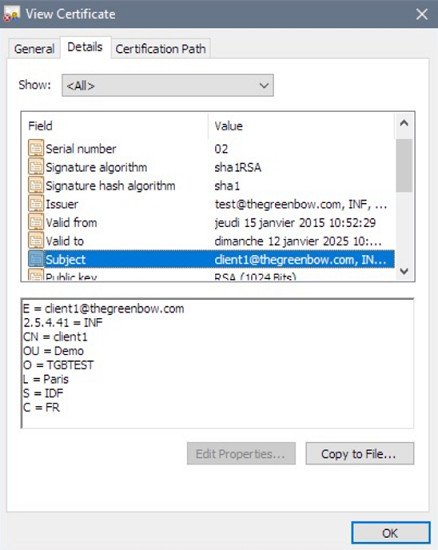

Une fois le certificat sélectionné, le bouton Voir le certificat permet d’afficher le détail du certificat.

NOTE

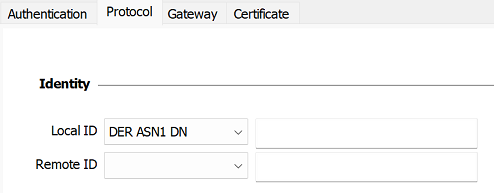

Une fois le certificat sélectionné, le type de Local ID du tunnel passe automatiquement à DER ASN1 DN, et le sujet du certificat est utilisé par défaut comme valeur de ce Local ID. Voir ci-dessous pour renseigner automatiquement une valeur de DNS ou d’e-mail issue du certificat.

Depuis la version 7.3 de SN VPN Client Exclusive, vous pouvez sélectionner le type DNS ou Email dans la liste déroulante Local ID, afin d’affecter automatiquement au Local ID une valeur de DNS ou d’e-mail récupérée du certificat.

Si vous choisissez le type DNS, la valeur du Local ID prendra automatiquement la valeur du champ dNSName du nom alternatif du sujet du certificat (SubjAltName). Si ce champ n’est pas renseigné (absence de SubjAltName dans le certificat ou absence de dNSName dans le SubjAltName), c’est la valeur CN du sujet du certificat qui est reprise. Si cette dernière valeur n’est pas non plus présente, aucun certificat n’est admissible pour configurer le tunnel et la montée du tunnel échoue.

Si vous choisissez le type Email, la valeur du Local ID prendra automatiquement la valeur du champ rfc822Name du nom alternatif du sujet du certificat (SubjAltName). Si ce champ n’est pas renseigné (absence de SubjAltName dans le certificat ou absence de rfc822Name dans le SubjAltName), c’est la valeur Email du sujet du certificat qui est reprise. Si cette dernière valeur n’est pas non plus présente, aucun certificat n’est admissible pour configurer le tunnel et la montée du tunnel échoue.

NOTE

Depuis la version 7.4 de SN VPN Client Exclusive, une option permet de sélectionner automatiquement le certificat utilisateur depuis un token /une carte à puce, le magasin de certificats Windows ou les deux (voir la section Sélection automatique).

Importer un certificat dans la configuration VPN

SN VPN Client Exclusive permet d’importer dans la configuration VPN des certificats au format PEM/PFX ou PKCS#12. L’intérêt de cette solution, moins sécurisée que l’utilisation du magasin de certificats Windows, d’une carte à puce ou d’un token, est de faciliter le transport des certificats.

Cette solution présente l’avantage de regrouper le certificat (propre à un utilisateur) et la configuration VPN (a priori générique) dans un fichier unique, facile à transmettre vers le poste utilisateur et à importer dans le Client VPN.

Néanmoins, l'inconvénient de transporter les certificats dans une configuration VPN est que chaque configuration devient alors propre à chaque utilisateur. Cette solution, n’est donc pas préconisée pour un déploiement conséquent.

IMPORTANT

Dès lors qu'un certificat est importé dans une configuration VPN, il est fortement recommandé lors de l’exportation du fichier de configuration, de le protéger par un mot de passe (cf. section Exporter une configuration VPN), pour éviter que le certificat ne soit visible en clair.

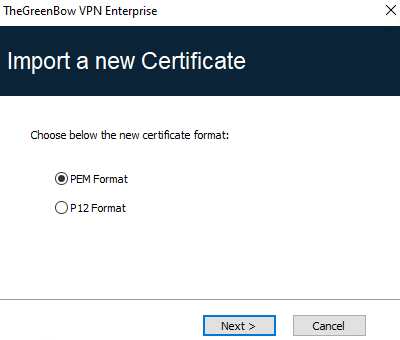

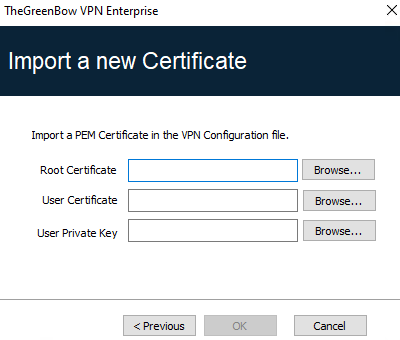

Importer un certificat au format PEM/PFX

-

Dans l’onglet Certificat d’un IKE Auth, cliquez sur Importer un Certificat….

-

Choisissez Format PEM.

-

Cliquez sur Parcourir pour sélectionner le Certificat Racine, le Certificat (Utilisateur) et la Clé privée à importer.

-

Cliquez sur OK pour valider.

Le certificat apparaît et est sélectionné dans la liste des certificats de l’onglet Certificat.

Sauvegarder la configuration VPN : le certificat est sauvegardé dans la configuration VPN.

NOTE

Le fichier avec la clé privée ne doit pas être chiffré.

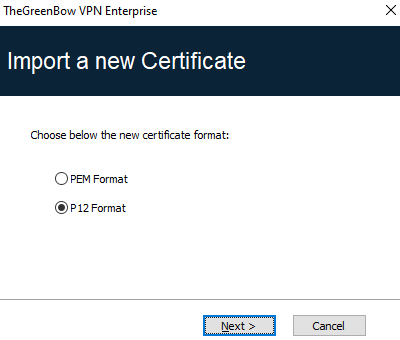

Importer un certificat au format PKCS#12

-

Dans l’onglet Certificat d’un Child SA, cliquez sur Importer un Certificat….

-

Choisissez Format P12.

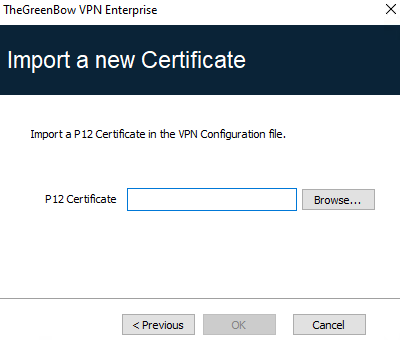

-

Cliquez sur Parcourir pour sélectionner le certificat PKCS#12 à importer.

IMPORTANT

Pour des raisons de sécurité, à partir de la version 7.5 de SN VPN Client Exclusive, les certificats PKCS#12 chiffrés avec l’algorithme RC2 ne sont plus pris en charge et ne peuvent plus être importés.

-

S’il est protégé par mot de passe, saisissez le mot de passe et cliquez sur OK pour valider.

Le certificat est ajouté à la liste des certificats de l’onglet Certificat et y est sélectionné.

Sauvegarder la configuration VPN : le certificat est sauvegardé dans la configuration VPN.

NOTE

Toutes les CA au format PKCS#12 présentes dans le fichier seront également importées dans la configuration VPN.

Utiliser un certificat sur carte à puce ou sur token

Lorsqu’un tunnel VPN est configuré pour exploiter un certificat stocké sur carte à puce ou sur token, le code PIN d’accès à cette carte à puce ou token est demandé à l’utilisateur à chaque ouverture du tunnel.

Si la carte à puce n’est pas insérée, ou si le token n’est pas accessible, le tunnel ne s’ouvre pas.

Si le certificat trouvé ne remplit pas les conditions configurées (cf. section Importer un certificat en fonction du type de magasin ci-dessous), le tunnel ne s’ouvre pas.

Si le code PIN présenté est erroné, SN VPN Client Exclusive avertit l’utilisateur, qui a habituellement trois essais consécutifs avant blocage de la carte à puce ou du token.

SN VPN Client Exclusive implémente un mécanisme de détection automatique de l’insertion d’une carte à puce.

Ainsi, les tunnels associés au certificat contenu sur la carte à puce sont montés automatiquement à l’insertion de cette carte à puce. Réciproquement, l’extraction de la carte à puce ferme automatiquement tous les tunnels associés.

Pour mettre en œuvre cette fonction, cocher Ouvrir ce tunnel automatiquement lorsqu’une clé USB est insérée (cf. chapitre Automatisation).

NOTE

Depuis la version 7.4 de SN VPN Client Exclusive, une option permet de sélectionner automatiquement le certificat utilisateur depuis un token /une carte à puce, le magasin de certificats Windows ou les deux (voir la section Sélection automatique).

NOTE

Depuis la version 7.5 de SN VPN Client Exclusive,en présence de plusieurs cartes à puce identiques utilisant des lecteurs identiques, le paramètre dynamique user_smartcard_tip peut être défini à une valeur au choix permettant d’identifier de manière univoque chaque carte à puce (voir section Afficher plus de paramètres).

Utiliser un certificat du magasin de certificats Windows

Caractéristiques requises

NOTE

En vue d’offrir une granularité plus fine dans la configuration du choix de magasin de certificats à utiliser, depuis la version 7.5 de SN VPN Client Exclusive, ce choix n’est plus opéré au niveau du poste, mais à celui du tunnel.

Pour qu’un certificat du magasin de certificats Windows soit identifié par le SN VPN Client Exclusive, il doit respecter les caractéristiques suivantes :

-

Le certificat doit être certifié par une autorité de certification (ce qui exclut les certificats auto-signés),

-

Par défaut, le certificat doit être situé dans le magasin de certificats « Personnel » (il représente l’identité personnelle de l’utilisateur qui veut ouvrir un tunnel VPN vers son réseau d’entreprise). Pour utiliser le magasin de certificats machine de Windows, il convient d’ajouter le paramètre dynamique

MachineStoredéfini à la valeurtrue(voir section Afficher plus de paramètres).

NOTE

Pour gérer les certificats dans le magasin de certificats Windows, Microsoft propose en standard l’outil de gestion certmgr.msc. Pour exécuter cet outil, aller dans le menu Démarrer de Windows, puis dans le champ Rechercher les programmes et fichiers, entrer certmgr.msc.

Importer un certificat en fonction du type de magasin

Lors de l’importation de certificats, il convient de spécifier le type de magasin utilisé (utilisateur ou machine) dans la ligne de commande. Ci-dessous, vous trouverez des exemples de ligne de commande avec les options à préciser.

-

Magasin utilisateur :

certutil -csp KSP -user -importpfx CertFileName.p12

-

Magasin machine :

certutil -csp KSP -importpfx CertFileName.p12

NOTE

Dans les lignes de commande, l’option -user de la commande certutil sert à spécifier le magasin utilisateur. Lorsqu’elle est omise, le magasin machine est utilisé par défaut.

NOTE

Depuis la version 7.4 de SN VPN Client Exclusive, une option permet de sélectionner automatiquement le certificat utilisateur depuis un token /une carte à puce, le magasin de certificats Windows ou les deux (voir la section Sélection automatique).

Options PKI : caractériser le certificat et son support

SN VPN Client Exclusive offre plusieurs possibilités pour caractériser le certificat à utiliser, ainsi que pour sélectionner le lecteur de cartes à puce ou le token qui contient le certificat.

Cette fonctionnalité est disponible via le lien Plus d’options PKI en bas de l’onglet Certificat, et dans l’onglet Options PKI de la fenêtre de configuration des Options.

Certificat de la passerelle VPN

Il est recommandé de forcer SN VPN Client Exclusive à vérifier la chaîne de certification du certificat reçu de la passerelle VPN (comportement par défaut).

Voir section Vérification des certificats.

Cela nécessite d'importer le certificat racine et tous les certificats de la chaîne de certification (l’autorité de certification racine et les autorités de certification intermédiaires) dans le fichier de configuration.

Si l’option est cochée, le Client VPN utilisera aussi la liste des certificats révoqués(CRL ou Certificate Revocation List en anglais) des différentes autorités de certification.

Si ces CRL sont absentes du magasin de certificats, ou si ces CRL ne sont pas téléchargeables à l'ouverture du tunnel VPN, le Client VPN ne sera pas en mesure de valider le certificat de la passerelle.

La vérification de chaque élément de la chaîne implique :

-

la vérification de la date d'expiration du certificat,

-

la vérification de la date de début de validité du certificat,

-

la vérification des signatures de tous les certificats de la chaîne de certificats (y compris le certificat racine, certificats intermédiaires et le certificat du serveur),

-

la vérification des CRL de tous les émetteurs de certificats de la chaine de confiance.

NOTE

Depuis la version 7.5 de SN VPN Client Exclusive, il est possible de vérifier la révocation du certificat de la passerelle à l’aide du protocole de vérification de certificat en ligne en mode agrafage (OCSP ou Online Certificate Status Protocol en anglais). Pour cela, il convient d’ajouter le paramètre dynamique enable_OCSP défini à la valeur true (voir section Afficher plus de paramètres).

Empêcher ou limiter le téléchargement des CRL

Introduction

Une liste de révocation de certificats (Certificate Revocation List ou CRL) contient l’ensemble des certificats qui ne sont plus valables (date de validité expirée, perte ou compromission de la clé privée associée au certificat, changement d’un champ relatif au titulaire, etc.) et qui ne sont donc plus dignes de confiance.

Les CRL sont définies dans les normes RFC 5280 et RFC 6818.

Les CRL sont publiées par les autorités de certification (CA) et les infrastructures de gestion de clés (IGC ou Public Key Infrastructure – PKI).

Dans certains cas, ces listes peuvent être relativement volumineuses (plusieurs Mo). Leur téléchargement peut donc prendre du temps et par conséquent ralentir le temps d’ouverture d’un tunnel lorsqu’un grand nombre d’utilisateurs contacte le serveur HTTP en même temps.

SN VPN Client Exclusive met à disposition deux paramètres dynamiques décrits ci-dessous pour accélérer le temps d’ouverture d’un tunnel. Ces paramètres fonctionnent de manière indépendante et peuvent être associés.

Le premier paramètre dynamique, nommé check_user_crl, empêche le téléchargement de la CRL de validation du certificat utilisateur. Le second, nommé crl_cache_duration, limite le téléchargement de la CRL de validation du certificat passerelle.

Empêcher le téléchargement de la CRL de validation du certificat utilisateur

Par défaut, lorsque le Client VPN vérifie le certificat utilisateur (p. ex. parce qu’il dépend d’une CA connue), il vérifie également la CRL pour savoir si ce certificat est toujours valide. Si le certificat n'est pas valide, un simple avertissement est consigné dans la Console. En fin de compte, c'est la passerelle qui va décider si le certificat utilisateur peut être accepté ou non.

Afin d’empêcher le téléchargement de la CRL et donc accélérer le temps d’ouverture d’un tunnel, vous pouvez ajouter le paramètre dynamique check_user_crl défini à la valeur false (voir section Afficher plus de paramètres). Dans ce cas, la vérification de la CRL n’est pas effectuée pour le certificat utilisateur. C’est la passerelle qui se charge d’effectuer cette vérification.

Limiter le téléchargement de la CRL de validation du certificat utilisateur

Si vous souhaitez limiter le nombre de fois qu’une CRL est téléchargée pour la validation du certificat de la passerelle sans pour autant empêcher son téléchargement – toujours en vue d’accélérer le temps d’ouverture d’un tunnel –, vous pouvez ajouter le paramètre dynamique crl_cache_duration défini à une valeur true correspondant au nombre d’heures pendant lequel la CRL est mise en cache (voir section Afficher plus de paramètres).

Lorsque la valeur du paramètre est égale à zéro, la mise en mémoire cache de la CRL est désactivée. La durée de la mise en cache est limitée à sept jours, soit 168 heures. Toute valeur supérieure à 168 sera considérée comme égale au maximum de sept jours.

Lorsque le paramètre dynamique est configuré avec une valeur différente de zéro, la CRL est stockée dans une mémoire cache et un délai d’expiration correspondant au nombre d’heures configuré est fixé pour cette CRL. Tant que le délai n’est pas écoulé, la CRL dans la mémoire cache est utilisée et aucun téléchargement n’est effectué. Lorsque le délai est écoulé, la CRL est téléchargée et mise à jour dans la mémoire cache.

Contraintes relatives à l’extension Key Usage

Le certificat de la passerelle doit se conformer aux contraintes suivantes relatives à l’extension Key Usage. Elle doit :

-

être présente,

-

être marquée comme non-critique et

-

contenir uniquement les valeurs digitalSignature et/ou nonRepudation.

Dans le cas où la passerelle VPN ne se conforme pas aux contraintes relatives à l’extension Key Usage mentionnées ci-dessus, il est possible de configurer le Client VPN pour valider le certificat malgré tout, en ajoutant le paramètre dynamique allow_server_and_client_auth défini à la valeur true (voir section Afficher plus de paramètres).

Dans cette configuration, le certificat sera également validé si l’extension Key Usage contient l’une des combinaisons de valeurs suivantes :

-

digitalSignature + keyEncipherment + keyAgreement

-

digitalSignature + keyAgreement

-

nonRepudiation + keyEncipherment

-

nonRepudiation + keyEncipherment + keyAgreement

-

nonRepudiation + keyAgreement

-

keyEncipherment

-

keyEncipherment + keyAgreement

De plus, dans cette configuration l’extension Key Usage peut être marquée comme non critique.

NOTE

Conformément aux exigences de sécurité, la valeur keyEncipherment de l’extension Key Usage a été rendue obsolète et remplacée par la valeur nonRepudiation, qui est désormais acceptée par défaut. Cependant, la version 7.5 de SN VPN Client Exclusive continue d’accepter la valeur keyEncipherment sans l’utilisation du paramètre dynamique allow_extra_keyusage.

ASTUCE

Il est recommandé de préférer la valeur nonRepudiation de l’extension Key Usage à la valeur keyEncipherment.

Contraintes relatives à l’extension Extended Key Usage

Le certificat de la passerelle doit se conformer aux contraintes suivantes relatives à l’extension Extended Key Usage. Cette dernière peut être absente ou présente. Si elle est présente, elle doit :

-

être marquée comme non-critique et

-

uniquement contenir les valeurs suivantes :

- id-kp-serverAuth ou

-

id-kp-serverAuth + id-kp-ipsecIKE.

Dans le cas où la passerelle VPN ne se conforme pas aux contraintes relatives à l’extension Extended Key Usage mentionnées ci-dessus, il est possible de configurer le Client VPN pour valider le certificat malgré tout, en ajoutant le paramètre dynamique allow_server_and_client_auth défini à la valeur true (voir section Afficher plus de paramètres).

Dans cette configuration, le certificat sera également validé si l’extension Extended Key Usage contient l’une des combinaisons de valeurs suivantes :

-

id-kp-ServerAuth + id-kp-ClientAuth ou

-

id-kp-ServerAuth + id-kp-ClientAuth + id-kp-ipsecIKE.

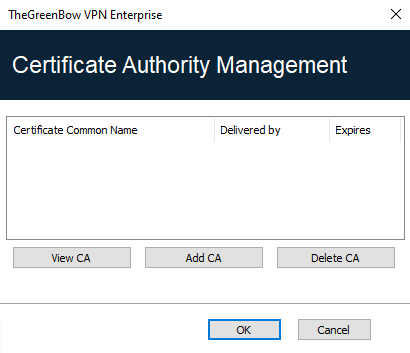

Gestion des autorités de certification

Généralités

Lorsque SN VPN Client Exclusive est configuré pour vérifier les certificats passerelle, les autorités de certification doivent être également accessibles.

La CA racine de la passerelle doit obligatoirement être importée dans la configuration.

Si la passerelle n’est pas configurée pour envoyer les CA, alors il est également nécessaire d’importer les CA intermédiaires dans la configuration.

NOTE

Depuis la version 7.3 de SN VPN Client Exclusive, il est possible de créer des configurations avec plus de trois autorités de certification (CA).

Les types de CA intermédiaires prises en charge sont :

-

RSASSA-PKCS1-v1.5 avec SHA-2,

-

RSASSA-PSS avec SHA-2,

-

ECDSA « secp256r1 » avec SHA-2,

-

ECDSA « BrainpoolP256r1 » avec SHA-2.

Les types de CA racine prises en charge sont :

-

RSASSA-PKCS1-v1.5 avec SHA-2,

-

RSASSA-PSS avec SHA-2,

-

ECDSA « secp256r1 » avec SHA-2,

-

ECDSA « BrainpoolP256r1 » avec SHA-2.

NOTE

Pour des raisons de sécurité, l’utilisation du magasin de certificats Windows pour accéder aux CA n’est pas autorisé.

Importer une autorité de certification

-

Dans la fenêtre Gestion des CA, cliquez sur Ajouter CA.

-

Choisissez le format de CA souhaité (PEM ou DER).

-

Cliquez sur Parcourir pour sélectionner le CA à importer.

Mode IPsec DR

Pour pouvoir utiliser SN VPN Client Exclusive en mode IPsec DR, l’une des exigences du référentiel IPsec DR de l’ANSSI est que la valeur Certification Auhtority dans la charge utile de demande de certificat (CERTREQ payload) est une liste concaténée de condensats SHA-2 des clés publiques des autorités de certification de confiance.

Depuis la version 7.5 de SN VPN Client Exclusive, le Client VPN détecte automatiquement le format (SHA-1 ou SHA-2) en fonction de la longueur de la charge utile de demande de certificat [CERTREQ] qu’il reçoit de la passerelle. Cette sélection automatique est uniquement effectuée si le paramètre dynamique sha2_in_cert_req n’est pas présent.

Si vous souhaitez sélectionner le format manuellement, vous pouvez ajouter le paramètre dynamique sha2_in_cert_req défini à la valeur true pour SHA-2 ou à la valeur false pour SHA-1 (voir section Afficher plus de paramètres).

NOTE

Si la longueur ne permet pas de déterminer le format, SHA-1 est privilégié. Face à une passerelle configurée en mode IPsec DR, il convient donc d’utiliser le paramètre dynamique sha2_in_cert_req pour exclure toute ambiguïté.