Annexes

Raccourcis

Panneau des Connexions

|

Esc |

Ferme la fenêtre. |

|

Ctrl+Entrée |

Ouvre le Panneau de Configuration (interface principale). |

|

Flèches |

Les flèches haut et bas permettent de sélectionner une connexion VPN. |

|

Ctrl+O |

Ouvre la connexion VPN sélectionnée. |

|

Ctrl+W |

Ferme la connexion VPN sélectionnée. |

Arborescence de la configuration VPN

|

F2 |

Permet d’éditer le nom de la phase sélectionnée |

|

Del |

Si une phase est sélectionnée, la supprime après confirmation de l’utilisateur. Si la configuration est sélectionnée (racine de l’arborescence), propose l’effacement (reset) de la configuration complète. |

|

Ctrl+O |

Si un Child SA est sélectionné, ouvre le tunnel VPN correspondant. |

|

Ctrl+W |

Si un Child SA est sélectionné, ferme le tunnel VPN correspondant. |

|

Ctrl+C |

Copie la phase sélectionnée dans le presse-papiers. |

|

Ctrl+V |

Colle (ajoute) la phase copiée dans le presse-papiers. |

|

Ctrl+N |

Crée un nouvel IKE Auth, si la configuration VPN est sélectionnée, ou crée un nouveau Child SA pour l’IKE Auth sélectionné. |

|

Ctrl+S |

Sauvegarde la configuration VPN. |

Panneau de Configuration

|

Ctrl+Entrée |

Permet de basculer au Panneau des Connexions. |

|

Ctrl+D |

Ouvre la fenêtre Console de traces VPN. |

|

Ctrl+Alt+R |

Redémarrage du service IKE. |

|

Ctrl+Alt+T |

Activation du mode traçant (génération de logs). |

|

Ctrl+S |

Sauvegarde la configuration VPN. |

Logs administrateur

|

ID Log define |

ID Log value |

Severity |

Log string |

|---|---|---|---|

|

LOGID_STARTERINIT |

1001 |

Notice |

Starter service is started. |

|

LOGID_VPNCONFSTARTING |

2001 |

Notice |

GUI is starting. |

|

LOGID_VPNCONFSTOPPED |

2002 |

Notice |

GUI has closed. |

|

LOGID_TGBIKESTARTED |

3001 |

Notice |

IKE has started (status %d). |

|

LOGID_TGBIKESTOPPED |

3002 |

Notice |

IKE has stopped. |

|

LOGID_TUNNELOPEN |

3004 |

Info |

Tunnel %s is asked to open. |

|

LOGID_VPNCONFCRASHED |

2003 |

Notice |

GUI crashed (state %d). |

|

LOGID_TGBIKECRASHED |

3003 |

Notice |

IKE crashed (state %d). |

|

LOGID_STARTERSTOP |

1002 |

Notice |

Starter service is stopped. |

|

LOGID_RESETIKE |

2007 |

Warning |

IKE is asked to reset. |

|

LOGID_VPNCONFSTARTED |

2008 |

Notice |

GUI has started from user %s. |

|

LOGID_VPNCONFSTOPPING |

2009 |

Notice |

GUI is stopping from user %s. |

|

LOGID_VPNCONFLOADERROR |

2010 |

Error |

Configuration couldn’t load (reason: %s). |

|

LOGID_VPNCONFOPENTUNNEL |

2011 |

Info |

GUI opens tunnel (source: %s). |

|

LOGID_VPNCONFCLOSETUNNEL |

2012 |

Info |

GUI closes tunnel (source: %s). |

|

LOGID_VPNCONFSAVE |

2013 |

Notice |

New configuration is saved. |

|

LOGID_VPNCONFIMPORT |

2014 |

Info |

%s has been imported. |

|

LOGID_VPNCONFIMPORTERR |

2015 |

Error |

%s could not be imported (status %d). |

|

LOGID_VPNCONFEXPORT |

2016 |

Info |

%s has been exported. |

|

LOGID_TOKENINSERT |

2017 |

Info |

Token %s has been inserted. |

|

LOGID_TOKENEXTRACT |

2018 |

Info |

Token %s has been extracted. |

|

LOGID_USBINSERT |

2019 |

Info |

USB Key has been inserted |

|

LOGID_USBEXTRACT |

2020 |

Info |

USB Key has been extracted |

|

LOGID_INSTALLATION |

2021 |

Info |

VPN running for the 1st time. |

|

LOGID_UPDATE |

2022 |

Info |

VPN software has been updated to version %s. |

|

LOGID_VERSION |

2023 |

Info |

VPN Version is %s. |

|

LOGID_GINASTARTED |

4001 |

Notice |

GINA has started. |

|

LOGID_GINASTOPPING |

4002 |

Notice |

GINA is stopping. |

|

LOGID_GINAOPENTUNNEL |

4003 |

Info |

GINA opens tunnel (source: %s). |

|

LOGID_GINACLOSETUNNEL |

4004 |

Info |

GINA closes tunnel (source: %s). |

|

LOGID_TUNNELAUTH_OK |

3005 |

Info |

Tunnel authentication Ok (%s). |

|

LOGID_TUNNELTRAFIC_OK |

3006 |

Info |

Tunnel %s Ok |

|

LOGID_TUNNELAUTH_NOK |

3007 |

Error |

Tunnel authentication failed (reason %d). |

|

LOGID_TUNNELTRAFIC_NOK |

3008 |

Error |

Tunnel %s Failed (reason %d). |

|

LOGID_AUTHREKEYING |

3009 |

Info |

Tunnel %s initiated rekey (source %d). |

|

LOGID_AUTHREKEYED |

3010 |

Info |

Tunnel %s rekeyed. |

|

LOGID_TUNNELREKEYING |

3011 |

Info |

Tunnel %s initiated rekey (source %d). |

|

LOGID_TUNNELREKEYED |

3012 |

Info |

Tunnel %s rekeyed. |

|

LOGID_PINCODE |

3013 |

Notice/Error |

Pin code is entered (status %d). |

|

LOGID_DRIVERNOK |

3014 |

Critical |

Driver could not be loaded (status %d). |

|

LOGID_IKEEXT_STOP |

1003 |

Warning |

IKEEXT service is stopped. |

|

LOGID_IKEEXT_RESTART |

1004 |

Notice |

IKEEXT service is restarted. |

|

LOGID_IKEEXT_ERROR |

1005 |

Critical |

IKEEXT could not be stopped (status %d). |

|

SYSTEMLOGID_VIRTIFOK |

3015 |

Info |

Virtual interface created successfully (instance %d). |

|

SYSTEMLOGID_VIRTIFNOK |

3016 |

Error |

Virtual interface could not be created (error %d). |

|

LOGID_TUNNELCLOSED |

3017 |

Notice |

%s tunnel successfully closed (%d min). |

|

LOGID_TUNNELCLOSED_ERR |

3018 |

Error |

%s tunnel closed unexpectedly (%d). |

|

LOGID_CERTERROR |

3019 |

Error |

Error %d when handling certificate %s. |

Diagnostics du Panneau TrustedConnect

Le Panneau TrustedConnect informe l’utilisateur des problèmes d’établissement de la connexion VPN via l’affichage d’un code d’erreur.

Ces codes erreurs, leur diagnostic et leur solution éventuelle sont détaillés ci-dessous. Cette liste permet à l’administrateur, sur avertissement de l’utilisateur, d’étudier une réponse au problème rencontré.

|

Code |

Diagnostic |

Solution |

|---|---|---|

|

0 |

Problème de configuration VPN La connexion VPN n’a pas été trouvée dans la configuration. |

|

|

1 |

Problème de certificat La configuration VPN utilise un certificat dont la clé privée est introuvable. |

|

|

3 |

Problème de configuration Le message No proposal chosen a été reçu lors d’un échange avec IKE : la suite d’algorithmes cryptographique configurée pour la séquence IKE_SA_INIT ne correspond pas à celle configurée sur la passerelle. |

|

|

4 |

Problème de configuration Le message « No proposal chosen » a été reçu lors d’un échange avec IKE : la suite d’algorithmes cryptographique du protocole ESP ne correspond pas à celui configuré sur la passerelle. |

|

|

5 |

Passerelle non accessible L’adresse de la passerelle (« Adresse routeur distant ») indiquée dans la configuration VPN n’est pas joignable. Si c’est une adresse IP, elle est introuvable ou injoignable. Si c’est une adresse DNS elle peut être inaccessible, indéfinie ou ne peut être résolue. |

|

|

6 |

Problème de configuration Le message Remote ID other than expected a été reçu. Cela signifie que la valeur du Remote ID ne correspond pas à la valeur attendue par la passerelle VPN distante. |

|

|

7 |

Certificat passerelle La vérification de la chaîne de certification du certificat reçu de la passerelle VPN est active. La chaîne de certification du certificat de la passerelle n’a pas pu être validée. |

|

|

9 |

Pas de réponse passerelle Le Client VPN a abandonné la connexion, le plus souvent après plusieurs tentatives de connexion. |

|

|

10 |

Problème d’authentification La passerelle a refusé les éléments d’authentification de l’utilisateur. |

|

|

13 |

Problème de configuration Une erreur est survenue lors de l’établissement de la connexion VPN. L’établissement de la connexion VPN a été abandonnée. |

|

|

14 |

Configuration réseau Une erreur est survenue lors de la création de l’interface virtuelle utilisée pour la connexion VPN. |

|

|

15 |

Configuration réseau L’adresse IP virtuelle affectée lors de la connexion VPN est déjà existante sur l’une des interfaces du poste de travail. |

|

|

16 |

Configuration réseau Une erreur est survenue lors de la création de l’interface virtuelle utilisée pour la connexion VPN. |

|

|

24 |

Problème de configuration La suite d’algorithmes cryptographique proposée par le client VPN n’a pas été acceptée par la passerelle. |

|

|

25 |

Problème de configuration Le réseau distant configuré dans le client VPN, ou l’adresse IP Virtuelle proposée par le client VPN n’ont pas été acceptés par la passerelle. |

|

|

26 |

Problème de configuration Le client VPN propose ses propres trafic selectors, alors que la passerelle est configurée pour les lui fournir. |

|

|

27 |

Erreur passerelle La passerelle a reporté une erreur non prise en charge par le client VPN. |

|

|

28 |

Erreur login/mot de passe La passerelle a rejeté l’authentification EAP lors de l’établissement de la connexion VPN. |

|

|

30 |

Erreur carte à puce ou token Impossible d’accéder au certificat stocké sur la carte à puce ou le token. |

|

|

31 |

Délai d’authentification portail captif expiré Aucune session n’a été ouverte sur le portail captif. Le poste ne dispose donc pas d’une connectivité internet. |

|

|

100 |

Impossible de charger la configuration VPN Aucune connexion VPN n’a été trouvée dans le fichier de configuration. |

|

|

101 |

Erreur de configuration GINA Un tunnel est actif avant logon, mais n’a pas été configuré pour être utilisé par le Panneau TrustedConnect. |

|

|

102 |

Erreur d’initialisation IKE Une erreur s’est produite pendant l’initialisation du daemon IKE. |

|

|

103 |

Erreur DNS Un nom DNS n’a pas pu être résolu dans le jeu de règles du mode filtrant. |

|

|

200 |

Activation du logiciel Le logiciel n’est pas activé et la période d’essai terminée. |

|

Notions élémentaires de cryptographie

Algorithmes SHA, RSA, ECDSA et ECSDSA

Les signatures numériques font généralement intervenir deux algorithmes différents :

-

un algorithme de hachage (SHA ou secure hash algorithm) et

-

un algorithme de signature (RSA : initiales des trois inventeurs, ECDSA : elliptic curve digital signature algorithm ou ECSDSA : elliptic curve Schnorr digital signature algorithm).

La force du chiffrement RSA dépend de la taille de la clé utilisée. Dès lors que la taille est doublée, l’opération de déchiffrage va demander une puissance de traitement six à sept fois supérieure.

Selon l’ANSSI et le NIST, la taille de clé minimale recommandée est de 2048 bits.

Les algorithmes de hachage peuvent subir deux types d’attaques :

-

la collision et

-

la pré-image.

Une collision a lieu lorsque deux fichiers différents produisent le même condensat et qu’il est donc possible de substituer l’un pour l’autre.

La pré-image consiste à déterminer la valeur d’un fichier à partir de son condensat. Une pré-image secondaire consiste à produire à partir du condensat une valeur différente que celle à l’origine du hachage.

Selon l’ANSSI, la famille de fonctions de hachage SHA-1 n’est plus conforme à son référentiel général de sécurité et il convient par conséquent d’utiliser la famille SHA-2. Le NIST encourage de la même manière les agences fédérales étatsuniennes d’abandonner le SHA-1 au profit du SHA-2.

Les règles appliquées par SN VPN Client Exclusive suivent les recommandations de l’ANSSI et du NIST. Toutefois, si la PKI implémentée ne répond pas à ces exigences, il est possible de débrider le logiciel à l’aide de paramètres dynamiques.

NOTE

On trouve plusieurs notations pour les algorithmes de la famille SHA-2. Par exemple, SHA-2 (256 bits) s’écrit aussi SHA-256, SHA-2 (384 bits) s’écrit aussi SHA-384 et ainsi de suite.

Il en va de même pour les courbes elliptiques. Par exemple, pour secp256r1 on parle aussi de « courbe P-256 », pour secp384r1 de « courbe P-384 » et pour secp521r1 de « courbe P-521 ».

Accès aux certificats

CSP, CNG et PKCS#11 : quelles différences ?

La gestion des certificats sous Windows fait intervenir différents logiciels et normes pour leur stockage, que ce soit dans un magasin de certificats, sur un token ou sur une carte à puce.

NOTE

Les certificats stockés sur des cartes à puce ou tokens sont généralement copiés dans le magasin de certificats de l’utilisateur actuel, lorsque la carte est insérée dans le lecteur ou que le token est connecté à l’ordinateur.

CSP, CNG et PKCS#11 sont des notions connexes qui font toutes appel à des interfaces de programmation d’application (API) pour la gestion des certificats, mais la technologie mise en œuvre est différente dans chaque cas.

CSP et KSP

Sous Windows, la gestion des certificats faisait traditionnellement appel à des fournisseurs de services cryptographiques ou Cryptographic Service Providers (CSP) en anglais. Les CSP servent notamment à créer, stocker et accéder aux clés cryptographiques.

Aujourd'hui, il existe une nouvelle génération de modules logiciels indépendants appelés fournisseurs de stockage de clés ou Key Storage Providers (KSP) en anglais. Un KSP sert à créer, supprimer, exporter, importer, ouvrir et stocker des clés.

CAPI et CNG

L’évolution des normes de sécurité a conduit Microsoft à rendre obsolète l’API associée à ces CSP, appelée Cryptography API (CryptoAPI ou CAPI). Celle-ci a été remplacée par Cryptography API: Next Generation (CNG), dans laquelle les fournisseurs cryptographiques sont dissociés des fournisseurs de clés.

C’est pourquoi les versions 7.2 et supérieures de SN VPN Client Exclusive ne prennent pas en charge les CSP et que seule l’API CNG est prise en charge par cette version. Il convient donc de s’assurer que le certificat est importé dans le magasin de certificats Windows avec la bonne bibliothèque (cf. section Déterminer le type de conteneur d’un certificat ci-dessous).

Magasin machine et magasin utilisateur

Par ailleurs, il convient de savoir qu’il existe deux magasins de certificats sous Windows :

-

le magasin machine, disponible pour tous les utilisateurs d’une machine, et

-

le magasin utilisateur, uniquement disponible pour l’utilisateur actuel d’une machine.

NOTE

Dans les lignes de commande, l’option -user de la commande certutil sert à spécifier le magasin utilisateur. Lorsqu’elle est omise, le magasin machine est utilisé par défaut.

PKCS#11

Enfin, en cryptographie, il existe des normes de cryptographie à clé publique ou Public Key Cryptography Standards (PKCS) en anglais. Il s’agit d’un ensemble de spécifications conçues par la société RSA Security.

La norme PKCS#11 fournit des applications avec une méthode d'accès aux périphériques matériels (cartes à puce ou tokens), indépendamment du type d'appareil. Elle comporte donc une API servant d’interface générique à un pilote de périphérique prenant en charge la norme PKCS #11. Cette API est prise en charge par la version 7.x de SN VPN Client Exclusive dès lors qu’un middleware correspondant est installé.

Synthèse

En résumé, il existe donc plusieurs types de middleware d’accès aux certificats stockés sur token, sur carte à puce et dans un magasin de certificats (certmgr.msc) :

-

CSP pour Cryptographic Service Provider (déprécié au profit de CNG) : non pris en charge par les versions 7.x.

-

CNG pour Cryptography API: Next Generation : seule API prise en charge dans les versions 7.x. Dans le cas présent, il est nécessaire d’importer le certificat dans le magasin Windows avec la bonne bibliothèque.

-

PKCS#11 pour Public-Key Cryptography Standards : pris en charge par les versions 7.x.

Déterminer le type de conteneur d’un certificat

CSP et CNG sont des middlewares Microsoft. Sous Windows, les certificats sont stockés dans des conteneurs de type CNG ou de type CSP.

Pour connaître le conteneur des certificats dans le magasin de certificats, le token ou la carte à puce, vous pouvez lister les certificats contenus dans le magasin (utilisateur ou machine). Les informations retournées indiquent le type de fournisseur à partir duquel vous pouvez déduire le type de conteneur (CSP ou CNG). Ce dernier vous permet ensuite de déterminer la compatibilité du certificat avec les versions 7.2 et supérieures de SN VPN Client Exclusive.

-

Pour lister les certificats contenus dans le magasin utilisateur, exécutez la commande suivante :

certutil -verifystore -user My

-

Pour lister les certificats contenus dans le magasin machine, exécutez la commande suivante :

certutil -verifystore My

À partir des informations retournées, vous pouvez déterminer le type de conteneur de la manière suivante. Si le fournisseur est :

-

Microsoft Smart Card Key Storage Provider, le conteneur est de type CNG (compatible avec les versions 7.2 et supérieures) ;

-

Microsoft Base Smart Card Crypto Provider, le conteneur est de type CSP (non compatible avec les versions 7.2 et supérieures).

Format des certificats

À partir de la version 7 de SN VPN Client Exclusive, le format des certificats doit respecter une taille de clé et un algorithme de hachage précis.

Obligatoire

-

Longueur de clé (en bits) : dans le cas des certificats RSA, la taille doit être de 2048 ou plus

-

Algorithme de prise d’empreinte (ou digest algorithm) : doit être SHA 256, SHA-384 ou SHA-512

Optionnel

La vérification de la CRL du certificat utilisateur.

NOTE

Depuis la version 7.5 de SN VPN Client Exclusive, il est possible de vérifier la révocation du certificat de la passerelle à l’aide du protocole de vérification de certificat en ligne en mode agrafage (OCSP ou Online Certificate Status Protocol en anglais). Pour cela, il convient d’ajouter le paramètre dynamique enable_OCSP défini à la valeur true (voir section Afficher plus de paramètres).

Certificat passerelle

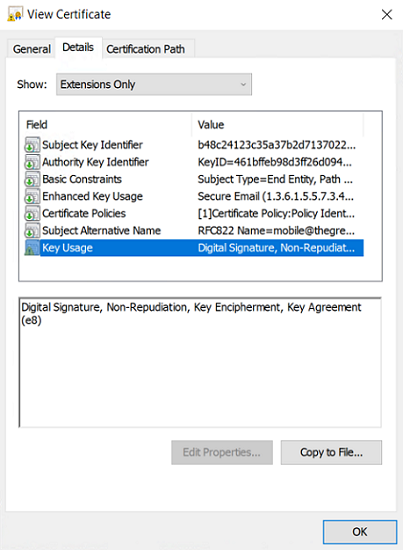

Partie Key Usage extension

-

doit être présente,

-

doit être marquée comme critique et

-

ne doit contenir que les valeurs digitalSignature et/ou nonRepudiation.

Si ce n’est pas le cas, référez-vous au paramètre dynamique allow_server_extra_keyusage décrit à la section Contraintes relatives à l’extension Key Usage.

NOTE

Conformément aux exigences de sécurité, la valeur keyEncipherment de l’extension Key Usage a été abandonnée au profit de la valeur nonRepudiation. Cependant, la version 7.5 de SN VPN Client Exclusive continue d’accepter la valeur keyEncipherment sans l’utilisation du paramètre dynamique allow_extra_keyusage.

ASTUCE

Il est recommandé de préférer la valeur nonRepudiation de l’extension Key Usage à la valeur keyEncipherment.

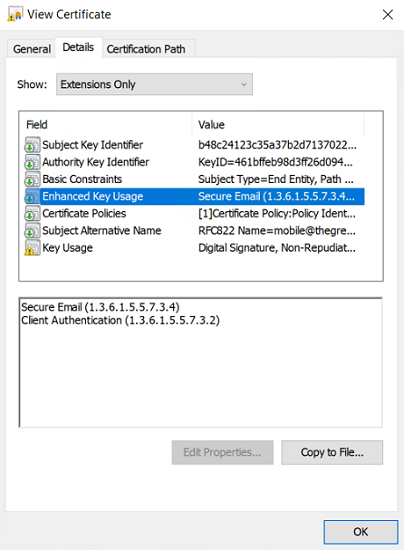

Partie Extended Key Usage extension

-

peut être absente ou présente,

-

si elle est présente, elle doit :

-

doit être marquée comme non-critique et

-

uniquement contenir les valeurs suivantes :

id-kp-serverAuth ou

id-kp-serverAuth et id-kp-ipsecIKE.

-

Si ce n’est pas le cas, référez-vous au paramètre dynamique allow_server_and_client_auth décrit à la section Contraintes relatives à l’extension Extended Key Usage.

Exemple de certificat sous Windows

Dans une PKI Windows, voici la relation entre un certificat et les extensions :

-

Extended Key Usage :

-

Key Usage :

Exemple de log d’un certificat

Les extensions sont présentes dans un log de certificat (fichier tgbikeng.log) :

20220826 17:20:23:953 Local0.Info [11204] X509v3 extensions

20220826 17:20:23:956 Local0.Info [11204] Basic constraints :

20220826 17:20:23:960 Local0.Info [11204] CA:FALSE

20220826 17:20:23:965 Local0.Info [11204] Netscape Certificate comment :

20220826 17:20:23:968 Local0.Info [11204] TheGreenBow PKI generated server certificate

20220826 17:20:23:971 Local0.Info [11204] Subject key identifier :

20220826 17:20:23:974 Local0.Info [11204] FB:D6:5A:EF:FE:1B:DC:68:90:66:B9:D7:47:45:EA:B5:86:97:4A:B3

20220826 17:20:23:978 Local0.Info [11204] Authority key identifier :

20220826 17:20:23:981 Local0.Info [11204] keyIdentifier: 6F:6D:B8:A5:0B:EA:64:82:2E:B4:5F:0A:35:53:8B:80:05:4C:7B:0E

20220826 17:20:23:984 Local0.Info [11204] authorityCertIssuer: C = FR, ST = Ile-de-France, L = Paris, O = TheGreenBow, OU = QA40, CN = Root CA

20220826 17:20:23:988 Local0.Info [11204] authorityCertSerialNumber: 10:00

20220826 17:20:23:990 Local0.Info [11204] Key usage : critical

20220826 17:20:23:995 Local0.Info [11204] Digital signature

20220826 17:20:24:000 Local0.Info [11204] Extended key usage :

20220826 17:20:24:003 Local0.Info [11204] Server authentication

Certificat utilisateur

Dans le cas d’un certificat utilisateur, il peut il y avoir des avertissements, mais il n’est pas nécessaire de débrider le Client VPN. Les messages sont affichés dans la Console.

Méthodes d’authentification des certificats

SN VPN Client Exclusive prend en charge les méthodes d’authentification des certificats suivantes :

-

Méthode 1 : signature numérique RSA avec SHA-2 [RFC 7296]

-

Méthode 9 : ECDSA « secp256r1 » avec SHA-2 (256 bits) sur la courbe P-256 [RFC 4754]

-

Méthode 10 : ECDSA « secp384r1 » avec SHA-2 (384 bits) sur la courbe P-384 [RFC 4754]

-

Méthode 11 : ECDSA « secp521r1 » avec SHA-2 (512 bits) sur la courbe P-521 [RFC 4754]

-

Méthode 14 : signature numérique RSASSA-PSS, RSASSA PKCS1 v1_5 et Brainpool avec SHA-2 (256/384/512 bits) [RFC 7427]

-

Méthode 214 : ECDSA « BrainpoolP256r1 » avec SHA-2 (256 bits) sur la courbe BrainpoolP256r1 (uniquement disponible avec des passerelles prenant en charge cette méthode)

Par défaut, la méthode d’authentification utilisée pour les certificats de type RSA (RSASSA-PSS ou RSASSA-PKCS1-v1_5) est la méthode 14 avec signature RSASSA-PSS. Si la passerelle / le pare-feu utilise la méthode 14 avec la signature RSASSA-PKCS1-v1.5, le Client VPN va rejeter le certificat, avec le message suivant dans la Console :

RSASSA-PKCS1-v1_5 signature scheme not supported with authentication method 14

Dans le cas où la passerelle ne prend pas en charge la méthode 14 avec la signature RSASSA-PSS, il est possible de configurer le Client VPN pour employer la méthode 14 avec la signature RSASSA‑PKCS1‑v1_5, en ajoutant le paramètre dynamique Method14_RSASSA_PKCS1 défini à la valeur true ou yes (voir section Afficher plus de paramètres).

Dans le cas où la passerelle ne prend pas non plus en charge la méthode 14 avec la signature RSASSA-PKCS1-v1_5, il est possible de configurer le Client VPN pour employer la méthode 1 avec signature numérique RSA et SHA-2, en ajoutant le paramètre dynamique Method1_PKCS1v15_Scheme défini à la valeur 04 (SHA-256), 05 (SHA-384) ou 06 (SHA-512) (voir section Afficher plus de paramètres). Toute autre valeur sera rejetée par le Client VPN.

La méthode d’authentification utilisée pour les certificats de type ECDSA (courbes elliptiques) dépend de la courbe elliptique utilisée dans le certificat : ECDSA avec SHA-256 sur la courbe P-256, ECDSA avec SHA-384 sur le courbe P-384, ECDSA avec SHA-512 sur la courbe P‑521 ou ECDSA avec SHA-256 sur la courbe BrainpoolP256r1.

Lorsque le Client VPN doit créer une signature pour un certificat utilisateur de type Brainpool, la méthode d’authentification 14 est utilisée par défaut, ce qui convient pour une passerelle ne fonctionnant pas en mode DR. Si ce type de certificat doit être utilisé avec une passerelle fonctionnant en mode DR, il convient d’ajouter le paramètre dynamique use_method_214 défini à la valeur true (voir section Afficher plus de paramètres). L’algorithme d’empreinte numérique NID_sha256, NID_sha384 ou NID_sha512 est utilisé pour signer selon la taille de la clef.

-

L’utilisation de l’algorithme SHA-1 dans les signatures numériques n’est pas possible.

-

Les certificats RSA avec une clé de taille inférieure à 2048 bits seront refusés par SN VPN Client Exclusive.

-

Les certificats ECDSA avec une clé de taille inférieure à 256 bits seront refusés par SN VPN Client Exclusive.

Caractéristiques techniques de SN VPN Client Exclusive

Général

|

Version Windows |

Windows 11 64 bits |

|

Langues |

Allemand, anglais, arabe, chinois (simplifié), coréen, espagnol, danois, persan, finnois, français, grec, hindi, hongrois, italien, japonais, néerlandais, norvégien, polonais, portugais, russe, serbe, slovène, tchèque, thaï, turc |

Mode d’utilisation

|

Mode invisible |

Ouverture automatique du tunnel sur détection de trafic Contrôle d’accès aux configurations VPN Possibilité de masquer tout ou partie des interfaces |

|

Gina |

Ouverture d’un tunnel avant le logon Windows par : GINA / Credential providers sur Windows 10 |

|

Scripts |

Exécution de scripts configurable sur ouverture et fermeture du tunnel VPN |

|

Partage de bureau à distance |

Ouverture en un seul clic d’un ordinateur distant via RDP et le tunnel VPN |

|

Panneau TrustedConnect |

Ouverture automatique du tunnel avec Always-on et détection de réseau de confiance (TND) |

Connexion / Tunnel

|

Mode de connexion |

Peer-to-gateway |

|

Réseaux |

IPv4 et IPv6 |

|

Protocoles |

IPsec / IKEv2 SSL / OpenVPN |

|

Mode CP |

Récupération automatique des paramètres réseaux depuis la passerelle VPN |

Cryptographie et authentification

|

Chiffrement, Groupes de clé, Hachage (IKEv2) |

Symétrique : AES CBC/CTR/GCM 128/192/256 bits Diffie-Hellman : DH 14 (MODP 2048), DH 15 (MODP 3072), DH 16 (MODP 4096), DH 17 (MODP 6144), DH 18 (MODP 8192), DH 19 (ECP 256), DH 20 (ECP 384), DH 21 (ECP 521), DH 28 (BrainpoolP256r1) Hachage : SHA-2 (256/384/512 bits) |

|

Suites de sécurité TLS (OpenVPN) |

TLS 1.2 – Medium TLS 1.2 – High TLS 1.3 :

|

|

Chiffrement, Hachage (OpenVPN) |

Symétrique : AES-128-CBC, AES-192-CBC, AES-256-CBC Hachage : SHA-2 (224/256/384/512 bits) |

|

Authentification |

|

|

Méthodes d’authentification des certificats |

|

|

IGC / PKI |

|

Divers

|

NAT / NAT-Traversal |

NAT-Traversal Draft 1 (enhanced), Draft 2, Draft 3 et RFC 3947, IP address emulation, inclut le support de : NAT_OA, NAT keepalive, NAT-T mode agressif, NAT-T en mode forcé, automatique ou désactivé |

|

DPD |

RFC 3706. Détection des extrémités IKE non actives. |

|

Passerelle redondante |

Gestion d’une passerelle de secours (passerelle redondante), automatiquement sélectionnée sur déclenchement du DPD (passerelle inactive) |

Administration

|

Déploiement |

Installation silencieuse via Microsoft Installer (MSI) |

|

Gestion des configurations VPN |

Options d’importation et d’exportation des configurations VPN Sécurisation des importations / exportations par mot de passe, chiffrement et contrôle d’intégrité |

|

Automatisation |

Possibilité d’ouvrir, fermer et superviser un tunnel en ligne de commande (batch et scripts) Possibilité de démarrer et arrêter le logiciel par batch |

|

Logs et traces |

Console de logs IKE/IPsec et SSL/OpenVPN et mode traçant activable Logs administrateur : fichier local, journal d’évènements Windows, serveur syslog |

|

Mises à jour |

Vérification des mises à jour depuis le logiciel |

|

Licence et activation |

Licences par abonnement, activation manuelle / automatique / silencieuse |