Contrôler l'accès aux processus

Un programme malveillant peut agir en accédant à des processus légitimes pour récupérer des informations sensibles ou y injecter du code malveillant.

Les règles d'accès aux processus de SES Evolution permettent de se protéger contre ce type d'attaque sans bloquer totalement les accès inter-processus dont certains sont légitimes.

Il n'est pas possible de bloquer totalement l'accès à un processus ou à un thread d'un processus mais vous pouvez restreindre les droits accordés lors de cette opération.

Ces règles ne s'appliquent qu'aux applications. Elles ne s'appliquent pas aux pilotes.

EXEMPLE

Bloquer l'accès à la mémoire d'un processus permet d'empêcher de voler les mots de passe dans la mémoire d'un navigateur lorsqu'il est ouvert.

Retrouvez d'autres exemples à la fin de cette section.

Vous devez au préalable avoir créé un identifiant d'applications pour les processus à protéger et pour les processus légitimes autorisés à accéder à d'autres processus. Pour plus d'informations, reportez-vous à la section Créer des identifiants d'applications.

- Choisissez le menu Sécurité > Politiques et cliquez sur votre politique.

- Sélectionnez un jeu de règles.

- Cliquez sur l'onglet Applicatif > Accès aux processus.

- Si vous êtes en lecture seule, cliquez sur le bouton Modifier dans le bandeau supérieur.

- Cliquez sur Ajouter > Règle (Accès aux processus).

Une nouvelle ligne s'affiche. - Cliquez sur l'icône

dans la zone des identifiants d'applications et choisissez le ou les processus à protéger.

dans la zone des identifiants d'applications et choisissez le ou les processus à protéger. - Cliquez sur l'icône

et choisissez le ou les processus à exclure de la protection.

et choisissez le ou les processus à exclure de la protection. - Dans la zone Comportement par défaut, choisissez le comportement pour chaque action (dans un jeu de règles d'audit, seule l'action Lecture est paramétrable) :

- Lecture : choisissez l'action de la règle en cas de lecture de la mémoire du processus.

- Modification : choisissez l'action de la règle en cas de modification de la mémoire du processus.

- Altération du flux d'exécution : un programme qui prend le contrôle d'un processus peut modifier son pointeur d'exécution. Choisissez l'action de la règle en cas d'altération du flux d'exécution du processus.

- Duplication de handle : choisissez l'action de la règle lorsqu'un processus tente de dupliquer une ressource appartenant à un autre processus.

- Autoriser pour autoriser par défaut l'action,

- Bloquer pour bloquer par défaut l'action,

- Bloquer et interrompre pour bloquer par défaut l'action et arrêter le processus à l'origine de l'action.

- Bloquer, interrompre et mettre en quarantaine pour bloquer par défaut l'action, arrêter le processus à l'origine de l'action, et mettre en quarantaine les fichiers suspects. Pour plus d'informations, reportez-vous à la section Gérer la mise en quarantaine de fichiers.

- Demander pour que l'utilisateur soit consulté.

- Ne pas évaluer le comportement pour ignorer la sous-règle si le comportement est détecté et passer au comportement suivant.

- Ne pas évaluer la règle pour ignorer la règle contenue dans ce jeu de règles et évaluer la règle suivante.

- Ne pas évaluer le groupe de règles pour ignorer les règles contenues dans le groupe de règles et évaluer le groupe de règles ou la règle suivants.

- Ne pas évaluer le jeu de règles pour ignorer toutes les règles contenues dans ce jeu de règles et évaluer le jeu de règles suivant.

- Cliquez sur l'icône + Ajouter un comportement spécifique et choisissez le ou les processus à exclure du comportement par défaut. Pour chaque cas, sélectionnez le comportement.

-

Dans le bandeau supérieur de la règle, vous pouvez :

- Si besoin, réagencer l'ordre des règles en cliquant sur

au survol de la règle. Chaque règle affiche dans le bandeau son numéro de rang.

au survol de la règle. Chaque règle affiche dans le bandeau son numéro de rang. - Désactiver la règle. Pour plus d'informations, reportez-vous à la section Désactiver une règle de sécurité.

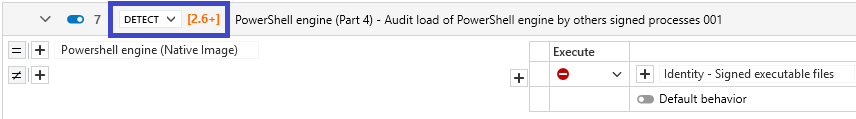

- Indiquer l'intention de la règle, selon des catégories pré-définies :

Unclassified : règle non classifiée.

Nominal : règle passante se conformant au comportement nominal des applications.

Protect : règle bloquante avec un niveau de gravité élevé du log.

Protect silent : règle bloquante avec un niveau de gravité en dessous des seuils de logs affichés par défaut sur l'agent et sur la console. Permet de protéger des accès à des ressources estimées sensibles, même s'ils sont effectués par des programmes sans intention malveillante. Ces programmes pouvant être nombreux, une règle avec une gravité de logs trop élevée pourrait déclencher une génération massive de logs.

Detect : règle d'audit ou règle passive, sans blocage.

Context : règle participant à la construction d'un graphe d'attaque.

Syslog : règle déclenchant des logs exclusivement envoyés à un serveur Syslog.

Watch : règle permettant de surveiller des comportements afin d'affiner la politique de sécurité ou de mieux connaître les événements techniques se produisant sur le parc.

- Saisir une description pour expliquer l'objectif de la règle.

- Choisir de rendre la règle passive (non disponible pour les règles de protection contre les menaces). Une règle passive agit comme une règle classique mais ne bloque pas véritablement les actions. L'agent émet uniquement des logs indiquant quelles actions auraient été bloquées par la règle.

Utilisez ce mode pour tester de nouvelles règles de restriction, en connaître les impacts, et procéder à des ajustements avant de désactiver le mode Règle passive. Pour plus d'informations sur les tests de règles et de politiques, reportez-vous à la section Tester une politique de sécurité. - Indiquer si la règle doit générer un contexte lorsqu'elle s'applique. Par défaut, si la règle émet des logs de niveau Urgence ou Alerte, elle génère un contexte, mais vous pouvez désactiver cette fonctionnalité. En cas de génération massive de logs similaires, le contexte n'est pas généré. Pour plus d'informations sur la génération massive de logs, reportez-vous à la section Surveiller l'activité des agents SES Evolution .

- Ajouter un commentaire.

- Sélectionner les paramètres des logs qui seront émis par cette règle.

- Spécifier si une action doit être effectuée lors de l'émission d'un log pour cette règle. Vous pouvez demander qu'un script soit exécuté et/ou qu'une analyse Yara ou IoC soit déclenchée. Vous pouvez également demander qu'une notification soit affichée sur l'agent, à condition qu'elle soit associée à un log bloquant et de niveau Alerte ou Urgence.

- Supprimer la règle.

- Si besoin, réagencer l'ordre des règles en cliquant sur

- Dépliez la partie Classification dans les logs pour indiquer l'intention de l'attaque soupçonnée lorsque la règle s'applique et les tags permettant d'associer la règle au référentiel de MITRE. Ces informations sont ensuite visibles dans les logs générés par la règle. Pour plus d'informations, reportez-vous à la section Classifier les attaques selon le référentiel de MITRE.

- Cliquez sur Enregistrer en haut à droite pour enregistrer vos modifications.

EXEMPLES

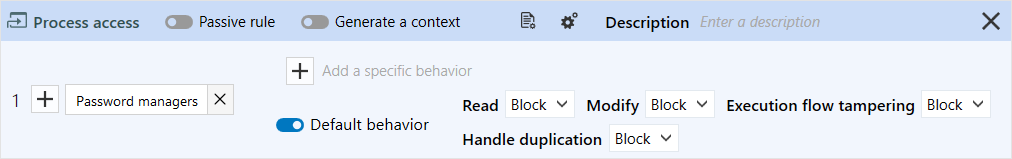

Vous pouvez interdire à toute application l'accès au gestionnaire de mots de passe, afin d'éviter qu'un attaquant n'accède aux mots de passe ou n'injecte du code dans son processus. Dans ce cas, choisissez le gestionnaire de mots de passe dans les processus à protéger et sélectionnez Bloquer pour toutes les actions dans le comportement par défaut. Ne définissez aucun comportement spécifique.

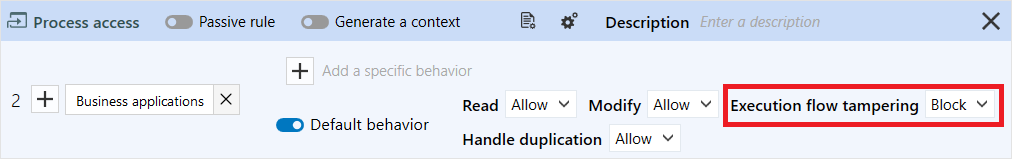

Vous pouvez aussi bloquer l'altération du flux d'exécution d'applications importantes comme des logiciels métier, afin d'éviter qu'un attaquant ne les arrête ou ne les suspende par exemple.