Configurer des actions déclenchées par les règles

Lorsqu'une opération effectuée sur un agent SES Evolution est bloquée par une règle de protection, un log est émis, dont vous pouvez déterminer la gravité et la destination.

Si vous le souhaitez, l'émission de ce log peut déclencher des actions sur les agents concernés. Il existe différents types d'actions :

- Afficher une notification sur l'agent. Celle-ci s'affichera en bas à droite de l'écran, indiquant qu'une opération interdite a été bloquée par une règle de protection.

- Exécuter des scripts personnalisés.

- Exécuter une analyse YARA ou IoC. Pour plus d'informations, reportez-vous aux sections Réaliser des analyses Yara et Rechercher des indicateurs de compromission

Cette action est disponible uniquement pour les règles dont les logs contiennent des processus ou des fichiers. Par exemple, les règles Périphériques et ARP Spoofing ne sont pas concernées.

EXEMPLE

Cette fonctionnalité peut être utile pour déclencher une analyse antivirale à l'émission du log, ou encore le déplacement d'un fichier malveillant dans un dossier particulier. Le déclenchement d'une analyse YARA ou IoC permet par exemple d'identifier un malware.

- Dans le menu Sécurité > Politiques, sélectionnez votre politique de sécurité, puis le jeu de règles. La page générale du jeu de règles s'affiche.

- Cliquez sur l'onglet correspondant à la règle que vous souhaitez modifier.

- Si vous êtes en lecture seule, cliquez sur le bouton Modifier dans le bandeau supérieur.

- Dans le bandeau en haut de la règle, cliquez sur l'icône

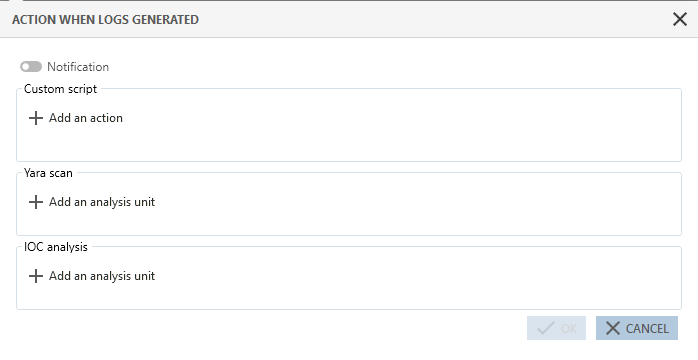

. La fenêtre Action sur émission de logs s'affiche.

. La fenêtre Action sur émission de logs s'affiche. - Si vous le souhaitez, activez l'envoi d'une notification sur l'agent à chaque émission d'un log par cette règle. Cette fonctionnalité n'est disponible que pour les règles en mode Protection.

- Si vous souhaitez exécuter un script à chaque émission d'un log par cette règle, cliquez sur Ajouter une action.

- Dans la fenêtre Exécuter un script personnalisé, saisissez un nom pour l'action.

- À droite du champ Script, cliquez sur + pour ajouter le script à exécuter.

- Dans le champ Arguments, spécifiez les arguments à ajouter lors de l'exécution du script.

- Dans la liste Contexte d'exécution, privilégiez Service local car il s'agit d'un compte disposant de privilèges limités. Ne choisissez les comptes Session interactive et Système que si cela est strictement indispensable.

Notamment, il n'est pas possible de lancer un script en session interactive sur un serveur avec plusieurs utilisateurs connectés à distance.

Tous les scripts déclarés dans SES Evolution s'affichent dans la liste Script. Sélectionnez un script existant, et cliquez sur le bouton ![]() pour le visualiser, ou sur

pour le visualiser, ou sur ![]() pour importer une nouvelle version du script.

pour importer une nouvelle version du script.

- Si vous souhaitez exécuter une analyse YARA ou IoC à chaque émission d'un log par cette règle, cliquez sur Ajouter une unité d'analyse dans la section voulue.

- Cliquez sur une ou plusieurs unités d'analyse pour les sélectionner, puis fermez cette fenêtre. Pour une analyse IoC, seuls les indicateurs de type texte ou nom de fichier sont utilisables ici.

- Dans la fenêtre Action sur émission de logs, cliquez sur Paramètres des logs pour déterminer le niveau de gravité et la destination des logs émis par les règles YARA ou IoC.

- Si besoin, sélectionnez Interrompre les processus détectés, pour supprimer des agents les processus malveillants identifiés lors de l'analyse YARA ou IoC.

Si la règle appartient à un jeu de règles d'audit ou si la règle est en mode passif, les processus ne seront pas interrompus même si ce paramètre est activé. - Si l'option ci-dessus est activée, sélectionnez Quarantaine si vous souhaitez mettre également en quarantaine les fichiers détectés. Pour plus d'informations, reportez-vous à la section Gérer la mise en quarantaine de fichiers

- Cliquez sur Valider.

Dans le cas d'une analyse IoC sur émission d'un log, elle ne peut porter que sur l'élément qui a déclenché la règle. Les analyses IoC planifiées ou à la demande sont plus précises car leur paramétrage permet d'inclure ou d'exclure des répertoires à analyser. Pour plus d'informations, reportez-vous aux sections Planifier une analyse IoC et Exécuter une analyse IoC à la demande.

EXEMPLE

Dans une règle Fichier protégeant les fichiers situés sous C:\temp de la suppression, vous paramétrez une analyse IoC sur émission de logs afin de rechercher le texte "suspect_text" dans les fichiers. Si l'utilisateur tente de supprimer un fichier sous C:\temp avec PowerShell, la règle s'applique et l'analyse IoC se déclenche, mais seulement sur le fichier powershell.exe et sur la mémoire du processus powershell.exe.