Contrôler l'accès au réseau

Cette protection permet de contrôler les accès aux réseaux entrants ou sortants réalisés par des applications données.

Elle permet de filtrer sur :

- Les événements réseau "bind", "accept" (règle Serveur) et "connect" (règle Client),

- Les protocoles TCP et UDP,

- Des ports donnés,

- Des adresses IPv4 ou IPv6 données.

Il n'est pas nécessaire d'ouvrir explicitement les communications entre le serveur SES Evolution et les agents. En effet, le mécanisme d'autoprotection de l'agent garantit qu'aucune règle de sécurité, quelle qu'elle soit, ne puisse bloquer ces communications.

Les règles réseau permettent par exemple de :

- Protéger un serveur en contrôlant les accès à la machine,

- Forcer les utilisateurs d'un service de l'entreprise à utiliser une application spécifique pour accéder à une ressource réseau donnée.

Vous devez au préalable avoir créé :

- Les identifiants d'applications pour les applications autorisées ou ne pouvant pas accéder au réseau. Pour plus d'informations, reportez-vous à la section Créer des identifiants d'applications.

- Les identifiants de réseaux pour les adresses IP que vous souhaitez protéger. Pour plus d'informations, reportez-vous à la section Créer des identifiants de réseaux.

Il existe deux types de règles : des règles Client et des règles Serveur.

- Dans le cadre d'un jeu de règles s’appliquant à des postes de travail, les règles Client permettent d'autoriser ou non les applications à se connecter sur des ressources distantes (champ Distant), en contrôlant l'événement réseau "connect". Elles permettent aussi de s'adresser à des sous-réseaux spécifiques par exemple (champ Local).

- Dans le cadre d'un jeu de règles s’appliquant à des serveurs, les règles Serveur permettent d'autoriser ou non les applications à ouvrir des ports et à accepter les connexions entrantes (champ Local), en contrôlant les événements réseau "bind" et "accept". Elles permettent aussi de spécifier la provenance des connexions (champ Distant).

Pour créer une règle d'accès au réseau :

- Choisissez le menu Sécurité > Politiques et cliquez sur votre politique.

- Sélectionnez un jeu de règles.

- Cliquez sur l'onglet Réseaux > Firewall.

- Si vous êtes en lecture seule, cliquez sur le bouton Modifier dans le bandeau supérieur.

- Choisissez d'ajouter une règle réseau Client ou une règle réseau Serveur en cliquant sur un des boutons Ajouter. Une nouvelle ligne s'affiche.

- Dans la partie gauche de la règle, choisissez le ou les identifiants de réseaux des ressources à protéger :

- Local

: Ressource locale concernée par la règle. Par exemple, si le poste de travail dispose de plusieurs cartes réseau, vous pouvez préciser laquelle est concernée.

: Ressource locale concernée par la règle. Par exemple, si le poste de travail dispose de plusieurs cartes réseau, vous pouvez préciser laquelle est concernée. - Local

Ressource locale exclue de la règle.

Ressource locale exclue de la règle. - Distant

: Ressource distante concernée par la règle. Par exemple, vous pouvez spécifier la Zone internet.

: Ressource distante concernée par la règle. Par exemple, vous pouvez spécifier la Zone internet. - Distant

: Ressource distante exclue de la règle.

: Ressource distante exclue de la règle.

- Local

- Dans le champ Ports, indiquez les ports concernés par la règle réseau. Il s'agit des ports de destination pour les règles Client et des ports locaux pour les règles Serveur.

- Pour ajouter plusieurs ports à la fois, séparez-les d'une virgule. Exemple : 8080,8081.

- Pour ajouter une plage de ports, séparez la première valeur et la dernière valeur par un tiret. Exemple : 80-90.

- Pour spécifier que tous les ports sont concernés, laissez le champ vide.

- Choisissez le protocole de transport TCP ou UDP, ou bien les deux.

- Dans la zone Comportement par défaut, choisissez le comportement pour chaque événement réseau Connect, Accept ou Bind :

- Accept (pour une règle Serveur): interdit ou autorise les applications spécifiées à recevoir des connexions entrantes sur la ou les ressources réseau indiquées,

- Bind (pour une règle Serveur) : interdit ou autorise les applications spécifiées à ouvrir des connexions sur la ou les ressources réseau indiquées,

- Connect (pour une règle Client) : interdit ou autorise les applications spécifiées à se connecter sur la ou les ressources réseau indiquées.

- Autoriser pour autoriser par défaut l'action,

- Bloquer pour bloquer par défaut l'action,

- Bloquer et interrompre pour bloquer par défaut l'action et arrêter le processus à l'origine de l'action.

- Bloquer, interrompre et mettre en quarantaine pour bloquer par défaut l'action, arrêter le processus à l'origine de l'action, et mettre en quarantaine les fichiers suspects. Pour plus d'informations, reportez-vous à la section Gérer la mise en quarantaine de fichiers.

- Demander pour que l'utilisateur soit consulté.

- Ne pas évaluer le comportement pour ignorer la sous-règle si le comportement est détecté et passer au comportement suivant.

- Ne pas évaluer la règle pour ignorer la règle contenue dans ce jeu de règles et évaluer la règle suivante.

- Ne pas évaluer le groupe de règles pour ignorer les règles contenues dans le groupe de règles et évaluer le groupe de règles ou la règle suivants.

- Ne pas évaluer le jeu de règles pour ignorer toutes les règles contenues dans ce jeu de règles et évaluer le jeu de règles suivant.

Les comportements possibles dans une règle de protection sont les suivants :

- Cliquez sur l'icône + Ajouter un comportement spécifique et choisissez la ou les identifiants d'application correspondant aux ressources à exclure du comportement par défaut.

EXEMPLE

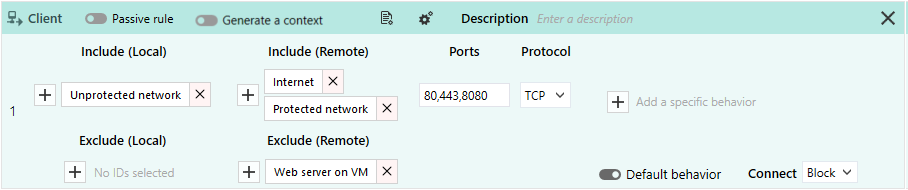

Voici la règle Client que vous pouvez créer pour bloquer les connexions depuis la carte réseau du réseau non protégé vers la zone internet et le réseau protégé via les ports 80, 443 et 8080 et le protocole TCP. Seul le serveur web spécifié, se trouvant dans le réseau de protégé, sera accessible.

-

Dans le bandeau supérieur de la règle, vous pouvez :

- Si besoin, réagencer l'ordre des règles en cliquant sur

au survol de la règle. Chaque règle affiche dans le bandeau son numéro de rang.

au survol de la règle. Chaque règle affiche dans le bandeau son numéro de rang. - Désactiver la règle. Pour plus d'informations, reportez-vous à la section Désactiver une règle de sécurité.

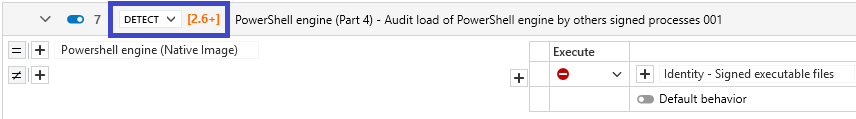

- Indiquer l'intention de la règle, selon des catégories pré-définies :

Unclassified : règle non classifiée.

Nominal : règle passante se conformant au comportement nominal des applications.

Protect : règle bloquante avec un niveau de gravité élevé du log.

Protect silent : règle bloquante avec un niveau de gravité en dessous des seuils de logs affichés par défaut sur l'agent et sur la console. Permet de protéger des accès à des ressources estimées sensibles, même s'ils sont effectués par des programmes sans intention malveillante. Ces programmes pouvant être nombreux, une règle avec une gravité de logs trop élevée pourrait déclencher une génération massive de logs.

Detect : règle d'audit ou règle passive, sans blocage.

Context : règle participant à la construction d'un graphe d'attaque.

Syslog : règle déclenchant des logs exclusivement envoyés à un serveur Syslog.

Watch : règle permettant de surveiller des comportements afin d'affiner la politique de sécurité ou de mieux connaître les événements techniques se produisant sur le parc.

- Saisir une description pour expliquer l'objectif de la règle.

- Choisir de rendre la règle passive (non disponible pour les règles de protection contre les menaces). Une règle passive agit comme une règle classique mais ne bloque pas véritablement les actions. L'agent émet uniquement des logs indiquant quelles actions auraient été bloquées par la règle.

Utilisez ce mode pour tester de nouvelles règles de restriction, en connaître les impacts, et procéder à des ajustements avant de désactiver le mode Règle passive. Pour plus d'informations sur les tests de règles et de politiques, reportez-vous à la section Tester une politique de sécurité. - Indiquer si la règle doit générer un contexte lorsqu'elle s'applique. Par défaut, si la règle émet des logs de niveau Urgence ou Alerte, elle génère un contexte, mais vous pouvez désactiver cette fonctionnalité. En cas de génération massive de logs similaires, le contexte n'est pas généré. Pour plus d'informations sur la génération massive de logs, reportez-vous à la section Surveiller l'activité des agents SES Evolution .

- Ajouter un commentaire.

- Sélectionner les paramètres des logs qui seront émis par cette règle.

- Spécifier si une action doit être effectuée lors de l'émission d'un log pour cette règle. Vous pouvez demander qu'un script soit exécuté et/ou qu'une analyse Yara ou IoC soit déclenchée. Vous pouvez également demander qu'une notification soit affichée sur l'agent, à condition qu'elle soit associée à un log bloquant et de niveau Alerte ou Urgence.

- Supprimer la règle.

- Si besoin, réagencer l'ordre des règles en cliquant sur

- Dépliez la partie Classification dans les logs pour indiquer l'intention de l'attaque soupçonnée lorsque la règle s'applique et les tags permettant d'associer la règle au référentiel de MITRE. Ces informations sont ensuite visibles dans les logs générés par la règle. Pour plus d'informations, reportez-vous à la section Classifier les attaques selon le référentiel de MITRE.

- Cliquez sur Enregistrer en haut à droite pour enregistrer vos modifications.