Configurer la protection contre les menaces

Parmi les règles de sécurité fournies par Stormshield, vous pouvez configurer des règles d'audit ou de protection contre les grands types d'attaque qui menacent les postes de travail.

Pour plus d'informations sur les menaces contrées par SES Evolution, reportez-vous à la section Connaître les différentes menaces et leur protection.

Toutes les règles de protection contre les menaces sont désactivées par défaut. Si vous avez plusieurs jeux de règles de protection dans votre politique de sécurité, veillez à ne les activer que dans le jeu ou les jeux dans lesquels vous souhaitez paramétrer la protection contre les menaces et veillez à l'ordre de vos jeux de règles dans la politique. Si vous paramétrez la protection contre les menaces dans un jeu de règles placé dans les premières positions, cette règle peut surcharger et annuler l'effet du paramétrage des protections qui serait défini dans les jeux de règles placés après.

- Pour les règles d'audit Chargement des pilotes et Intégrité des pilotes, vous devez avoir créé au préalable un identifiant de pilote pour chaque pilote légitime à ne pas surveiller.

Pour plus d'informations, reportez-vous à la section Créer des identifiants de pilotes. - Pour tous les autres types de protections, vous devez avoir créé au préalable un identifiant d'applications pour chaque application à protéger et pour chaque application autorisée à se soustraire à la protection.

Pour plus d'informations, reportez-vous à la section Créer des identifiants d'applications.

- Choisissez le menu Sécurité > Politiques et double-cliquez sur votre politique.

- Sélectionnez le jeu de règles dans lequel vous souhaitez ajouter votre règle.

La page d'accueil du jeu de règles s'affiche. - Cliquez sur l'onglet Menaces > Protections intégrées.

Chaque type de protection constitue un groupe de règles et peut contenir une ou plusieurs règles. - Si vous êtes en lecture seule, cliquez sur le bouton Modifier dans le bandeau supérieur.

- Activez la règle souhaitée en cliquant sur le bouton

à gauche et cliquez sur la flèche pour afficher son contenu.

à gauche et cliquez sur la flèche pour afficher son contenu. - Dans le champ État de la zone Comportement par défaut, trois ou quatre états sont disponibles pour chaque protection. Choisissez :

- Autoriser : SES Evolution ne bloque pas l'action malveillante et ne génère aucun log,

- Détecter seulement : Tout comme avec le mode Audit, SES Evolution détecte l'action malveillante sans la bloquer, et génère des logs pour l'administrateur. Mais contrairement au mode Audit, cette option arrête l'évaluation des règles suivantes qui ne sont pas parcourues.

- Bloquer : SES Evolution bloque l'action malveillante et génère des logs pour l'administrateur,

- Bloquer et interrompre : SES Evolution bloque l'action malveillante et arrête le processus à l'origine de l'action.

- Bloquer, interrompre et mettre en quarantaine : SES Evolution bloque l'action malveillante, arrête le processus à l'origine de l'action, et met en quarantaine les fichiers suspects. Voir Gérer la mise en quarantaine de fichiers.

Pour les règles d'audit, les comportements disponibles sont toujours Autoriser qui n'entraîne aucune action, et Audit qui permet de générer un log puis d'évaluer la règle suivante.

- Cliquez sur l'icône + Ajouter un comportement spécifique pour ajouter les identifiants des applications pour lesquelles le comportement doit être différent. Par exemple, pour la dissimulation de processus, vous pouvez par défaut activer la protection, et la désactiver spécifiquement pour vos applications internes qui utilisent ce mode de fonctionnement, comme les outils de virtualisation.

-

Dans le bandeau supérieur de la règle, vous pouvez :

- Si besoin, réagencer l'ordre des règles en cliquant sur

au survol de la règle. Chaque règle affiche dans le bandeau son numéro de rang.

au survol de la règle. Chaque règle affiche dans le bandeau son numéro de rang. - Désactiver la règle. Pour plus d'informations, reportez-vous à la section Désactiver une règle de sécurité.

- Indiquer l'intention de la règle, selon des catégories pré-définies :

Unclassified : règle non classifiée.

Nominal : règle passante se conformant au comportement nominal des applications.

Protect : règle bloquante avec un niveau de gravité élevé du log.

Protect silent : règle bloquante avec un niveau de gravité en dessous des seuils de logs affichés par défaut sur l'agent et sur la console. Permet de protéger des accès à des ressources estimées sensibles, même s'ils sont effectués par des programmes sans intention malveillante. Ces programmes pouvant être nombreux, une règle avec une gravité de logs trop élevée pourrait déclencher une génération massive de logs.

Detect : règle d'audit ou règle passive, sans blocage.

Context : règle participant à la construction d'un graphe d'attaque.

Syslog : règle déclenchant des logs exclusivement envoyés à un serveur Syslog.

Watch : règle permettant de surveiller des comportements afin d'affiner la politique de sécurité ou de mieux connaître les événements techniques se produisant sur le parc.

- Saisir une description pour expliquer l'objectif de la règle.

- Choisir de rendre la règle passive (non disponible pour les règles de protection contre les menaces). Une règle passive agit comme une règle classique mais ne bloque pas véritablement les actions. L'agent émet uniquement des logs indiquant quelles actions auraient été bloquées par la règle.

Utilisez ce mode pour tester de nouvelles règles de restriction, en connaître les impacts, et procéder à des ajustements avant de désactiver le mode Règle passive. Pour plus d'informations sur les tests de règles et de politiques, reportez-vous à la section Tester une politique de sécurité. - Indiquer si la règle doit générer un contexte lorsqu'elle s'applique. Par défaut, si la règle émet des logs de niveau Urgence ou Alerte, elle génère un contexte, mais vous pouvez désactiver cette fonctionnalité. En cas de génération massive de logs similaires, le contexte n'est pas généré. Pour plus d'informations sur la génération massive de logs, reportez-vous à la section Surveiller l'activité des agents SES Evolution .

- Ajouter un commentaire.

- Sélectionner les paramètres des logs qui seront émis par cette règle.

- Spécifier si une action doit être effectuée lors de l'émission d'un log pour cette règle. Vous pouvez demander qu'un script soit exécuté et/ou qu'une analyse Yara ou IoC soit déclenchée. Vous pouvez également demander qu'une notification soit affichée sur l'agent, à condition qu'elle soit associée à un log bloquant et de niveau Alerte ou Urgence.

- Supprimer la règle.

- Si besoin, réagencer l'ordre des règles en cliquant sur

- Dépliez la partie Classification dans les logs pour indiquer l'intention de l'attaque soupçonnée lorsque la règle s'applique et les tags permettant d'associer la règle au référentiel de MITRE. Ces informations sont ensuite visibles dans les logs générés par la règle. Pour plus d'informations, reportez-vous à la section Classifier les attaques selon le référentiel de MITRE.

- Cliquez sur Enregistrer en haut à droite pour enregistrer vos modifications.

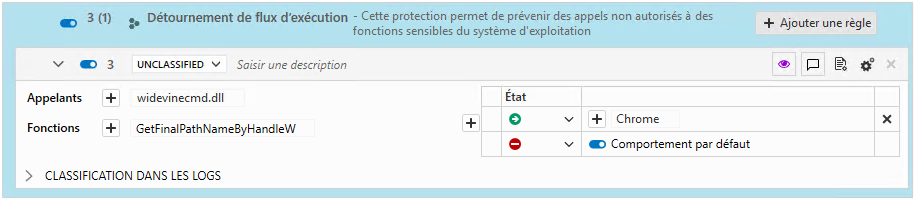

Cas de la protection contre le détournement des flux d'exécution

Pour éviter les faux-positifs dus à cette protection, vous pouvez la paramétrer plus finement en déclarant des exécutables ou DLL (appelants) et/ou des fonctions qui pourront être autorisés ou bloqués.

EXEMPLE

Certaines plates-formes de streaming utilisent des DLL et fonctions pour contrôler l'accès des utilisateurs. Ces dernières peuvent être considérées comme illégitimes par la protection contre le détournement de flux d'exécution de SES Evolution

. Déclarez-les dans la règle pour pouvoir les autoriser.

-

Suivez la procédure Configurer les protections intégrées.

-

À gauche de la règle, cliquez sur Appelants +, et saisissez le chemin d'une ou plusieurs ressources d'exécutables ou DLL. Ce champ peut contenir les caractères génériques "?" et "*".

- Cliquez sur Fonctions + pour sélectionner une ou plusieurs fonctions.

Pour mettre en oeuvre l'exemple décrit ci-dessus, vous devez :

-

Autoriser le processus Chrome à accéder à la fonction GetFinalPathNameByHandleW via la DLL winevinecmd.dll,

-

Bloquer tous les autres types de tentatives (comportement par défaut).

Pour plus d'informations, reportez-vous à la section Connaître les différentes menaces et leur protection.

Pour activer et configurer les protections avancées :

- Choisissez le menu Sécurité > Politiques et double-cliquez sur votre politique.

- Sélectionnez le jeu de règles dans lequel vous souhaitez ajouter votre règle.

La page d'accueil du jeu de règles s'affiche. - Cliquez sur l'onglet Menaces > Protections avancées.

- Si vous êtes en lecture seule, cliquez sur le bouton Modifier dans le bandeau supérieur.

- Activez la règle souhaitée en cliquant sur le bouton

à gauche et cliquez sur la flèche pour afficher son contenu.

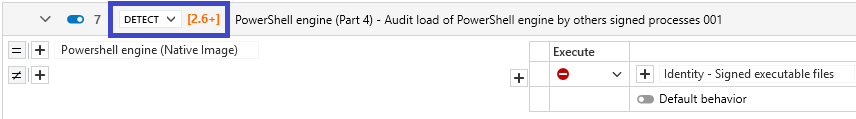

à gauche et cliquez sur la flèche pour afficher son contenu. - Dans la liste déroulante Version, indiquez quelle version de la protection vous souhaitez exécuter, soit une version en particulier, soit Toujours utiliser la dernière version. Si vous n'utilisez pas la dernière version disponible, l'indicateur

s'affiche à droite de la liste déroulante. Il s'affiche également sur le panneau général d'une politique lorsqu'au moins une protection avancée activée n'utilise pas sa dernière version.

s'affiche à droite de la liste déroulante. Il s'affiche également sur le panneau général d'une politique lorsqu'au moins une protection avancée activée n'utilise pas sa dernière version. - Dans le champ État, plusieurs états sont disponibles pour chaque protection. Choisissez :

- Autoriser : SES Evolution ne bloque pas l'action malveillante et ne génère aucun log,

- Détecter seulement : Tout comme avec le mode Audit, SES Evolution détecte l'action malveillante sans la bloquer, et génère des logs pour l'administrateur. Mais contrairement au mode Audit, cette option arrête l'évaluation des règles suivantes qui ne sont pas parcourues.

- Bloquer : SES Evolution bloque l'action malveillante et génère des logs pour l'administrateur,

- Bloquer et interrompre : SES Evolution bloque l'action malveillante et arrête le processus à l'origine de l'action.

- Bloquer, interrompre et mettre en quarantaine : SES Evolution bloque l'action malveillante, arrête le processus à l'origine de l'action, et met en quarantaine les fichiers suspects. Voir Gérer la mise en quarantaine de fichiers.

- Dans le bandeau supérieur de la règle, vous pouvez :

- Sélectionner la version de la protection à exécuter, soit une version en particulier, soit Toujours utiliser la dernière version. Si vous n'utilisez pas la dernière version disponible, l'indicateur

s'affiche à droite de la liste déroulante. Il s'affiche également sur le panneau général d'une politique lorsqu'au moins une protection avancée activée n'utilise pas sa dernière version.

s'affiche à droite de la liste déroulante. Il s'affiche également sur le panneau général d'une politique lorsqu'au moins une protection avancée activée n'utilise pas sa dernière version. - Saisir un commentaire.

- Sélectionner les paramètres des logs qui seront émis par cette règle.

- Spécifier si une action doit être effectuée lors de l'émission d'un log pour cette règle.

- Sélectionner la version de la protection à exécuter, soit une version en particulier, soit Toujours utiliser la dernière version. Si vous n'utilisez pas la dernière version disponible, l'indicateur

- Les règles contre les menaces Persistance via WMI, Utilisations malveillantes de Certutil, Découverte de l'environnement, Ransomware et Usurpation de processus parent possèdent des paramètres spécifiques à chacune :

Persistance via WMI Liste de compatibilités : listez ici les consommateurs représentant des événements WMI légitimes et qui ne doivent pas être bloqués par la protection.

Utilisations malveillantes de Certutil Liste de compatibilités : ajoutez ici des identifiants d'applications qui pourraient utiliser certutil.exe dans des cas légitimes et qui ne doivent pas être bloquées par la protection. Découverte de l'environnement - Intervalle de temps : indiquez l'intervalle de temps en secondes (minimum cinq secondes) entre la première commande et la dernière commande et après lequel les actions de découverte doivent être ignorées.

- Liste de compatibilités : ajoutez ici des identifiants d'applications autorisées à lancer des commandes s'apparentant à des actions de découverte et qui ne doivent pas être bloquées par la protection.

- Seuil de sensibilité : sélectionnez le seuil à partir duquel se déclenche la protection.

Ransomware - Liste de compatibilités : ajoutez ici des identifiants d'applications de chiffrement légitimes qui ne doivent pas être bloquées par la protection, comme par exemple Stormshield Data Security.

- Seuil de sensibilité : sélectionnez le seuil à partir duquel se déclenche la protection. Avec le niveau Très bas, la protection se déclenche si au moins 20 fichiers ont été chiffrés par un ransomware en moins de 3 secondes. Avec le niveau Bas, c'est à partir de 15 fichiers, et avec le niveau Moyen 10 fichiers.

Si vous activez cette protection anti-ransomware, assurez-vous aussi d'Activer les clichés instantanés Windows pour pouvoir restaurer d'éventuels fichiers perdus.

Pour plus d'informations sur la procédure de restauration, reportez-vous à la section Gérer une attaque par ransomware.

Connaître les différentes menaces et leur protection Liste de compatibilités : ajoutez ici des identifiants d'applications qui auront le droit de réaliser de l'usurpation de processus parent sans être bloquées par la protection.

- Cliquez sur Enregistrer en haut à droite pour enregistrer vos modifications.

NOTE

Si vous souhaitez modifier plus tard la version utilisée d'une protection avancée, un déploiement est nécessaire après la modification.