Gestion du Panneau TrustedConnect

Le Panneau TrustedConnect est décrit dans le chapitre Panneau TrustedConnect. Il permet d’ouvrir une connexion VPN de manière automatisée en dehors du réseau de confiance et de garder la connexion ouverte en cas de changement d’interface réseau.

Pour être prise en compte, cette connexion VPN doit respecter les conditions suivantes :

-

La connexion VPN doit être la première connexion VPN définie dans le Panneau des Connexions. Pour configurer cette première connexion, reportez-vous au chapitre Gestion du Panneau des Connexions ci-dessus.

-

La connexion VPN doit être configurée en IKEv2.

Les fonctions suivantes du Panneau TrustedConnect sont configurables :

-

Exclusion d’interfaces réseau d’Always-On

-

Détection du réseau de confiance (TND)

-

Gestion de l’extraction des tokens ou des cartes à puce

-

Gestion des scripts liés au tunnel VPN

-

Minimisation de l’IHM

-

Purge des fichiers de logs

Always-On

Principe et fonctionnement

La fonctionnalité Always-On, toujours active avec le Panneau TrustedConnect, assure le maintien de la sécurité de la connexion à chaque changement d’interface réseau.

Les type d’interfaces réseaux pris en charge sont les suivants :

-

Adaptateur virtuel (ex : vmware)

-

Wi-Fi

-

Ethernet

-

Modem USB (type smartphone)

-

Modem Bluetooth (type smartphone)

Les évènements réseau déclenchant la reconnexion automatique du tunnel (et la détection du réseau de confiance, le cas échéant), sauf exclusion explicite (voir section Configuration de Always-On) sont les suivants :

-

Connexion à un réseau (adresses APIPA ignorées)

-

Déconnexion d’un réseau

-

Un adaptateur change d’adresse IP ou passage DHCP à statique et vice versa

-

ipconfig /release

-

ipconfig /renew

-

Passage en mode avion

Configuration de Always-On

La fonctionnalité Always-On est activée dès lors que le Panneau TrustedConnect est utilisé pour ouvrir un tunnel VPN. Elle peut être configurée pour exclure certaines interfaces réseau de la reconnexion automatique du tunnel VPN.

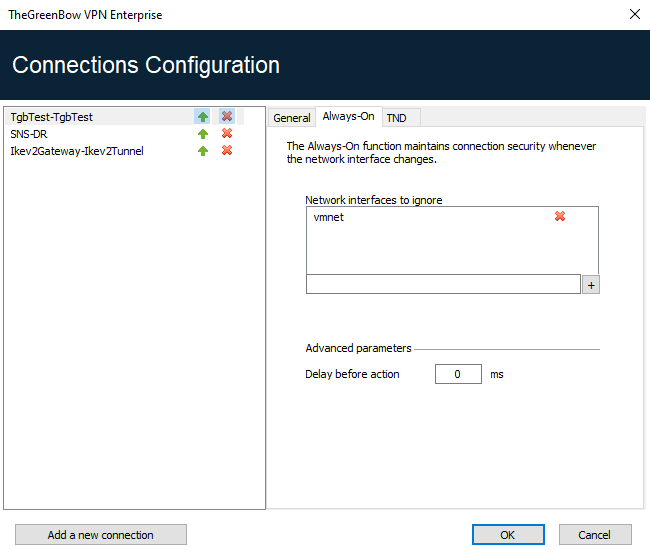

L’onglet Always-On de la fenêtre de Configuration des connexions permet de configurer les paramètres de la fonctionnalité Always-On.

| Interfaces réseau à ignorer |

Il est possible d’exclure des interfaces réseaux du monitoring de Always-On. L’exclusion d’une interface se fait sur la base de sa propriété description (visible par ipconfig /all). La valeur de ce paramètre doit contenir une partie ou la totalité du champ description de l’interface réseau à exclure. Si la valeur est partielle, alors toute interface dont le champ description contient la valeur définie, sera exclue du monitoring. Les valeurs de ce paramètre ne sont pas sensibles à la casse (toutes les chaînes de caractères sont converties en minuscules avant la comparaison). Vous pouvez spécifier plusieurs interfaces réseau à exclure. Pour cela, entrez le nom de l’interface réseau à exclure, puis cliquez sur le bouton + à droit du champ de saisie. The nom de l’interface réseau est ajouté à liste d’exclusion. Répétez l’opération autant de fois que nécessaire. |

| Délai de prise en compte |

Le temps de prise en compte d’une nouvelle interface réseau varie suivant les systèmes. S’il est trop long, il peut interférer avec le mécanisme TND, ce qui peut aboutir au fait que le Client VPN essaye d’établir une connexion VPN alors que le poste est connecté au réseau de confiance. Pour éviter ce problème, ce paramètre permet de retarder le déclenchement du mécanisme TND (voir section suivante). Il est exprimé en millisecondes. Si la valeur par défaut doit être modifiée, il est recommandé de spécifier une valeur supérieure ou égale à 3000 ms. Par défaut, la valeur vaut 0 et le mécanisme TND est lancé immédiatement, ce qui convient dans la majorité des cas observés. |

Détection du réseau de confiance (TND)

Principe et fonctionnement

Généralités

Cette fonctionnalité consiste à détecter si le poste est connecté au réseau de l’entreprise (réseau de confiance) ou non.

Lorsque le Client VPN détecte que le poste n’est pas sur le réseau de l’entreprise, le tunnel prédéfini est ouvert automatiquement. Ce document fait référence à cette fonctionnalité sous le terme TND (Trusted Network Detection).

Le Panneau TrustedConnect utilise l’une des deux méthodes suivantes pour détecter si le poste se trouve sur un réseau de confiance ou non par l’association de la détection :

- d’un suffixe DNS de confiance et de la vérification de l’accès à un serveur web de confiance ainsi que de la validité de son certificat (cf. section Méthode HTTPS) ;

- d’un serveur Active Directory (AD) et la présence d’un nom de domaine dans une liste de domaines de confiance (cf. section Méthode AD).

Méthode HTTPS

La méthode HTTPS existante est conservée. Elle se déroule en deux étapes :

-

Vérification que l’un des suffixes DNS des interfaces réseau présentes sur le poste fait partie de la liste des suffixes DNS de confiance (liste configurée dans le logiciel, cf. ci-dessous).

-

Accès automatique en HTTPS à un serveur web de confiance, et vérification de la validité de son certificat.

Les deux étapes sont obligatoires et doivent être associées pour détecter que le poste se trouve sur un réseau de confiance. Pour cela, le Client VPN teste en premier lieu la présence d’un suffixe DNS de confiance :

- s’il n’en trouve pas, le Client VPN ne poursuit pas le test, et conclut que le poste n’est pas connecté au réseau de confiance ;

- s’il en trouve un, il poursuit la séquence de test en vérifiant l’accès au serveur de confiance et la validité de son certificat.

Au premier serveur de confiance accessible dont le certificat est valide, le Client VPN conclut que le poste est connecté au réseau de confiance.

Dans tous les autres cas énumérés ci-dessous, le Client VPN conclut que le poste n’est pas connecté au réseau de confiance, et tente alors automatiquement d’ouvrir la connexion VPN configurée :

-

aucun suffixe DNS trouvé dans la liste des suffixes DNS de confiance,

-

liste des suffixes DNS de confiance vide,

-

liste d’URL de serveurs de confiance vide,

-

aucun serveur de confiance accessible, ou aucun n’ayant de certificat valide,

Pour activer la fonctionnalité de détection du réseau de confiance (TND), les paramètres suivants doivent donc être configurés :

-

une liste de suffixes DNS,

-

une liste d’URL de serveurs de confiance.

NOTE

Sur certains postes, lors de l’apparition d’une interface réseau, un délai de quelques secondes est nécessaire avant que l’interface ne soit prête à émettre. Pour pallier ce délai, le paramètre Délai de prise en compte est disponible dans l’onglet Always-On (voir section précédente).

Méthode AD

Cette méthode de détection de réseaux de confiance (TND), introduite avec la version 7.5 de SN VPN Client Exclusive, permet d’exploiter la connexion à Active Directory (AD) pour déterminer si le poste se trouve sur un réseau de confiance. Cette méthode se décline en trois variantes :

- AD seul : vérifie si le poste est intégré à un domaine et, si c’est le cas, le nom du domaine est vérifié par rapport à une liste de noms de domaines de confiance (si la liste est vide, tout domaine est accepté) ;

- LDAP : comme AD seul, plus validation par la connexion à un service d’annuaire LDAP ;

- LDAPS : comme AD seul, plus validation sécurisée par la connexion à un service d’annuaire LDAPS.

NOTE

En mode GINA, le poste sera déclaré comme n’étant pas sur un réseau de confiance tant qu’il n’a pas ouvert de session Windows.

Configuration de TND

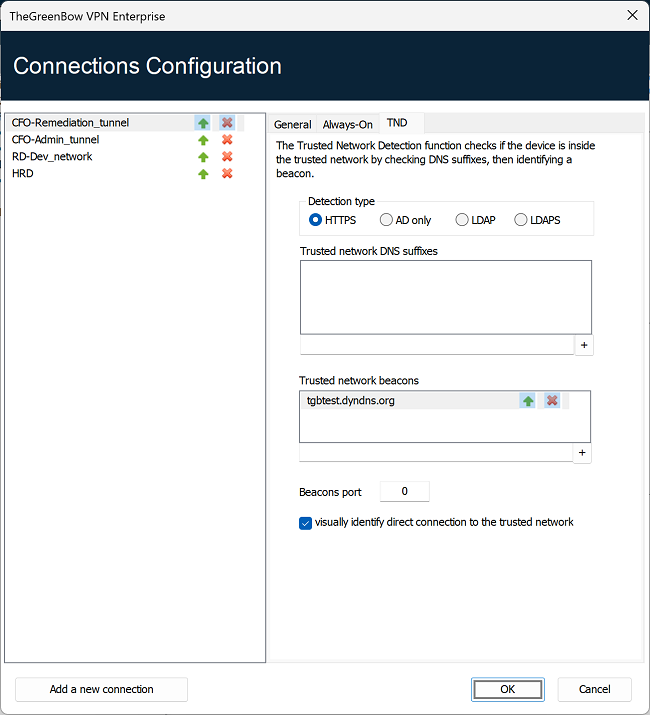

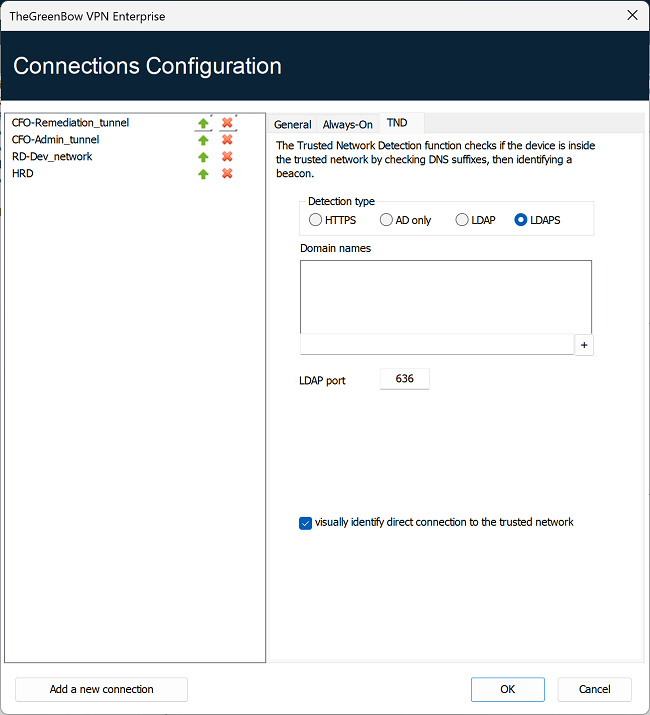

L’onglet TND de la fenêtre de Configuration des connexions permet de configurer les paramètres de la fonctionnalité Trusted Network Detection.

Quatre boutons radio permettent de sélectionner le type de détection :

- HTTPS

- AD seul

- LDAP

- LDAPS

Voici les options pour le type de détection HTTPS :

| Suffixes DNS du réseau de confiance |

Ce paramètre définit la liste des suffixes DNS de confiance. Il peut contenir plusieurs suffixes DNS. Pour cela, entrez le nom du suffixe à ajouter, puis cliquez sur le bouton + à droit du champ de saisie. Répétez l’opération autant de fois que nécessaire. |

| Balises du réseau de confiance |

Ce paramètre définit la liste des adresses IP (ou noms DNS) des serveurs de confiance à utiliser. Cette liste peut contenir plusieurs adresses IP (ou noms DNS) de serveurs de confiance. Le Client VPN teste alors successivement toutes les adresses IP (ou noms DNS) et tous les certificats associés à chaque serveur, jusqu’à en trouver un accessible et valide. Les adresses IP (ou noms DNS) de la liste doivent être séparées par une virgule, sans espace. Il n’est pas nécessaire de faire précéder l'adresse IP (ou le nom DNS) du préfixe https://. IMPORTANT

|

| Port des balises |

Ce paramètre définit le port à utiliser pour joindre les serveurs de confiance. Il n’est possible de configurer qu’un seul port, qui sera utilisé pour toutes les adresses IP (ou noms DNS). Si ce paramètre n’est pas configuré, le Client VPN utilise par défaut le port 443. |

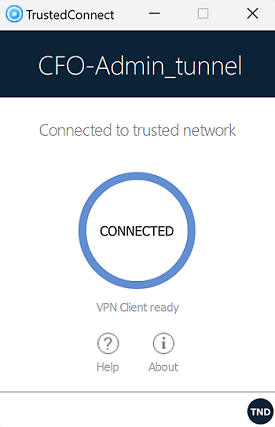

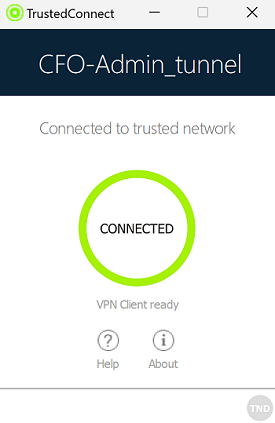

| Identifier visuellement la connexion directe au réseau de confiance |

Cette option ajoute un repère visuel au Panneau TrustedConnect pour indiquer que le Client VPN est connecté au réseau de confiance. Si la case est cochée, l’icône en barre des tâches et la couleur du rond dans le panneau est bleue lorsque la machine est connectée au réseau de confiance et verte lorsqu’un tunnel est ouvert. Si la case est décochée, l’icône en barre des tâches et le rond dans le panneau reste vert dans les deux cas. Aucune distinction n’est faite entre le réseau de confiance et un tunnel ouvert. |

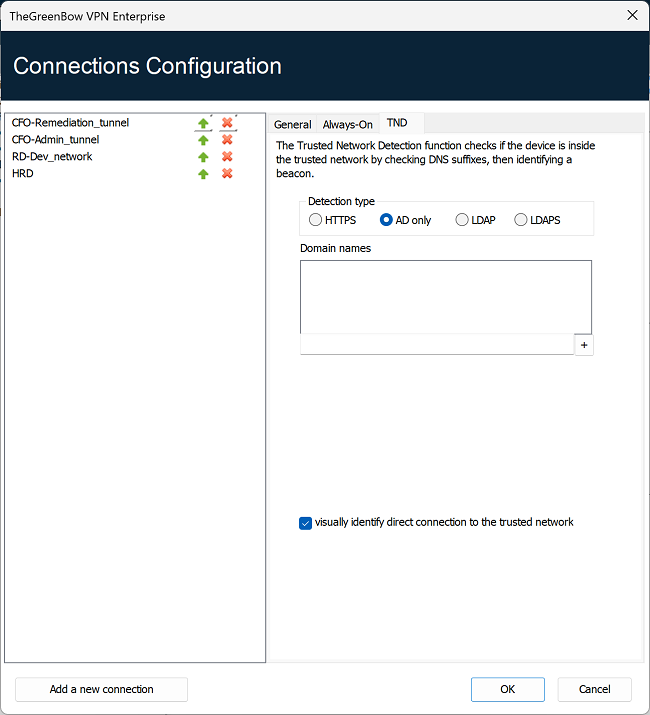

Voici les options pour le type de détection AD seul :

| Noms de domaines |

Ce paramètre définit la liste des noms de domaines de confiance. Il peut contenir plusieurs noms de domaines. Pour cela, entrez le nom du domaine à ajouter, puis cliquez sur le bouton + à droit du champ de saisie. Répétez l’opération autant de fois que nécessaire. Les noms de domaines sont insensibles à la casse. |

| Identifier visuellement la connexion directe au réseau de confiance |

Cette option ajoute un repère visuel au Panneau TrustedConnect pour indiquer que le Client VPN est connecté au réseau de confiance. Si la case est cochée, l’icône en barre des tâches et la couleur du rond dans le panneau est bleue lorsque la machine est connectée au réseau de confiance et verte lorsqu’un tunnel est ouvert. Si la case est décochée, l’icône en barre des tâches et le rond dans le panneau reste vert dans les deux cas. Aucune distinction n’est faite entre le réseau de confiance et un tunnel ouvert. |

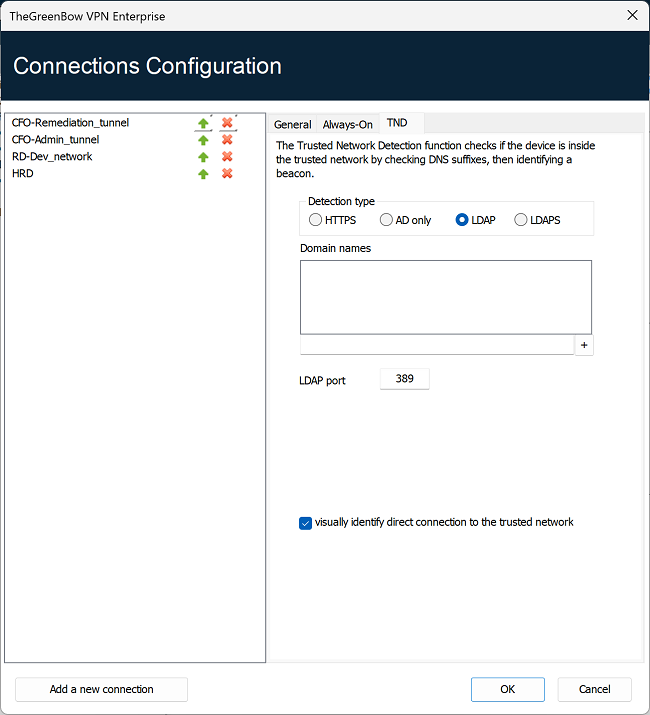

Voici les options pour le type de détection LDAP :

| Noms de domaines |

Ce paramètre définit la liste des noms de domaines de confiance. Il peut contenir plusieurs noms de domaines. Pour cela, entrez le nom du domaine à ajouter, puis cliquez sur le bouton + à droit du champ de saisie. Répétez l’opération autant de fois que nécessaire. Les noms de domaines sont insensibles à la casse. |

| Port LDAP |

Ce paramètre définit le port à utiliser pour joindre le serveur LDAP. Il n’est possible de configurer qu’un seul port, qui sera utilisé pour tous les noms de domaines. La valeur par défaut est 389. |

| Identifier visuellement la connexion directe au réseau de confiance |

Cette option ajoute un repère visuel au Panneau TrustedConnect pour indiquer que le Client VPN est connecté au réseau de confiance. Si la case est cochée, l’icône en barre des tâches et la couleur du rond dans le panneau est bleue lorsque la machine est connectée au réseau de confiance et verte lorsqu’un tunnel est ouvert. Si la case est décochée, l’icône en barre des tâches et le rond dans le panneau reste vert dans les deux cas. Aucune distinction n’est faite entre le réseau de confiance et un tunnel ouvert. |

Voici les options pour le type de détection LDAPS :

| Noms de domaines |

Ce paramètre définit la liste des noms de domaines de confiance. Il peut contenir plusieurs noms de domaines. Pour cela, entrez le nom du domaine à ajouter, puis cliquez sur le bouton + à droit du champ de saisie. Répétez l’opération autant de fois que nécessaire. Les noms de domaines sont insensibles à la casse. |

| Port LDAPS |

Ce paramètre définit le port à utiliser pour joindre le serveur LDAP sécurisé. Il n’est possible de configurer qu’un seul port, qui sera utilisé pour tous les noms de domaines. La valeur par défaut est 636. |

| Identifier visuellement la connexion directe au réseau de confiance |

Cette option ajoute un repère visuel au Panneau TrustedConnect pour indiquer que le Client VPN est connecté au réseau de confiance. Si la case est cochée, l’icône en barre des tâches et la couleur du rond dans le panneau est bleue lorsque la machine est connectée au réseau de confiance et verte lorsqu’un tunnel est ouvert. Si la case est décochée, l’icône en barre des tâches et le rond dans le panneau reste vert dans les deux cas. Aucune distinction n’est faite entre le réseau de confiance et un tunnel ouvert. |

Désactivation de TND

Dans certains cas, il peut s’avérer utile de pouvoir ouvrir un tunnel pour accéder à certaines ressources, même lorsque le réseau de confiance a été détecté.

La propriété MSI DIALERBEHAVIOR, à configurer lors de l’installation, ajoute une option dans la barre d’état permettant de désactiver et de réactiver la fonction TND.

Lorsque la fonction TND est désactivée (icône TND grisée), le tunnel est monté systématiquement. Lorsqu’elle est activée (icône TND bleue), il n’est pas possible de monter de tunnel lorsqu’un réseau de confiance a été détecté (comportement par défaut).

Reportez-vous au « Guide de déploiement » pour les instructions correspondantes.

Scripts

Le Panneau TrustedConnect exécute les scripts liés à l’ouverture et à la fermeture d’un tunnel. Pour configurer cette fonctionnalité, reportez-vous au chapitre Automatisation.

Minimisation du Panneau

Par défaut, le Panneau TrustedConnect est minimisé automatiquement dans la zone de notification (systray) au bout de deux secondes, lorsque le poste a été détecté comme étant connecté au réseau de confiance (soit physiquement, soit au travers du tunnel VPN).

Il est possible de configurer le délai avant que l’IHM du Client VPN ne soit minimisée, ainsi que le type de minimisation. Le Panneau TrustedConnect peut être minimisé en barre des tâches ou dans la zone de notification (systray, par défaut).

NOTE

Délai et type de minimisation ne sont applicables qu’à la minimisation automatique du Panneau TrustedConnect, sur détection de connexion au réseau de confiance.

Ces configurations doivent être effectuées à l'aide des propriétés de l’installeur du Client VPN.

Reportez-vous au « Guide de déploiement » pour les instructions correspondantes.

Désactivation du bouton de déconnexion

Afin de garantir une meilleure protection du poste de travail, l’administrateur peut désactiver le bouton de déconnexion dès que la connexion est en cours (contrôle TND, ouverture d’un tunnel, etc.). Pour cela, il convient d’utiliser la propriété MSI BTNBEHAVIORTC ou le paramètre correspondant dans le fichier vpnsetup.ini lors de l’installation.

Lorsque cette option est activée, tout clic sur le bouton En cours… ou Connecté dans le Panneau TrustedConnect sera sans effet. Il est impossible de fermer le tunnel.

Reportez-vous au « Guide de déploiement » pour les instructions correspondantes.

Suppression des éléments de menu

Afin de garantir une meilleure protection du poste de travail, l’administrateur peut désactiver toutes ou une partie des options du menu. Pour cela, il convient d’utiliser la propriété MSI MENUITEMTC ou le paramètre correspondant dans le fichier vpnsetup.ini lors de l’installation.

Lorsque cette option est activée, l’utilisateur n’aura pas accès à certaines options du menu (accès aux logs, quitter l’interface, etc.), voire n’aura pas du tout accès au menu.

Reportez-vous au « Guide de déploiement » pour les instructions correspondantes.

Redémarrage automatique du Panneau TrustedConnect

Afin de garantir une meilleure protection du poste de travail, l’administrateur peut forcer le redémarrage automatique du Panneau TrustedConnect lorsqu’il est arrêté. Pour cela, il convient d’utiliser la propriété MSI RESTARTGUITC ou le paramètre correspondant dans le fichier vpnsetup.ini lors de l’installation.

Lorsque cette option est activée, le Panneau TrustedConnect sera redémarré automatiquement lorsque l’utilisateur quitte le logiciel ou si ce dernier s’est arrêté de manière inopinée.

Reportez-vous au « Guide de déploiement » pour les instructions correspondantes.

Purge des logs

Il est possible de configurer le nombre de jours pendant lequel conserver les fichiers de logs. La valeur par défaut est de 10 jours.

Cette configuration doit être effectuée à l'aide de la propriété VPNLOGPURGE de l’installeur du Client VPN.

Reportez-vous au « Guide de déploiement » pour les instructions correspondantes.

Retrait de carte à puce ou de token

Il est possible de configurer le comportement du Panneau TrustedConnect lorsque la carte à puce ou le token est extrait du lecteur, alors qu’un tunnel VPN est ouvert.

Cette configuration doit être effectuée à l'aide des propriétés de l’installeur du Client VPN.

Reportez-vous au « Guide de déploiement » pour les instructions correspondantes.