Comprendre l'impact du changement de base d'URL EWC

Cette section permet de comprendre l'impact du changement de base d'URL EWC et explique comment visualiser les modifications effectuées automatiquement suite à ce changement. Nous recommandons vivement de lire cette section.

Impact sur la logique de classification et la construction de la politique URL / SSL

La logique de classification a évolué suite au changement de base : la politique de filtrage URL / SSL doit à présent être en mode liste noire. Ceci implique les considérations suivantes :

-

Les catégories d'URL à interdire doivent impérativement être positionnées au-dessus des règles autorisant les autres catégories,

-

Il est fortement recommandé de construire la politique de filtrage URL / SSL en plusieurs sections et en respectant un ordre particulier. Nous recommandons ces sections :

| Section | Description |

|---|---|

|

1 - URL compromises |

Catégorie regroupant des URL malveillantes et mise à jour en permanence par les équipes de sécurité Stormshield |

|

2 - Bloquer absolument |

Contenus illégaux, dangereux, violents |

|

3 - Autoriser absolument et qui ne doit pas être déchiffré (RGPD) |

Contenus nécessitant la protection des données utilisateurs (banque, santé...) |

|

4 - Autoriser absolument et qui peut être déchiffré |

Contenus liés au secteur d'activité de l'entreprise et aux besoins professionnels des utilisateurs |

|

5 - Bloquer de préférence |

Contenus qu'il est recommandé de bloquer sans pour autant empêcher les utilisateurs de consulter des sites qui appartiendraient aux sections "Autoriser absolument" |

|

6 - Autoriser de préférence |

Contenus qu'il est recommandé d'autoriser pour ne pas empêcher la navigation sur Internet des utilisateurs (notamment les catégories d'URL unknown, misc, hosting et computersandsoftware). |

|

7 - Laisser passer (Any) |

Équivalent d'une règle de pass all. Action appliquée à ce qui n'aurait pas été catégorisé dans les sections précédentes |

- Il est fortement recommandé d'autoriser dans la section 6 - Autoriser de préférence les catégories d'URL unknown, misc, hosting et computersandsoftware. Bloquer ces catégories pourrait affecter l'affichage des sites utilisant des ressources externes (images, .css, .js, polices d'écriture, ...), même si le site visité se trouve dans une catégorie autorisée.

Impact sur les règles de filtrage URL / SSL

Le traitement appliqué aux règles de filtrage URL / SSL lors du changement de base diffère selon la correspondance entre les anciennes et nouvelles catégories. Plusieurs cas existent :

-

Correspondance exacte de catégories,

-

Correspondance partielle de catégories,

-

Aucune correspondance, l'ancienne catégorie n'a pas d'équivalence,

-

Aucune correspondance, la nouvelle catégorie n'a pas d'équivalence.

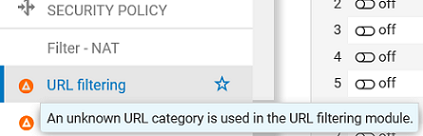

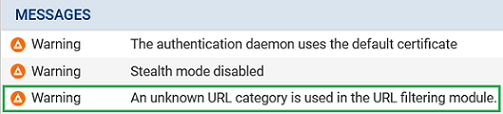

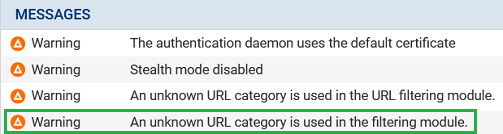

Après le changement de base, certains cas nécessitent des actions de l'administrateur pour corriger des incohérences ou des erreurs dans la configuration. Pour les identifier, des messages d'avertissement sont affichés dans l'interface d'administration du firewall :

-

Dans le menu de gauche, devant les noms de modules Filtrage URL et Filtrage SSL,

-

Sur le Tableau de bord, dans la section Messages.

Correspondance exacte de catégories

Les Anciennes catégories d'URL EWC correspondant exactement aux nouvelles catégories sont automatiquement remplacées dans les règles de filtrage URL / SSL concernées.

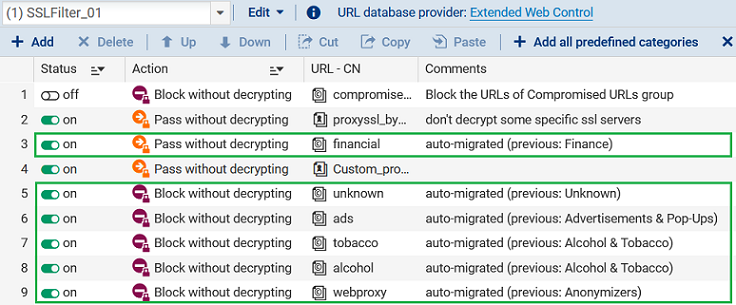

La règle est traitée de la manière suivante lors de la migration :

- L'ancienne catégorie est remplacée par la nouvelle catégorie équivalente,

- La règle conserve son état (activée / désactivée) et son action d'avant migration,

- Un commentaire "auto-migrated (previous : nom_ancienne_catégorie)" lui est associé.

Correspondance partielle de catégories

Les Anciennes catégories d'URL EWC correspondant partiellement aux nouvelles catégories peuvent avoir été réunies en une seule nouvelle catégorie.

EXEMPLES

Les catégories Child abuse et Criminal activity sont couvertes par la nouvelle catégorie illegal.

Les catégories Religion et Cults sont couvertes par la nouvelle catégorie religion.

Les anciennes catégories distinctes pouvaient être utilisées dans des règles différentes. Deux cas existent selon que les règles appliquaient des actions identiques ou différentes (passer, bloquer, déchiffrer...). Selon le cas, le traitement effectué lors de la migration des règles diffère.

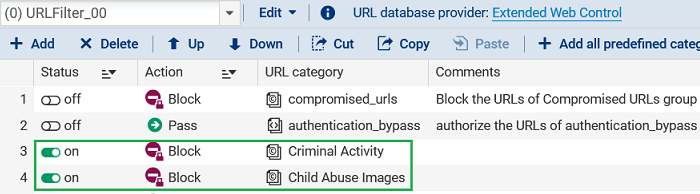

Catégorie apparaissant dans des règles appliquant une action identique

Pour la première règle de filtrage rencontrée utilisant l'ancienne catégorie :

- L'ancienne catégorie est remplacée par la nouvelle catégorie équivalente,

- Un commentaire "auto-migrated (previous : nom_ancienne_catégorie)" lui est associé.

Les règles suivantes qui utilisaient l'ancienne catégorie sont supprimées du profil de filtrage URL / SSL pour ne pas créer de doublon de règle.

EXEMPLE

La première règle bloquant l'ancienne catégorie Child abuse, à présent couverte par la nouvelle catégorie illegal, est conservée. La seconde règle bloquant l'ancienne catégorie Criminal activity, couverte par la nouvelle catégorie illegal, est supprimée puisque couverte par la première.

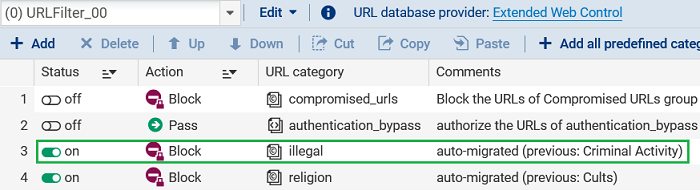

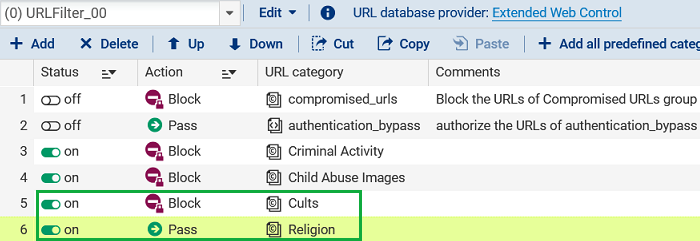

Avant migration :

Après migration :

Catégorie apparaissant dans des règles appliquant des actions différentes

Pour chaque règle :

-

L'ancienne catégorie est remplacée par la nouvelle catégorie équivalente,

-

Un commentaire "auto-migrated (previous : nom_ancienne_catégorie)" leur est associé,

Ces règles font l'objet d'un avertissement dans l'analyseur de conformité : une action de l'administrateur est requise pour corriger cette situation et valider la politique.

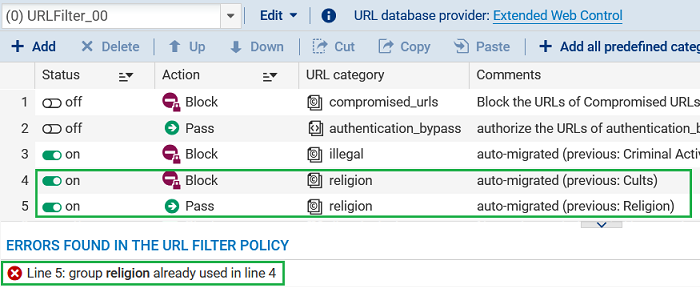

Avant migration :

Après migration :

Aucune correspondance, l'ancienne catégorie n'a pas d'équivalence

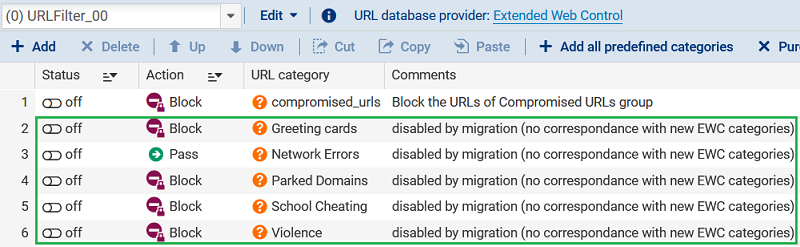

Une règle qui utilisait des Anciennes catégories d'URL EWC sans équivalence avec les nouvelles catégories est traitée de la manière suivante :

- La règle est conservée avec l'ancienne catégorie d'URL mais est désactivée,

- Un commentaire "disabled by migration (no correspondance with new EWC categories)" lui est associé.

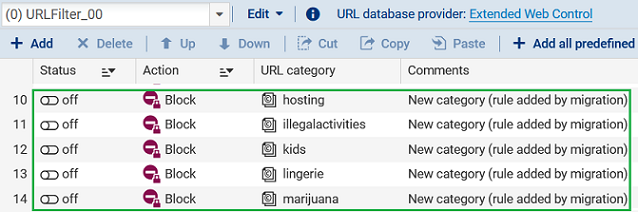

Aucune correspondance, la nouvelle catégorie n'a pas d'équivalence

La base d'URL du nouveau fournisseur introduit des Nouvelles catégories d'URL EWC sans équivalence avec les anciennes catégories. Pour chacune de ces catégories :

- Une règle désactivée avec l'action bloquer est ajoutée en toute fin du profil de filtrage URL / SSL,

- Un commentaire "New category (rule added by migration)" lui est associé.

Impact sur les groupes de catégories d'URL

Le traitement appliqué aux groupes de catégories d'URL lors du changement de base diffère selon la correspondance entre les anciennes et nouvelles catégories. Deux cas existent.

Correspondance exacte ou partielle de catégories

Les Anciennes catégories d'URL EWC correspondant exactement aux nouvelles catégories et les Anciennes catégories d'URL EWC correspondant partiellement aux nouvelles catégories sont automatiquement remplacées par la ou les nouvelles catégories équivalentes dans les groupes de catégories d'URL qui auraient pu être créés avant la migration.

EXEMPLES

La catégorie Finance est remplacée par la nouvelle catégorie financial. Les catégories Child abuse et Criminal activity sont remplacées par la nouvelle catégorie illegal.

Aucune correspondance, l'ancienne catégorie n'a pas d'équivalence

Les Anciennes catégories d'URL EWC sans équivalence avec les nouvelles catégories sont supprimées des groupes de catégories d'URL qui auraient pu être créés avant la migration.

Dans ce cas, aucun avertissement ne s'affiche dans l'interface d'administration du firewall : une action de l'administrateur est requise pour vérifier cette situation et corriger les groupes.

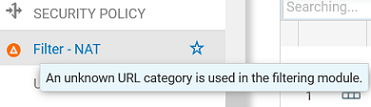

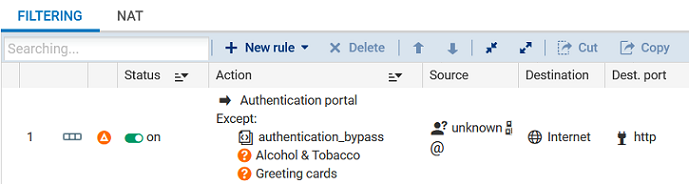

Impact sur les règles d'exception d'authentification de la politique de filtrage

Les anciennes catégories ne sont pas remplacées dans les règles d'exception d'authentification de la politique de filtrage.

Après le changement de base, une action de l'administrateur est requise pour corriger les erreurs et valider la politique. Pour les identifier, des messages d'avertissement sont affichés dans l'interface d'administration du firewall :

-

Dans le menu de gauche, devant le nom du module Filtrage et NAT,

-

Dans le module Filtrage et NAT, dans les règles de la politique de filtrage,

-

Dans le module Filtrage et NAT, dans le vérificateur de cohérence du filtrage,

-

Sur le Tableau de bord, dans la section Messages.

Impact sur les URL exclues de l'analyse antivirale du protocole HTTP

Vérifiez que le contenu des groupes / URL précisés dans les URL exclues de l'analyse antivirale du protocole HTTP (module Protocoles > HTTP > onglet Analyse des fichiers) est toujours conforme à la politique souhaitée.

Aucun avertissement ne s'affiche dans l'interface d'administration du firewall : une action de l'administrateur est requise pour vérifier cette situation et la corriger.