Utiliser des certificats dont la clé privée est protégée par le module TPM

Cette section explique comment utiliser dans la configuration d'un firewall SNS des certificats dont la clé privée est protégée par le module TPM.

Déchiffrement SSL/TLS (interface Web d'administration et portail captif)

Ce cas concerne exclusivement les versions SNS 4.8.7 et supérieures.

La clé privée du certificat présenté par l’interface Web d’administration et le portail captif du firewall SNS peut être protégée par le module TPM.

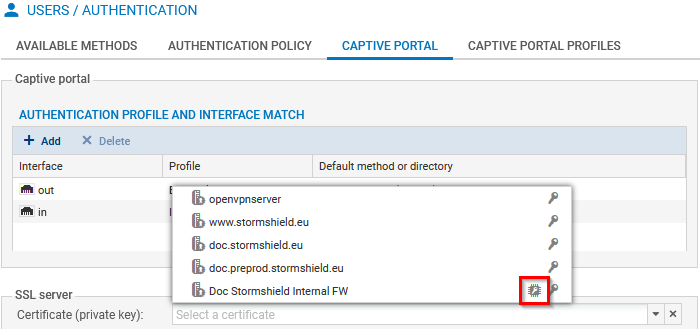

Pour vérifier / modifier le certificat utilisé :

- Rendez-vous dans Configuration > Utilisateurs > Authentification, onglet Portail captif, cadre Serveur SSL.

-

Dans le champ Certificat (clé privée), sélectionnez le certificat souhaité. L'icône

indique les certificats dont la clé privée est protégée par le module TPM.

indique les certificats dont la clé privée est protégée par le module TPM. -

Appliquez la modification.

La connexion à l'interface Web d'administration est perdue. En retournant sur la page d'authentification, un avertissement peut s'afficher. Vous pouvez continuer vers le site.

Un certificat de secours est utilisé pour maintenir l'accès à l'interface Web d'administration si la clé privée du certificat sélectionné est protégée et que l'accès au module TPM est refusé.

- Sur les versions SNS 4.8.7 et 4.8.x supérieures en configuration d'usine, il s'agit d'un certificat correspondant au numéro de série du firewall SNS.

- Sur les versions 5 en configuration d'usine, il s'agit d'un certificat auto-généré pour cet accès.

VPN SSL

Ce cas concerne exclusivement les versions SNS 4.8.7 et supérieures.

La clé privée du certificat présenté par le service VPN SSL du firewall SNS peut être protégée par le module TPM.

IMPORTANT

Si la clé privée du certificat sélectionné est protégée et que l'accès au module TPM est refusé dans le futur, vous ne pourrez plus établir de tunnels VPN SSL avec le firewall SNS tant que le module TPM n'aura pas été de nouveau scellé.

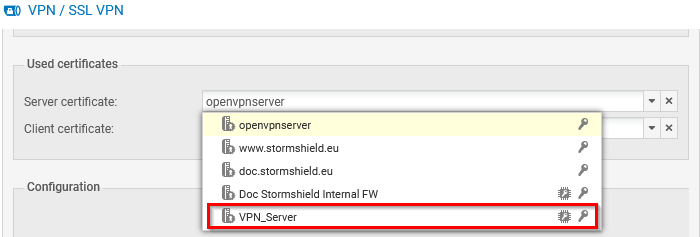

Pour vérifier / modifier le certificat utilisé :

- Rendez-vous dans Configuration > VPN > VPN SSL, zone Configuration avancée, cadre Certificats.

-

Dans le champ Certificat serveur, sélectionnez le certificat souhaité. L'icône

indique les certificats dont la clé privée est protégée par le module TPM. Le certificat sélectionné doit être issu de la même autorité de certification que celle du certificat client.

indique les certificats dont la clé privée est protégée par le module TPM. Le certificat sélectionné doit être issu de la même autorité de certification que celle du certificat client. -

Dans le champ Certificat client, vous ne pouvez pas sélectionner un certificat dont la clé privée est protégée par le module TPM. En effet, la clé privée de ce certificat doit être disponible en clair (non chiffrée) dans la configuration VPN distribuée aux clients VPN.

-

Appliquez la modification.

Si vous utilisez le client VPN SSL Stormshield en mode automatique, la configuration VPN sera automatiquement récupérée à la prochaine connexion. Pour tous les autres cas, vous devez importer de nouveau la configuration VPN (fichier .ovpn). Pour plus d'informations, reportez-vous à la note technique Configurer et utiliser le VPN SSL des firewalls SNS.

VPN IPsec

La clé privée du certificat présenté pour établir des tunnels IPsec avec authentification par certificat peut être protégée par le module TPM.

IMPORTANT

Si la clé privée du certificat sélectionné est protégée et que l'accès au module TPM est refusé dans le futur, vous ne pourrez plus établir de tunnels VPN IPsec avec le firewall SNS tant que le module TPM n'aura pas été de nouveau scellé.

Pour vérifier / modifier le certificat utilisé :

- Rendez-vous dans Configuration > VPN > VPN IPsec, onglet Correspondants.

- Sélectionnez dans la grille le correspondant utilisé dans la configuration VPN.

-

Dans le cadre Identification, champ Certificat, sélectionnez le certificat souhaité. L'icône

indique les certificats dont la clé privée est protégée par le module TPM.

indique les certificats dont la clé privée est protégée par le module TPM. -

Appliquez la modification.

Communications avec le serveur SMC

Ce cas concerne exclusivement les versions SNS 4.8.7 et supérieures.

La clé privée du certificat utilisé pour communiquer avec le serveur SMC peut être protégée par le module TPM.

IMPORTANT

Pour rappel, si la clé privée du certificat utilisé pour communiquer avec le serveur SMC est protégée et que l'accès au module TPM est refusé dans le futur, les communications avec le serveur SMC ne seront plus possibles tant que le module TPM n'aura pas été de nouveau scellé.

Pour plus d'informations, reportez-vous à la section Cas d'un parc de firewalls géré par un serveur SMC.

LDAP interne

Ce cas concerne exclusivement les versions SNS 4.8.7 et supérieures.

La clé privée du certificat utilisé pour l'authentification à l'annuaire LDAP interne peut être protégée par le module TPM.

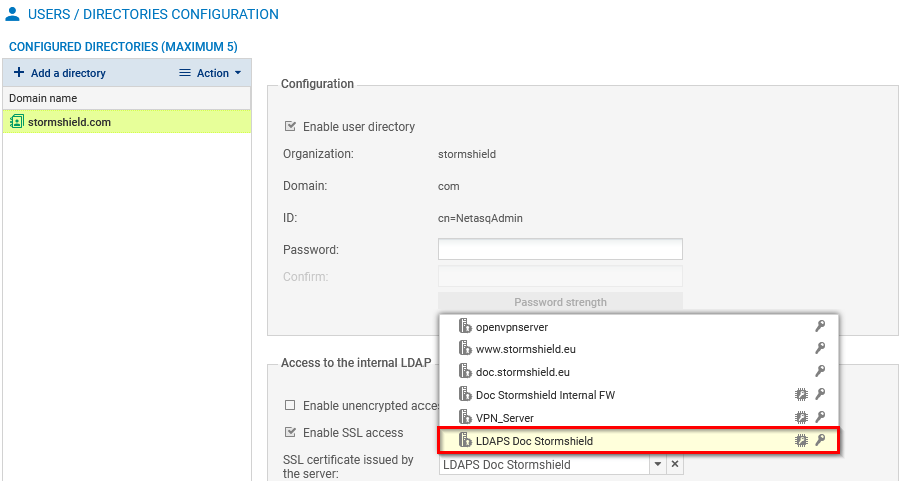

Pour vérifier / modifier le certificat utilisé :

- Rendez-vous dans Configuration > Utilisateurs > Configuration des annuaires.

-

Dans la grille, sélectionnez l'annuaire LDAP interne.

-

Dans le cadre Accès au LDAP interne, champ Certificat SSL présenté par le serveur, sélectionnez le certificat souhaité. L'icône

indique les certificats dont la clé privée est protégée par le TPM.

indique les certificats dont la clé privée est protégée par le TPM. -

Appliquez la modification.

Envois de logs vers un serveur Syslog TLS

Ce cas concerne exclusivement les versions SNS 4.8.7 et supérieures.

La clé privée du certificat présenté par le firewall SNS pour s'authentifier auprès du serveur Syslog peut être protégée par le module TPM.

Pour vérifier / modifier le certificat utilisé :

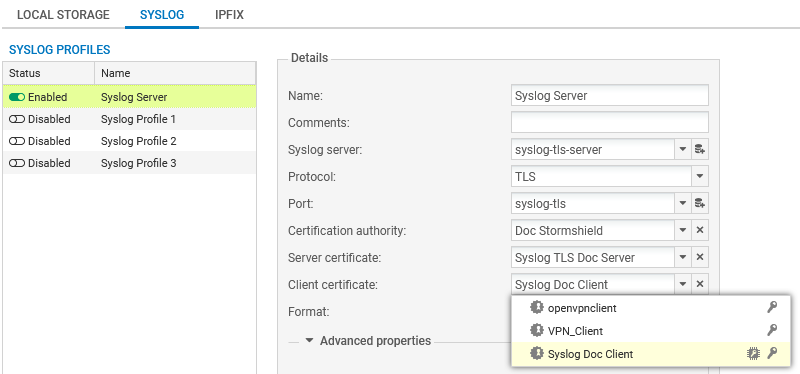

- Rendez-vous dans Configuration > Notifications > Logs - Syslog - IPFIX, onglet Syslog.

- Dans la grille, sélectionnez le profil du serveur Syslog que vous souhaitez modifier. Les détails du profil s'affichent à droite.

- Dans le champ Autorité de certification, sélectionnez l'autorité de certification (CA) ayant signé les certificats que présenteront le firewall SNS et le serveur Syslog pour s'authentifier mutuellement.

-

Dans le champ Certificat serveur, sélectionnez le certificat que doit présenter le serveur Syslog pour s'authentifier auprès du firewall SNS. Vous ne pouvez pas sélectionner un certificat dont la clé privée est protégée par le module TPM.

-

Dans le champ Certificat client, sélectionnez le certificat que doit présenter le firewall SNS pour s'authentifier auprès du serveur Syslog. L'icône

indique les certificats dont la clé privée est protégée par le TPM.

indique les certificats dont la clé privée est protégée par le TPM. - Appliquez la modification.

- Assurez-vous que le serveur Syslog dispose bien du certificat client sélectionné. Vous pouvez exporter le certificat au format P12 dans Configuration > Objets > Certificats et PKI.