Activer une méthode d'authentification

Vous devez configurer sur votre firewall la méthode d'authentification "Agent SSO" pour permettre aux utilisateurs du domaine d'authentification concerné de s'authentifier. Vous avez la possibilité de configurer jusqu'à 5 méthodes d'authentification "Agent SSO".

- Connectez-vous à l'interface d'administration du firewall à l’adresse : https://adresseIP_du_firewall/admin.

- Rendez-vous dans le module Configuration > Utilisateurs > Authentification, onglet Méthodes disponibles.

- Cliquez sur Ajouter une méthode ou Activer une méthode (selon la version installée sur le firewall SNS) et sélectionnez Agent SSO dans le menu déroulant.

- Dans la partie de droite, pour le champ Nom de domaine, sélectionnez dans la liste déroulante le domaine d'authentification concerné.

- Poursuivez ensuite la configuration zone par zone selon les éléments ci-dessous.

Renseignez les informations du SN SSO Agent principal :

| Champ | Détail |

| Adresse IP |

Sélectionnez dans la liste l'objet "Machine" correspondant au SN SSO Agent créé précédemment. |

| Port |

Laissez l'objet "agent_ad" sélectionné par défaut. |

| Clé pré-partagée |

Renseignez la clé (SSLKey) définie lors de l’installation du SN SSO Agent. Cette clé est utilisée pour le chiffrement en SSL des échanges entre SN SSO Agent et le firewall. La force de la clé pré-partagée indique le niveau de sécurité du mot de passe. |

Ajoutez tous les annuaires LDAP qui régissent le domaine d'authentification concerné. Ceux-ci doivent au préalable être enregistrés dans la base Objets réseau du firewall. Pour plus d'informations, reportez-vous à la section Créer des objets réseau.

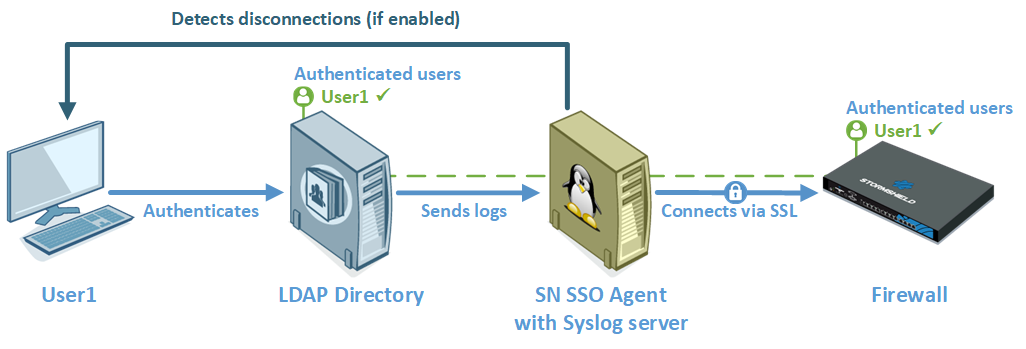

Mode : SN SSO Agent étant installé sur une machine Linux, sélectionnez Mode serveur Syslog.

Configuration du serveur Syslog :

| Champ | Détail |

| Adresse IP d'écoute |

Choisissez dans la liste l'objet "Machine" associé à la machine hébergeant SN SSO Agent et son serveur Syslog. |

| Port d'écoute |

Sélectionnez dans la liste l'objet "Port" représentant le port d'écoute du serveur Syslog. L'objet "syslog" y est proposé par défaut (514 en UDP). |

| Recherche d'adresse IP |

Expression régulière destinée à rechercher les adresses IP dans les logs hébergés par le serveur Syslog. Pour cette note technique, nous utilisons : ([0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3})\s |

| Recherche d'utilisateur |

Expression régulière destinée à rechercher les noms d'utilisateurs dans les logs hébergés par le serveur Syslog. Pour cette note technique, nous utilisons : NOMDEDOMAINE\\([a-zA-Z0-9\.]*)\s Remplacez "NOMDEDOMAINE" par le domaine d'authentification utilisé. Pensez également à protéger les caractères spéciaux utilisés. |

| Recherche de message |

Expression régulière destinée à rechercher les messages de connexion dans les logs hébergés par le serveur Syslog. Pour cette note technique, nous utilisons : connect\|ok Prenez soin de formater correctement cette expression régulière pour éviter d'inclure dans la recherche de message des résultats non souhaités. |

Pour plus d'informations sur ces éléments, reportez-vous au manuel utilisateur SNS.

Durée maximum d’authentification : définissez la durée maximale de session d’un utilisateur authentifié. Passé ce délai, le firewall supprime l’utilisateur associé à cette adresse IP de sa table d’utilisateurs authentifiés, déconnectant l’utilisateur du firewall.

Ce seuil est à définir en minutes ou heures et est fixé par défaut à 10 heures.

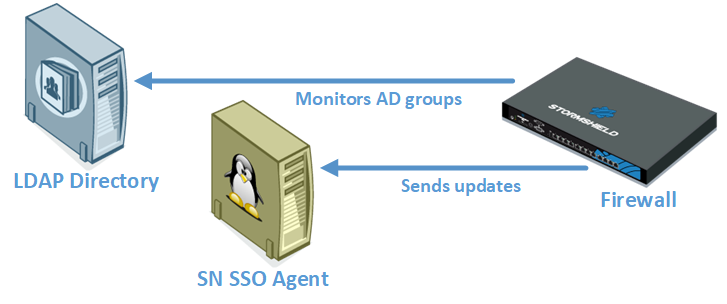

Délai de mises à jour des groupes d’utilisateurs : pour chaque annuaire LDAP configuré sur le firewall, ce dernier consulte les éventuelles modifications apportées aux groupes de l’annuaire LDAP. Le firewall met à jour la configuration de son annuaire, puis renvoie ces informations au SN SSO Agent.

Ce seuil est à définir en minutes ou heures et est fixé par défaut à 1 heure.

Détection des déconnexions : activez la méthode de déconnexion pour supprimer les utilisateurs authentifiés lors d’une déconnexion de la machine ou d’une fermeture de session. Sans l’activation de cette méthode, l’utilisateur sera désauthentifié une fois la durée maximale d’authentification fixée atteinte, même en cas de fermeture de session.

SN SSO Agent teste l'accessibilité des machines authentifiées sur le firewall toutes les 60 secondes par le biais d'un test de PING. Pour que ce test fonctionne, il est indispensable :

- Que les machines du domaine d'authentification autorisent les réponses au test de PING (requêtes ICMP). Le pare-feu Windows peut par exemple bloquer ces requêtes.

- Qu'une règle dans la politique de filtrage du firewall autorise SN SSO Agent à tester les machines du domaine d'authentification si celui-ci doit passer au travers du firewall pour y accéder.

Considérer comme déconnecté après : si une machine ne répond pas pendant une durée définie au test de "Détection des déconnexions" réalisé toutes les 60 secondes, SN SSO Agent considère cette machine comme déconnectée. Il envoie alors une demande de déconnexion au firewall qui supprime l'utilisateur concerné de sa table d'utilisateurs authentifiés, le déconnectant du firewall.

Cette durée est déterminée en secondes ou minutes et est fixée par défaut à 5 minutes.

Activer la vérification DNS des machines : activez ce paramètre si les machines connectées au firewall ont plusieurs adresses IP ou en changent régulièrement. Par exemple, ce paramètre peut être intéressant si vos utilisateurs passent souvent d'une connexion en Ethernet à une connexion en WIFI.

Pour cette vérification, SN SSO Agent effectue périodiquement une requête DNS (PTR) pour vérifier que les machines n’ont pas changé d’IP. En cas de nouvelle adresse IP, l’information est envoyée au firewall. Pour que ce test fonctionne, il est indispensable :

- Qu'une Zone de recherche inversée ou Reverse lookup zone (clic droit sur le dossier) soit ajoutée dans les paramètres du serveur DNS des machines du domaine d'authentification,

-

Qu'une règle dans la politique de filtrage du firewall autorise SN SSO Agent à tester les machines du domaine d'authentification si celui-ci doit passer au travers du firewall pour y accéder.

Comptes d’Administration ignorés : dans la configuration d'usine du firewall, il existe une liste d’utilisateurs dont l’authentification est ignorée. Cette liste comporte les identifiants usuels dédiés à l’administrateur (Administrator et Administrateur par défaut).

Ce mécanisme a été mis en place car le lancement d’un service ou d’une application (fonction Exécuter en tant qu’administrateur, par exemple) est vu par l'annuaire LDAP comme une authentification. SN SSO Agent restreignant à une authentification par adresse IP, ce type d’authentification pourrait remplacer l’authentification de l’utilisateur ayant ouvert une session.

Cette liste préétablie de "Comptes Administrateur ignorés" permet au SN SSO Agent de ne pas prendre en compte leur authentification. Modifiez-la si nécessaire.