Configurer le service VPN SSL

Cette section explique comment activer et configurer le service VPN SSL.

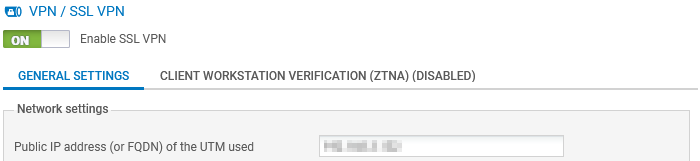

Rendez-vous dans le module Configuration > VPN > VPN SSL.

NOTE

Depuis la version SNS 4.8.5, si la fonctionnalité de compression LZ4 du service VPN SSL est activée, un avertissement s'affiche automatiquement à l'ouverture du module vous invitant à désactiver cette fonctionnalité. Ce cas est décrit dans la section Résoudre les problèmes.

Activer le service VPN SSL

| Champ | Description |

|---|---|

|

Activer le VPN SSL

|

Positionnez le sélecteur sur ON pour activer le service VPN SSL. |

Configurer les paramètres généraux du service VPN SSL

Sur les versions SNS 4.8 et supérieures, cette configuration s'effectue dans l'onglet Paramètres généraux. Sur les versions SNS 4.3 LTSB, il n'existe pas d'onglet.

| Champ | Description |

|---|---|

|

Activer la vérification des postes clients (ZTNA)

|

Sur les versions SNS 5, positionnez le sélecteur sur ON pour activer la vérification de la conformité des postes clients. Lorsqu'elle est activée :

Sur les versions SNS 4.8, l'activation s'effectue dans l'onglet Vérification des postes clients (ZTNA) (voir Configurer la vérification des postes clients (ZTNA)). Sur les versions SNS 4.3 LTSB, cette fonctionnalité n'est pas disponible. |

Zone Paramètres réseaux

| Champ | Description |

|---|---|

| Adresse IP publique (ou FQDN) de l'UTM utilisée |

Indiquez l’adresse que les utilisateurs devront utiliser pour joindre le firewall SNS pour établir des tunnels VPN. Vous pouvez indiquer une adresse IP ou un FQDN.

|

| Réseaux ou machines accessibles |

Sélectionnez l’objet représentant les réseaux ou machines qui seront joignables au travers du tunnel VPN. Cet objet permet de définir automatiquement sur le poste de travail les routes nécessaires pour joindre les ressources accessibles via le VPN.

Des règles de filtrage seront nécessaires pour autoriser ou interdire plus finement les flux entre les postes de travail distants et les ressources internes. Il peut également être nécessaire de définir des routes statiques d’accès au réseau attribué aux clients VPN sur les équipements de l’entreprise situés entre le firewall SNS et les ressources internes mises à disposition. |

|

Réseau assigné aux clients (UDP)

Réseau assigné aux clients (TCP) |

Sélectionnez l’objet correspondant au réseau assigné aux clients VPN en UDP et TCP. La taille minimale du masque réseau est de /28. Si vous assignez deux réseaux, le client VPN choisira toujours en premier le réseau UDP pour de meilleures performances. Concernant le choix du réseau ou des sous-réseaux :

|

| Maximum de tunnels simultanés autorisés |

Le nombre s'affiche automatiquement. Il correspond à la valeur minimale, soit du nombre de tunnels autorisés sur le firewall SNS (voir Prérequis), soit du nombre de sous-réseaux disponibles pour les clients VPN. Pour ce dernier :

|

Zone Paramètres DNS envoyés au client

| Champs | Description |

|---|---|

| Nom de domaine | Indiquez le nom de domaine attribué aux clients VPN SSL pour leur permettre d'effectuer leurs résolutions de noms d’hôtes. |

|

Serveur DNS primaire

Serveur DNS secondaire |

Sélectionnez l’objet représentant le serveur DNS à attribuer. |

Zone Configuration avancée

| Champ | Description |

|---|---|

| Activer l'accélération noyau DCO |

Sur les versions SNS 5, cochez la case pour activer la fonctionnalité d'accélération noyau DCO (Data Channel Offload). En configuration d'usine, cette case est cochée par défaut. Sur les versions SNS 4, cette fonctionnalité n'est pas disponible.

Cette fonctionnalité consiste à déporter dans le noyau du système d'exploitation les opérations de chiffrement / déchiffrement des paquets de données transitant dans les tunnels VPN SSL. Ceci accroît les performances des tunnels basés sur le protocole UDP et permet au service VPN SSL de traiter l'établissement d'un nombre plus important de tunnels en UDP. En revanche, cette fonctionnalité n'est pas compatible avec les tunnels basés sur le protocole TCP et elle dégrade leurs performances. Assurez-vous de la désactiver si vous exploitez des tunnels VPN SSL basés sur ce protocole. NOTE

|

| Adresse IP publique de l'UTM pour le VPN SSL (UDP) |

Dans l'un des cas suivants, vous devez sélectionner l’objet représentant l'adresse IP à utiliser pour établir les tunnels VPN SSL en UDP :

|

| Port (UDP)

Port (TCP) |

Vous pouvez modifier les ports d’écoute du service VPN SSL. À noter que :

|

| Délai avant renégociation des clés (secondes) |

Vous pouvez modifier le délai (par défaut 14400 secondes, soit 4 heures) au terme duquel les clés utilisées par les algorithmes de chiffrement sont renégociées. Pendant cette opération :

|

| Utiliser les serveurs DNS fournis par le firewall |

Vous pouvez indiquer aux clients VPN d'inscrire dans la configuration réseau du poste de travail (Windows uniquement) les serveurs DNS récupérés via le VPN SSL. Ceux déjà définis sur le poste de travail pourront être interrogés. |

| Interdire l'utilisation de serveurs DNS tiers |

Vous pouvez indiquer aux clients VPN d'exclure les serveurs DNS déjà définis dans la configuration du poste de travail (Windows uniquement). Seuls ceux envoyés par le firewall SNS pourront être interrogés. |

Scripts à exécuter sur le client

Sous Windows, le client VPN SSL Stormshield peut exécuter des scripts .bat à l'ouverture et à la fermeture d'un tunnel VPN SSL. Vous pouvez utiliser dans ces scripts :

-

Les variables d’environnement Windows (%USERDOMAIN%, %SystemRoot%, ...),

-

Les variables liées au client VPN SSL Stormshield : %NS_USERNAME% (nom d’utilisateur servant à l’authentification) et %NS_ADDRESS% (adresse IP attribuée au client VPN SSL).

| Champ | Description |

|---|---|

| Script à exécuter lors de la connexion |

Sélectionnez le script à exécuter à l'ouverture du tunnel VPN. Exemple de script permettant de connecter le lecteur réseau Z: à un partage : NET USE Z: \\myserver\myshare |

| Script à exécuter lors de la déconnexion |

Sélectionnez le script à exécuter à la fermeture du tunnel VPN. Exemple de script permettant de déconnecter le lecteur réseau Z: d'un partage : NET USE Z: /delete |

Certificats

Sélectionnez les certificats que le service VPN SSL du firewall SNS et le client VPN SSL Stormshield doivent présenter pour établir un tunnel. Ils doivent être issus de la même autorité de certification.

Par défaut, l'autorité de certification dédiée au VPN SSL ainsi qu’un certificat serveur et un certificat client créés à l’initialisation du firewall sont proposés.

| Champ | Description |

|---|---|

| Certificat serveur |

Sélectionnez le certificat souhaité. L'icône |

| Certificat client | Sélectionnez le certificat souhaité. Vous ne pouvez pas choisir un certificat dont la clé privée est protégée par le TPM car la clé privée de ce certificat doit être disponible en clair (non chiffrée) dans la configuration VPN distribuée aux clients VPN. |

Configuration

| Champ | Description |

|---|---|

| Exporter le fichier de configuration |

Cliquez sur ce bouton pour exporter la configuration VPN SSL au format .ovpn. |