Configurer la vérification des postes clients (ZTNA)

Vous pouvez mettre en place une politique de vérification de la conformité des postes clients (ZTNA) établissant un tunnel VPN SSL avec le firewall SNS. Avec cette vérification, un poste de travail ou un utilisateur non conforme aux critères de la politique ne peut pas établir de tunnel VPN SSL avec le firewall SNS.

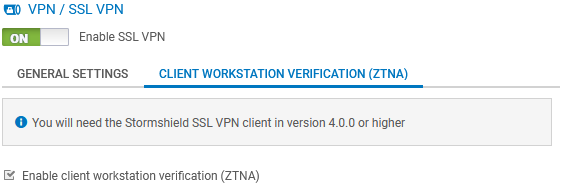

Ce cas nécessite d'utiliser un firewall SNS en version 4.8 ou supérieure et le client VPN SSL Stormshield en version 4.0 ou supérieure sur chaque poste de l'entreprise.

Rendez-vous dans le module Configuration > VPN > VPN SSL. Poursuivez selon la version SNS concernée.

Sur les versions SNS 5

La configuration s'effectue dans les onglets Vérifications des postes clients (ZTNA) et Vérification des postes clients Windows (ZTNA).

Onglet Vérifications des postes clients (ZTNA)

Version du client VPN SSL Stormshield

Cochez la case pour activer la zone de paramétrage des versions exigibles.

| Champ | Description |

|---|---|

| Autoriser une plage de versions (v4.0.0 minimum) |

Sélectionnez cette option si vous disposez d'un parc hétérogène de clients VPN SSL Stormshield et que vous souhaitez autoriser plusieurs versions de ce client à établir un tunnel avec le firewall. Vous devez alors renseigner obligatoirement la Version minimale des clients VPN SSL Stormshield autorisés à établir un tunnel. Vous pouvez renseigner la Version maximale ou laisser ce champ vide pour autoriser toutes les versions égales ou supérieures à la version minimale précisée. |

| N’autoriser qu’une seule version | Sélectionnez cette option pour n'autoriser exclusivement qu'une seule version de client VPN SSL Stormshield. Vous devez alors renseigner obligatoirement la version exacte des clients VPN SSL Stormshield autorisés à établir un tunnel. |

Autoriser l'établissement de tunnels pour les clients additionnels suivants

| Champ | Description |

|---|---|

| Clients VPN SSL Stormshield pour (Linux ou macOS) | Cochez la case si vous avez des postes clients avec un client VPN SSL Stormshield Linux ou Mac (disponibles prochainement). Ainsi, les critères spécifiques Windows ne sont pas pris en compte pour ces postes et vous n'avez pas besoin d'adapter vos critères à ces postes. |

| Clients VPN SSL non compatibles avec ZTNA |

Cochez la case pour activer le mode permissif autorisant les clients VPN SSL non compatibles avec la fonctionnalité de vérification des postes clients à établir un tunnel avec le firewall SNS. Ce mode permissif permet :

|

Message personnalisé pour les postes non compatibles

En cas d'échec d'établissement d'un tunnel VPN SSL du fait d'une non-conformité du poste de travail ou de l'utilisateur, le client VPN SSL Stormshield affiche par défaut le message "Pour plus d'informations, veuillez contacter le service d'assistance" en français, anglais et allemand.

Dans la zone de saisie, vous pouvez modifier ce message ou le supprimer si vous ne souhaitez pas afficher de message additionnel. Notez qu'aucun mécanisme de traduction automatique n'est mis en place : vous devez donc prendre en charge la traduction du message.

Vous pouvez réinitialiser le message additionnel que vous avez rédigé en cliquant sur Revenir aux messages proposés par défaut.

Onglet Vérification des postes clients Windows (ZTNA)

La vérification des postes clients Windows repose sur différents critères. Notez que si vous sélectionnez plusieurs critères parmi ceux décrits ci-dessous, le client VPN SSL doit respecter tous les critères définis pour être autorisés à établir un tunnel avec le firewall SNS.

| Champ | Description |

|---|---|

| Antivirus du poste client actif et à jour |

Le poste de travail doit disposer d'un logiciel antiviral actif avec les dernières mises à jour de base de données antivirale. Cette information se base sur l'état de l'antivirus reconnu par le centre de Sécurité Windows. Les antivirus tiers sont donc pris en charge tant que le centre de Sécurité Windows reconnaît leur état. |

| Firewall actif sur le poste client |

Le Pare-feu Windows doit être en cours d'exécution sur le poste de travail et les profils Réseau avec domaine, Réseau privé et Réseau public doivent être activés. Si un profil est inactif, le critère sera considéré comme non conforme. |

| SES installé sur le poste client |

Dans les infrastructures ayant déployé la solution SES Evolution, l'agent SES doit être installée sur le poste de travail. À noter que la configuration et l'état de l'agent SES ne sont pas pris en compte. |

| Interdire les utilisateurs possédant les droits d’administration du poste client |

Un utilisateur disposant de droits d'administration sur le poste de travail ne peut pas établir un tunnels avec le firewall SNS. |

Vérifier la version de Windows 10 / Windows 11 (numéro de build)

Cochez la case pour activer la zone de paramétrage des versions exigibles de Windows 10 et Windows 11. Deux onglets sont disponibles selon la version de Windows concernée.

| Champ | Description |

|---|---|

| Autoriser une plage de versions (builds) |

Lorsque vous choisissez cette option, vous devez renseigner obligatoirement la Version minimale que doit posséder le poste de travail (par défaut 10000 pour Windows 10 et 20000 pour Windows 11). Vous pouvez renseigner la Version maximale que doit posséder le poste de travail ou laisser ce champ vide pour autoriser toutes les versions égales ou supérieures à la version minimale précisée. |

| N’autoriser qu’une seule version |

|

Appartenance à un domaine d'entreprise

| Champ | Description |

|---|---|

| Vérifier que la machine est rattachée à un domaine d'entreprise |

Lorsque vous cochez la case, vous devez ajouter dans la grille les domaines d'appartenance des postes de travail autorisés à établir un tunnel. Notez que ce critère n'est pas lié à la configuration d'un annuaire sur le firewall. |

| Vérifier que l'utilisateur appartient à un domaine d'entreprise |

Lorsque vous cochez la case, vous devez ajouter dans la grille les domaines d'appartenance des utilisateurs autorisés à établir un tunnel. Avec ce critère, le nom complet de l'utilisateur composé du domaine est vérifié. Ainsi, même si le poste de travail est rattaché à un domaine, un utilisateur local du poste de travail ne pourra pas établir de tunnel. Notez que ce critère n'est pas lié à la configuration d'un annuaire sur le firewall. |

Sur les versions SNS 4.8

La configuration s'effectue dans l'onglet Vérification des postes clients (ZTNA).

| Champ | Description |

|---|---|

|

Activer la vérification des postes clients (ZTNA) |

Cochez la case pour activer la vérification de la conformité des postes clients. Lorsqu'elle est activée :

|

| Autoriser l’établissement de tunnels pour des clients VPN SSL Stormshield Linux ou Mac | Cochez la case si vous avez des postes clients avec un client VPN SSL Stormshield Linux ou Mac (disponibles prochainement). Ainsi, les critères spécifiques Windows ne sont pas pris en compte pour ces postes et vous n'avez pas besoin d'adapter vos critères à ces postes. |

| Autoriser l’établissement de tunnels pour des clients non compatibles avec ZTNA |

Cochez la case pour activer le mode permissif autorisant les clients VPN SSL non compatibles avec la fonctionnalité de vérification des postes clients à établir un tunnel VPN SSL avec le firewall SNS. Ce mode permissif permet :

|

Paramètres de vérification des postes clients (ZTNA)

La vérification des postes clients repose sur différents critères. Notez que si vous sélectionnez plusieurs critères parmi ceux décrits ci-dessous, le client VPN SSL doit respecter tous les critères définis pour être autorisés à établir un tunnel avec le firewall SNS.

| Champ / Critère | Description |

|---|---|

| Antivirus du poste client actif et à jour |

Le poste de travail doit disposer d'un logiciel antiviral actif avec les dernières mises à jour de base de données antivirale. Cette information se base sur l'état de l'antivirus reconnu par le centre de Sécurité Windows. Les antivirus tiers sont donc pris en charge tant que le centre de Sécurité Windows reconnaît leur état. |

| Firewall actif sur le poste client |

Le Pare-feu Windows doit être en cours d'exécution sur le poste de travail et les profils Réseau avec domaine, Réseau privé et Réseau public doivent être activés. Si un profil est inactif, le critère sera considéré comme non conforme. |

| SES installé sur le poste client |

Dans les infrastructures ayant déployé la solution SES Evolution, l'agent SES doit être installée sur le poste de travail. À noter que la configuration et l'état de l'agent SES ne sont pas pris en compte. |

| Interdire les utilisateurs possédant les droits d’administration du poste client |

Un utilisateur disposant de droits d'administration sur le poste de travail ne peut pas établir un tunnels avec le firewall SNS. |

| Vérifier les versions (numéro de build) de Windows 10 / Windows 11 |

Cochez la case pour activer la zone de paramétrage des versions exigibles de Windows 10 et Windows 11. Deux onglets sont disponibles selon la version de Windows concernée.

|

| Onglet Machine rattachée à un domaine |

Lorsque vous cochez la case La machine doit être rattachée à un domaine d’entreprise, vous devez ajouter dans la grille Liste des domaines Active Directory les domaines d'appartenance des postes de travail autorisés à établir un tunnel. À noter que ce critère n'est pas lié à la configuration d'un annuaire sur le firewall. |

| Onglet Utilisateur rattaché à un domaine |

Lorsque vous cochez la case L'utilisateur doit être rattaché à un domaine d’entreprise, vous devez ajouter dans la grille Liste des domaines Active Directory les domaines d'appartenance des utilisateurs autorisés à établir un tunnel. Avec ce critère, le nom complet de l'utilisateur composé du domaine est vérifié. Ainsi, même si le poste de travail est rattaché à un domaine, un utilisateur local du poste de travail ne pourra pas établir de tunnel VPN SSL avec le firewall. À noter que ce critère n'est pas lié à la configuration d'un annuaire sur le firewall. |

| Version du client VPN SSL Stormshield |

Cochez la case Vérifier la version du client VPN SSL Stormshield pour activer la zone de paramétrage des versions exigibles.

|

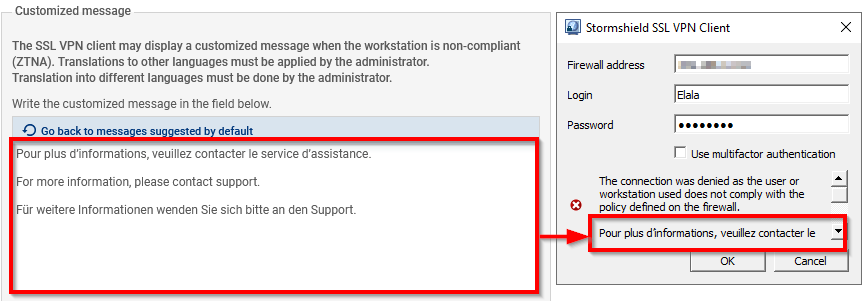

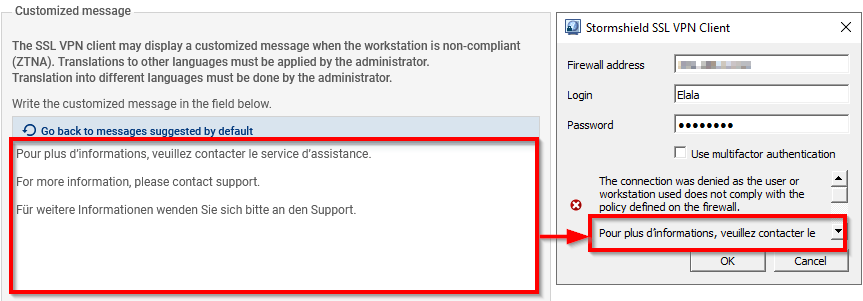

Message personnalisé

En cas d'échec d'établissement d'un tunnel VPN SSL du fait d'une non-conformité du poste de travail ou de l'utilisateur, le client VPN SSL Stormshield affiche par défaut le message "Pour plus d'informations, veuillez contacter le service d'assistance" en français, anglais et allemand.

Dans la zone de saisie, vous pouvez modifier ce message ou le supprimer si vous ne souhaitez pas afficher de message additionnel. Notez qu'aucun mécanisme de traduction automatique n'est mis en place : vous devez donc prendre en charge la traduction du message.

Vous pouvez réinitialiser le message additionnel que vous avez rédigé en cliquant sur Revenir aux messages proposés par défaut.