Machines

A partir de l’arborescence, cliquez sur Machines.

Cet écran liste les machines connectées.

Onglet « Machines »

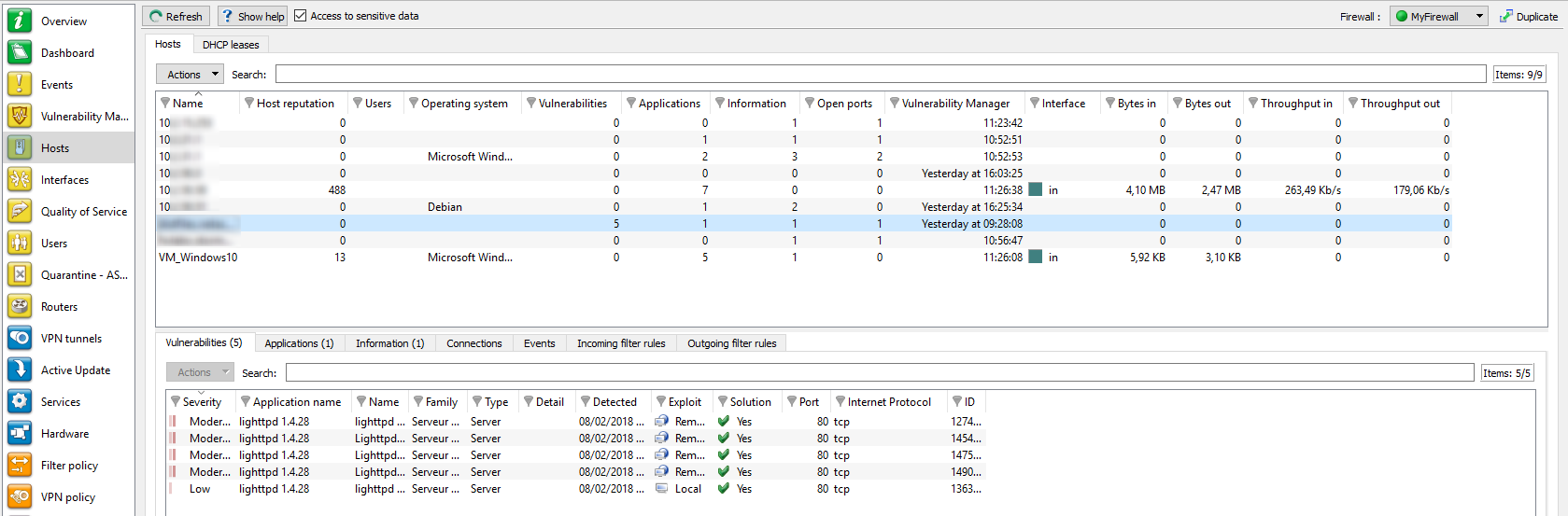

Figure 36 : Machines

L’écran se compose de 3 vues :

- Une vue qui liste les machines.

- Une vue qui liste les Vulnérabilités, Applications, Informations, Connexions et Evénements en rapport avec la machine sélectionnée.

- Une vue d’aide masquée que vous pouvez débloquer en cliquant sur le bouton « Afficher l’aide » (en haut à gauche de l’écran). Cela vous permet de solutionner la vulnérabilité sélectionnée si cette solution existe.

Vue « Machines »

Cette vue permet de visualiser toutes les machines détectées par le firewall. Une ligne représente une machine.

Les données de la vue « Machines » sont les suivantes :

|

Nom |

Nom de la machine émettrice (si déclarée dans les objets) ou adresse IP de la machine (dans le cas contraire). |

|

Adresse |

Adresse IP de la machine. |

|

Utilisateurs |

Utilisateur connecté sur la machine (s’il existe). |

|

Adresse MAC |

Adresse MAC de la machine. |

|

Système d'exploitation |

Système d'exploitation utilisé par la machine. |

|

Vulnérabilités |

Nombre de vulnérabilités détectées. |

|

Applications |

Nombre d’applications présents sur la machine (s’il y en a). |

|

Infos |

Nombre d’informations détectées. |

|

Ports ouverts |

Nombre de ports ouverts. |

|

Vulnerability Manager |

Indication de la date et de l'heure du dernier événement VULNERABILITY MANAGER. |

|

Interface |

Interface à laquelle est rattaché l'utilisateur. |

|

Octets entrants |

Nombre d'octets ayant transité par le firewall à partir de la machine émettrice depuis le démarrage du firewall. |

|

Octets sortants |

Nombre d'octets ayant transité par le firewall à destination de la machine émettrice depuis le démarrage du firewall. |

|

Débit entrant |

Débit réel des flux à destination de la machine et transitant par le firewall. |

|

Débit sortant |

Débit réel des flux à destination de la machine et transitant par le firewall. |

| Réputation de la machine | Score de réputation de la machine. Cette colonne ne contient des données que lorsque la gestion de réputation des machines est activée et que la machine sélectionnée appartient aux machines supervisées. |

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Supprimer la machine de l’ASQ,

- Réinitialiser les informations Vulnerability Manager,

- Envoyer en quarantaine,

- Modifier l’OS de la machine,

- Ajouter la machine à la base Objets,

- Ping host,

- Traceroute vers la machine.

Vue « Vulnérabilités »

Cet onglet décrit, pour une machine sélectionnée, les vulnérabilités décelées. Il est possible ensuite de visualiser en détail une vulnérabilité.

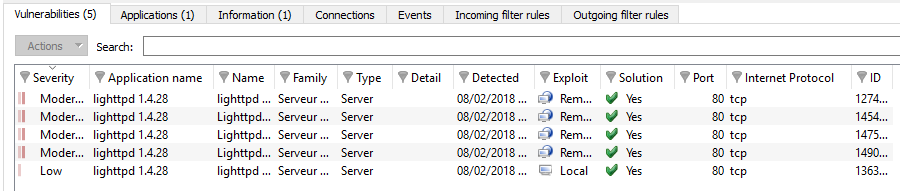

Figure 37 : Machines - Vulnérabilités

Les données de la vue « Vulnérabilités » sont les suivantes :

|

Sévérité |

Indication du niveau de sévérité de la/les machine(s) concernée(s) par la vulnérabilité. Il existe 4 niveaux de sévérité : "Faible", "Modéré", "Elevé", "Critique". |

|

Nom de l’application |

Nom du logiciel et de sa version (si disponible). |

|

Nom |

Indication du nom de la vulnérabilité. |

|

Famille |

Nombre de machines affectées. |

|

Type |

Type de logiciel (Client : le logiciel ne propose pas de service – serveur : le logiciel propose un service). |

|

Détail |

Les 2 cibles sont : "Client" et "Serveur". |

|

Détecté |

Famille à laquelle est attachée la vulnérabilité. |

|

Exploit |

L’accès peut s’effectuer en local ou à distance (par le réseau). Il permet d'exploiter la vulnérabilité. |

|

Solution |

Indique si oui ou non il y a une solution proposée. |

|

Port |

Date de découverte de la vulnérabilité. AVERTISSEMENT Il s’agit de la date de découverte et non pas de la date à laquelle cette vulnérabilité se trouve sur le réseau. |

|

Protocole Internet |

Nom du protocole utilisé. |

|

Id |

Identifiant de la vulnérabilité. |

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Lister les machines ayant la même vulnérabilité

Vue « Applications»

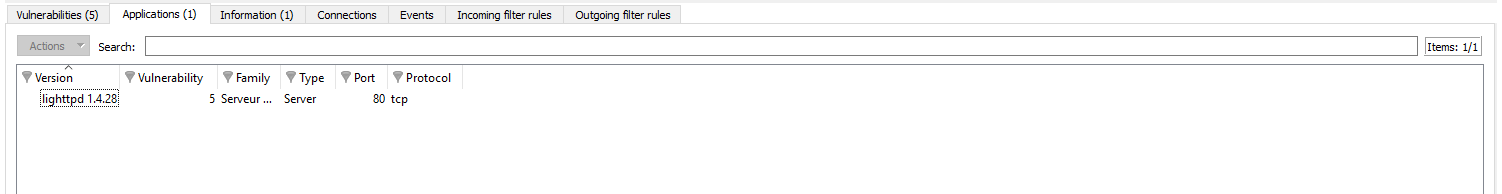

Figure 38 : Machines - Applications

Cet onglet décrit, pour une machine sélectionnée, les applications détectées. Il est possible ensuite de visualiser en détail une application.

Les données de la vue « Applications » sont les suivantes :

|

Version |

Nom et version de l’application. |

|

Vulnérabilité |

Nombre de vulnérabilités détectées sur l’application. |

|

Famille |

Famille de l’application. |

|

Type |

Type d’application (Client : le logiciel ne propose pas de service – Serveur : le logiciel propose le service). |

|

Port |

Port utilisé par l’application (s’il en utilise). |

|

Protocole |

Protocole utilisé par l’application |

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Lister toutes les machines qui utilisent cette application,

- Lister les vulnérabilités de cette application,

- Forcer l’application du serveur.

Vue « Informations »

Cet onglet décrit les informations liées à une machine donnée.

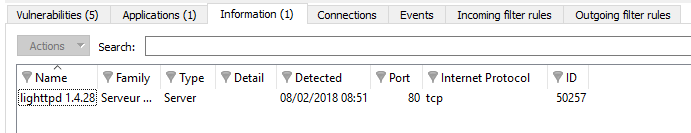

Figure 39 : Machines - Informations

REMARQUE

Le nombre d’informations est affiché dans le libellé de l’onglet.

Les données de la vue « Informations » sont les suivantes :

|

Nom |

Nom de l'OS détecté. |

|

Famille |

Famille à laquelle est attachée la vulnérabilité susceptible d'apparaître. (Exemple : SSH). |

|

Type |

Type d’application (Client : le logiciel ne propose pas de service – Serveur : le logiciel propose un service). |

|

Détail |

Description des informations. |

|

Détecté |

Date et heure de détection. |

|

Port |

N° de port sur lequel a été détectée la vulnérabilité. |

|

Protocole |

Nom du protocole utilisé. |

|

Id |

Identifiant unique de la famille de vulnérabilité. |

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Lister toutes les machines partageant la même information.

Vue « Connexions »

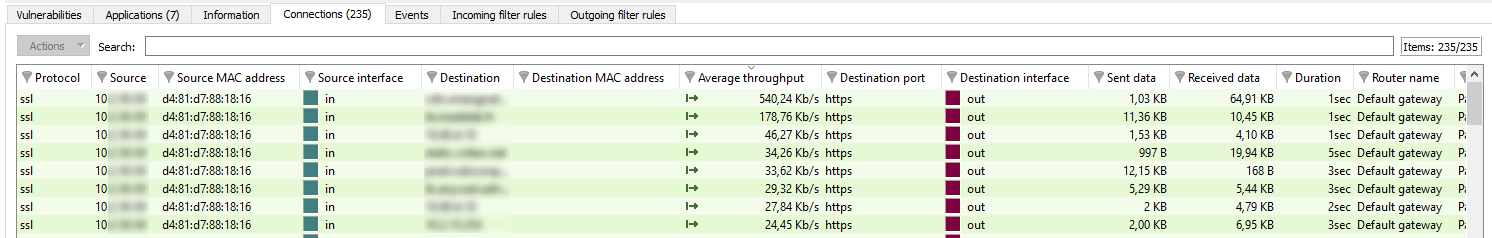

Figure 40 : Machines - Connexions

Cette vue permet de visualiser toutes les connexions détectées par le firewall. Une ligne représente une connexion. Les données disponibles pour la vue « Connexions » sont les suivantes :

|

Heure |

Indication de la date et de l'heure de connexion de l'objet. |

|

Protocole |

Protocole de communication utilisé pour la connexion. |

|

Source |

Nom de l'objet qui s'est connecté sur la machine sélectionnée. |

|

Adresse MAC source |

Adresse MAC de l’objet à l’origine de la connexion |

|

Port source |

Indication du n° de port source utilisé pour la connexion. |

|

Interface source |

Nom de l'interface du firewall sur laquelle la connexion s'est établie. |

|

Destination |

Nom de l'objet pour lequel une connexion a été établie. |

|

Adresse MAC destination |

Adresse MAC de l’objet destinataire de la connexion |

|

Débit moyen |

Valeur moyenne calculée par la quantité de données échangées divisée par la durée de la session. |

|

Port de destination |

Indication du n° de port de destination utilisé pour la connexion. |

|

Interface de destination |

Nom de l'interface de destination utilisée par la connexion sur le firewall. |

|

Données envoyées |

Nombre de bits envoyés au cours de la connexion. |

|

Données reçues |

Nombre de bits reçus au cours de la connexion. |

|

Durée |

Temps de la connexion. |

|

Routeur |

Identifiant attribué par le firewall au routeur utilisé par la connexion |

|

Nom du routeur |

Nom du routeur enregistré dans la base objet utilisé par la connexion |

|

Politique |

Le nom de la politique autorisant la connexion |

|

Règle |

Le nom de l’identifiant de la règle autorisant la connexion |

|

Opération |

Commande identifiée du protocole. |

|

Paramètre |

Paramètre de l'opération. |

|

Etat |

Ce paramètre indique le statut de la connexion correspondant par exemple, à son initiation, son établissement ou sa fermeture. |

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Ping de la machine source,

- Traceroute vers la machine source,

- Ping de la machine destination,

- Traceroute vers la machine destination,

- Envoyer la connexion en quarantaine.

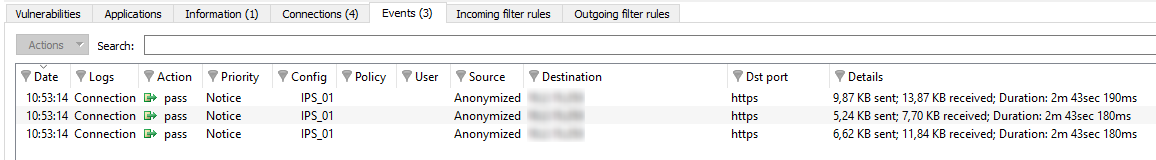

Vue « Evénements »

Figure 41 : Machines - Evénements

Cette vue permet de visualiser toutes les événements détectés par le firewall. Une ligne représente une alarme. Les données de la vue « Evénements » sont les suivantes :

|

Date |

Date et heure de génération de l'enregistrement de la ligne dans le fichier de log à l'heure locale du firewall. |

|

Traces |

Provenance de l’événement. |

|

Action (action) |

Action associée à la règle de filtrage et appliquée sur le paquet. (Exemples : Bloquer/Passer…) |

|

Priorité |

Détermine le niveau de l’alarme. Les valeurs possibles sont : 0 : emergency 1 : alert 2 : critical 3 : error 4 : warning 5 : notice 6 : information 7 : debug |

|

Config |

Nom du profil d’inspection applicative ayant remonté l’événement |

|

Politique |

Nom de la politique de filtrage SMTP, filtrage d’URL ou filtrage SSL ayant remonté de l'alarme. |

|

Utilisateur |

Identifiant de l’utilisateur demandant à être authentifié |

|

Protocole |

Protocole du paquet qui a déclenché l'alarme. |

|

Source |

Adresse IP ou nom de l’objet correspondant de la machine source du paquet qui a déclenché l'alarme. |

|

Adresse MAC source |

Adresse MAC de l’objet à l’origine de la connexion |

|

Port source (num) |

Numéro de port de la source (uniquement si TCP/UDP). |

|

Destination |

Adresse IP ou nom de l’objet correspondant de la machine destinataire du paquet qui a déclenché l'alarme. |

|

Port de destination |

Port demandé pour cette connexion (en toutes lettres, exemple : http). |

|

Port de dst. (num) |

Port de destination demandé pour cette connexion, en chiffres (exemple : 80). |

|

Détails |

Description de l’événement en rapport avec le log. Cette description regroupe l’information appartenant à d’autres colonnes en une seule. Exemple : s’il s’agit d’un log d’alarme, les informations d’alarme sensible, de numéro de règle de filtrage, d’identifiant de la règle sont indiqués dans cette colonne ou alors sont des colonnes à part entière pour permettre le filtrage. Veuillez consulter la note technique « Description des journaux d’audit » |

| Réputation de l'IP en source |

Catégorie de réputation de l'adresse IP publique à l'origine du trafic. Cette colonne ne contient des données que si cette adresse IP est publique et référencée dans la base de réputation des adresses IP. Les valeurs possibles sont : "anonymizer", "botnet", "malware", "phishing", "tor", "scanner" ou "spam". |

| Réputation de la machine source | Score de réputation de la machine à l'origine du trafic. Cette colonne ne contient des données que lorsque la gestion de réputation des machines est activée et que la machine sélectionnée appartient aux machines supervisées. |

| Réputation de l'adresse IP destination |

Catégorie de réputation de l'adresse IP publique destinataire du flux. Cette colonne ne contient des données que si cette adresse IP est publique et référencée dans la base de réputation des adresses IP. Les valeurs possibles sont : "anonymizer", "botnet", "malware", "phishing", "tor", "scanner" ou "spam". |

| Réputation de la machine destination | Score de réputation de la machine destinataire du trafic. Cette colonne ne contient des données que lorsque la gestion de réputation des machines est activée et que la machine sélectionnée appartient aux machines supervisées. |

Pour la description des données additionnelles disponibles par l’intitulé des colonnes, consultez la section EVENEMENTS.

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Ping de la machine source,

- Traceroute vers la machine source,

- Ping vers la machine destination,

- Traceroute vers la machine destination.

Vue « Règles de filtrage entrantes »

Cette vue permet de lister les règles de filtrage entrantes pouvant être appliquées à la machine sélectionnée. Les règles de blocage sont affichées en rouge. Les règles ignorées sont grisées.

Vue « Règles de filtrage sortantes »

Cette vue permet de visualiser les règles de filtrage sortantes pouvant être appliquées à la machine sélectionnée. Les règles de blocage sont affichées en rouge. Les règles ignorées sont grisées.

Onglet « Baux DHCP »

Cet onglet affiche l’ensemble des machines ayant un bail en cours ou terminé récemment et précise l’état de ce bail. L’onglet Baux DHCP affiche les données suivantes :

|

Adresse IP |

Adresse IP de la machine. |

|

Nom |

Nom de la machine ayant un bail en cours ou terminé (si déclarée dans les objets) ou adresse IP de la machine (dans le cas contraire). |

|

Etat |

L'état du bail peut être:

|

|

Depuis le |

Date et heure de début de l’attribution du bail. |

|

Jusqu’au |

Date et heure de fin de l’attribution du bail. Cette fin peut être passée ou future. |

|

Adresse MAC |

Identifiant physique réseau de la machine ayant un bail en cours ou terminé. |

REMARQUE

Les baux attribués par réservations (adresse IP fixe réservée exclusivement à une adresse MAC) ne sont pas affichées dans cet écran.

REMARQUE

Lorsqu’une nouvelle machine se connecte sur un réseau, elle envoie une première requête (DHCPDISCOVER) à l’ensemble du réseau pour connaître les serveurs DHCP. A la réception, le serveur DHCP pré-réserve une adresse IP et l'envoie à la machine (DHCPOFFER). Or il est possible que cette machine utilise l'offre d'un autre serveur DHCP. Pendant ce temps de pré-réservation (2 minutes), l'adresse IP n'est plus disponible mais apparait dans la liste comme "libre". Si beaucoup de pré-réservations sont effectuées dans un cours intervalle de temps, il est possible que le serveur n'ait plus d'adresses disponibles alors que l’écran affiche des adresses comme étant "libre".

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Afficher la machine,

- Ping de la machine,

- Traceroute vers la machine.