Événements

Les alarmes déclenchées par le firewall s’affichent dans cette fenêtre.

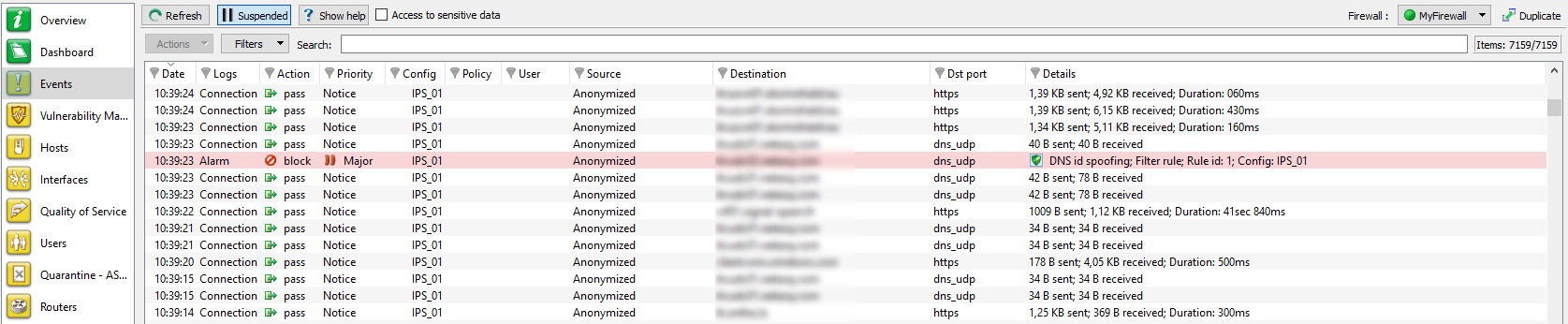

Figure 30 : Événements

Dans ce module, le bouton supplémentaire Actif / Suspendu permet de permuter l’état de l’actualisation des alarmes. Si ce bouton est dans un état suspendu, l’actualisation automatique est désactivée, ce qui facilite la lecture des traces.

En cliquant sur le menu Événements de l’arborescence à gauche, les données affichées par défaut sont :

|

Date |

Date et heure de génération de l'enregistrement de la ligne dans le fichier de log à l'heure locale du firewall. |

|

Traces |

Indication du type de traces. (les types de traces possibles sont : Alarme, Plugin, Connexion, Web, SMTP, FTP, POP3, Filtrage). |

|

Action |

Action, associé à la règle de filtrage et appliquée sur le paquet. (Exemples : Bloquer/Passer…) |

|

Priorité |

Détermine le niveau de l’alarme. Les valeurs possibles sont :

|

|

Config |

Nom du profil d’inspection applicative ayant remonté l’événement |

|

Politique |

Nom de la politique de filtrage SMTP, filtrage d’URL ou filtrage SSL ayant remonté l'alarme. |

|

Utilisateur |

Identifiant de l’utilisateur authentifié (ftp), adresse mail de l’émetteur (SMTP), identifiant de l’utilisateur si authentification active (WEB). |

|

Source (src/srcname) |

Adresse IP ou nom de l’objet correspondant à la machine source du paquet qui a déclenché l'alarme. |

|

Port src. (num) |

Numéro du port source impliqué, affiché en numérique. |

|

Destination (dst/dstname) |

Adresse IP ou nom de l’objet correspondant à la machine destinataire du paquet qui a déclenché l'alarme. |

|

Port de destination |

Numéro du port de destination du service ou nom de l’objet correspondant au port du service de la machine de destination s’il existe et demandé pour cette connexion. |

|

Détails |

Description de l’événement en rapport avec le log. Cette colonne regroupe à elle seule certaines des informations provenant des autres colonnes. Exemple S’il s’agit d’un log d’alarme, les informations d’alarme sensible, de numéro de règle de filtrage, d’identifiant de la règle (déjà renseignées dans les colonnes « Alarme sensible », « Règle » et « Identifiant ») sont regroupées dans cette colonne.

Cette colonne fait apparaître l’icône précisant le type de détection selon les catégories Applications, Malwares et Protections. |

Les autres données disponibles sont :

|

Firewall (fw) |

Numéro de série du firewall ou nom (si connu) à l’origine de l’événement. |

|

Date UTC (time+tz) |

Date UTC (en remplacement de l’appellation GMT) |

|

Date de début (startime) |

Date « locale » du début d’un événement. |

|

Date de début UTC (startime+tz) |

Date UTC du début d’un événement (une connexion). |

|

Fuseau horaire (tz) |

Fuseau horaire du firewall. |

|

Règle (ruleid) |

Numéro de la règle de filtrage impliquée dans la remontée de l'alarme. |

|

Protocole (proto) |

Protocole du paquet qui a déclenché l'alarme. |

|

Groupe de connexion (groupid) |

Identifiant permettant le suivi des connexions filles. |

|

Interface source (srcif/srcifname) |

Nom de l'interface du firewall sur laquelle s'est déclenché l'événement. (Carte réseau de l’Interface Source.) |

|

Adresse source (src) |

Adresse IP de la machine source du paquet qui a déclenché l’événement. |

|

Port source (srcport/srcportname) |

Numéro de port de la source du service ou nom de l’objet correspondant au port du service de la machine source (uniquement si TCP/UDP). |

|

Interface de destination (dstif/dstifname) |

Carte réseau de l’interface de destination. |

|

Adresse destination (dst) |

Adresse IP de la machine destinataire du paquet qui a déclenché l’événement. |

|

Authentification |

Méthode d’authentification employée. |

|

Alarme sensible (sensible) |

Indication d’une alarme sensible ou non. Cette alarme est émise lorsque le système de prévention d’intrusion détecte un paquet sensible et pour lequel il a été configuré en mode détection d’intrusion. Si l’alarme est sensible, dans ce cas, une icône en forme de point d’exclamation suivie du texte « Oui » s’affiche, sinon, c’est « Non » qui est indiqué. Lorsque l’alarme est bloquée, l’icône apparaît en grisé (elle est désactivée). NOTE Seules les alarmes protocolaires peuvent être qualifiées de « sensible ». Pour les alarmes qui ne sont pas de cette classe, la colonne sera vide. |

|

Copie (repeat) |

Indication du nombre d’occurrences d’un événement dans un délai défini. |

|

Identifiant (Id/alarmid) |

Indication du numéro de l’alarme. |

|

Contexte (class) |

Texte informatif sur la catégorie d’appartenance de l’alarme (Système, Protocole, Filtrage,…) |

|

Type d’alarme (classification) |

Code (nombre) indiquant l’appartenance à une catégorie d’alarmes. Cette colonne fait également apparaître le type de détection selon les catégories Applications, Malwares et Protections. |

|

Appelant (caller) |

VOIP : Indication de l’appelant |

|

Appelé (callee) |

VOIP : Indication de l’appelé. |

|

Durée (duration) |

Temps de la connexion en secondes. |

|

Envoyé (sent) |

Nombre de KB envoyés au cours de la connexion. |

|

Reçu (rcvd) |

Nombre de KB reçus au cours de la connexion. |

|

Opération (op) |

Commande identifiée du protocole.

|

|

Résultat (result) |

Résultat de l’opération dans le protocole (exemple : 404 qui indique une erreur). |

|

Paramètre (arg) |

Paramètre de l'opération. |

|

Catégorie (cat_site) |

Catégorie web d’appartenance du site web demandé. |

|

Niveau de Spam (spamlevel) |

Niveau de spam. : 0 (Message non spam) 1,2 et 3 (spam) x (erreur dans le traitement du message) et ? (la nature du message n'a pu être déterminée) si l’antispam est activé. |

|

Virus (virus) |

Existence d'un virus ou pas (si l’antivirus activé). |

|

Protocole IP (ipproto) |

Protocole Internet (tcp ou udp). |

|

Média (media) |

Type de flux détecté (audio, vidéo, application,…) |

|

Message (Msg) |

Description détaillée de l’alarme. On retrouve chaque commande passée par le client. Les informations sensibles telles que les mots de passe sont retirées. |

|

Code ICMP (icmpcode) |

Code ICMP dans les logs d’alarmes. |

|

Type ICMP (icmptype) |

Type ICMP dans les logs d’alarmes. |

|

Paquet |

Indication du paquet réseau IP pour lequel a été déclenchée une alarme. Un clic-droit sur ce paquet permet de le visionner à l'aide d'un analyseur de paquets. L'indication affichée dans cette colonne affiche la des paquets IPv4 (valeur commençant par 45). La taille des paquets capturés est de 1536 octets. AVERTISSEMENT

|

| Analyse sandboxing | Indique le résultat de l’analyse sandboxing réalisée sur un fichier échangé lors de la connexion référencée. Ce résultat peut prendre les valeurs suivantes : Propre, Suspect, Malveillant, Inconnu, Transmis ou Echec. |

| Hash |

Hash appliqué au fichier analysé et permettant de l’identifier dans les différents journaux de traces. |

| Niveau de criticité sandboxing |

Cet indicateur n'est affiché que lorsqu'un fichier analysé par le sandboxing a été reconnu comme malveillant. Il se présente alors sous la forme d'un score compris entre le seuil de détection d'un fichier malicieux (fixé par défaut à 80) et 100. |

| Réputation de l'IP en source |

Catégorie de réputation de l'adresse IP publique à l'origine du trafic. Cette colonne ne contient des données que si cette adresse IP est publique et référencée dans la base de réputation des adresses IP. Les valeurs possibles sont : "anonymizer", "botnet", "malware", "phishing", "tor", "scanner" ou "spam". |

| Réputation de la machine source | Score de réputation de la machine à l'origine du trafic. Cette colonne ne contient des données que lorsque la gestion de réputation des machines est activée et que la machine sélectionnée appartient aux machines supervisées. |

| Réputation de l'adresse IP destination |

Catégorie de réputation de l'adresse IP publique destinataire du flux. Cette colonne ne contient des données que si cette adresse IP est publique et référencée dans la base de réputation des adresses IP. Les valeurs possibles sont : "anonymizer", "botnet", "malware", "phishing", "tor", "scanner" ou "spam". |

| Réputation de la machine destination | Score de réputation de la machine destinataire du trafic. Cette colonne ne contient des données que lorsque la gestion de réputation des machines est activée et que la machine sélectionnée appartient aux machines supervisées. |

NOTE

Les logs seront désormais affichés pour les modèles sans disque dur.

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Voir la machine source,

- Voir la machine de destination,

- Ajouter la machine source à la base Objets,

- Ajouter la machine de destination à la base Objets,

- Ping de la machine source,

- Traceroute vers la machine source,

- Ping de la machine destination,

- Traceroute vers la machine destination,

- Envoyer la source en quarantaine,

- Voir le paquet,

- Purger les alarmes.