Gérer le module TPM d'un firewall SNS

Cette section explique comment vérifier l'état du module TPM, modifier son mot de passe d'administration, le sceller, et comment le désactiver.

Vérifier l'état du module TPM

Depuis l'interface Web d'administration

Ce cas concerne exclusivement les versions SNS 4.8.7 et supérieures.

-

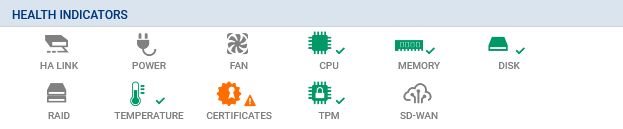

Rendez-vous dans Monitoring > Tableau de bord, widget Indicateurs de santé.

-

Vérifiez la couleur de l'icône de l'indicateur de santé "TPM" pour connaître son état.

| Icône | Description |

|---|---|

| Aucune |

Le firewall SNS n'est pas équipé d'un module TPM. |

|

Le firewall SNS est équipé d'un module TPM mais il n'est pas initialisé. |

|

Le module TPM est initialisé, opérationnel et protège au moins une clé privée. |

|

Plusieurs états sont possibles :

|

|

Plusieurs états sont possibles :

|

Depuis la console CLI

-

Affichez les informations de la supervision du module TPM avec la commande :

MONITOR TPM

-

Vérifiez le résultat.

| Jeton | Valeurs / Description |

|---|---|

| ondisk_init |

NOTE

|

| secure_boot_enabled |

|

| ondisk_pkeys_present |

|

| pcr_access_status |

|

| message | Si nécessaire, précise des informations sur l'état du module TPM. |

Modifier le mot de passe d'administration du module du TPM

Dans une console CLI, modifiez le mot de passe d'administration du module du TPM avec la commande :

SYSTEM TPM CHANGE currentpassword=<password> newpassword=<new_password>

- Remplacez

<password>par l'actuel mot de passe du TPM, -

Remplacez

<new_password>par le nouveau mot de passe du TPM en respectant les recommandations de la section Mot de passe d'administration du module TPM.

Si vous avez oublié le mot de passe du TPM, reportez-vous à la section Résoudre les problèmes.

Sceller le module TPM

Vous devez sceller le module TPM dans les cas suivants :

- L'accès au module TPM n'est plus possible,

- Une nouvelle politique de scellement du module TPM est disponible et vous souhaitez en bénéficier.

L'état du module TPM permet d'identifier si le module TPM doit être de nouveau scellé. Lorsque vous scellez le module TPM, la valeur des empreintes des PCR est recalculée.

Depuis l'interface Web d'administration

Ce cas concerne exclusivement les versions SNS 4.8.7 et supérieures.

IMPORTANT

Pour rappel, l'intégrité du firewall SNS et de son module TPM est compromise si la fonctionnalité Secure Boot n'est pas activée. Il est recommandé de l'activer avant de sceller de nouveau le module TPM.

-

Connectez-vous à l'interface Web d'administration du firewall SNS.

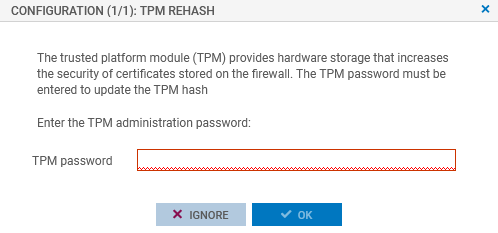

Une fenêtre s'affiche automatiquement si un scellement du module TPM est requis. Dans une configuration en haute disponibilité, une fenêtre s'affiche également si un scellement du module TPM du firewall passif est requis. Si les deux membres du cluster sont concernés, deux fenêtres s'affichent l'une après l'autre.

-

Renseignez le mot de passe du TPM dans le champ correspondant.

-

Cliquez sur OK.

Depuis la console CLI

-

Scellez le module TPM du firewall SNS avec la commande :

SYSTEM TPM PCRSEAL tpmpassword=<password>

Remplacez <password> par le mot de passe du TPM.

-

Si le firewall SNS est membre d'un cluster en haute disponibilité, scellez le module TPM du firewall passif avec la commande :

SYSTEM TPM PCRSEAL tpmpassword=<password> serial=passive

Depuis la console SSH

L'accès SSH doit être autorisé sur le firewall. Seul le compte admin peut effectuer cette action.

Scellez le module TPM du firewall SNS avec la commande :

tpmctl -svp <tpmpassword>

Remplacez <password> par le mot de passe du TPM.

Désactiver le module TPM

Dans une console CLI, désactivez le module TPM avec la commande :

SYSTEM TPM RESET tpmpassword=<password> force=<on|off>

- Remplacez <password> par le mot de passe du TPM,

- Renseignez force=on si des clés privées de certificats sont protégées par le module TPM et que vous souhaitez tout de même forcer sa désactivation. Les clés privées protégées seront alors déchiffrées.