Paramétrer le firewall FWA2

Le paramétrage de FWA2 consiste à :

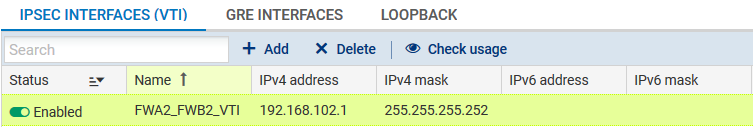

En suivant la méthode décrite pour le firewall FWA1, créez une interface IPsec virtuelle (VTI) sur laquelle sera basé le tunnel IPsec entre le firewall 2 du site A (FWA2) et le firewall 2 du site B (FWB2) :

- Nom : FWA2_FWB2_VTI dans l'exemple,

- Adresse IP : 192.168.102.1 dans l'exemple,

- Masque : 255.255.255.252 dans l'exemple.

Bien que dans cette configuration le firewall effectue du routage au sein de la politique de filtrage (Policy Based Routing), il est nécessaire de définir une route par défaut ou une route statique explicite vers le réseau distant.

En effet, la première action effectuée par le firewall est de vérifier qu'il dispose d'une route vers le site distant avant de consulter sa politique de filtrage. L'absence de cette route provoquerait donc un rejet des paquets.

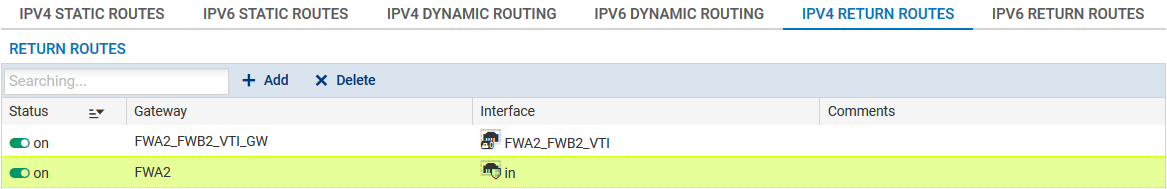

En suivant la méthode décrite pour le firewall FWA1, créez 2 routes permettant d'acheminer les paquets retour vers le firewall d'origine grâce à l'adresse MAC source.

Route de retour vers le firewall FWB2

- Passerelle : créez l'objet réseau correspondant à l'interface virtuelle IPsec du firewall 2 du site B (FWA2_FWB2_VTI_GW ayant pour adresse IP 192.168.102.2 dans l'exemple),

- Interface : sélectionnez l'interface virtuelle locale définie pour le tunnel IPsec entre les firewalls 2 des sites A et B (FWA2_FWB2_VTI dans l'exemple).

Activez la route par un double clic dans la colonne État.

Route de retour vers le firewall FWA1

- Passerelle : créez l'objet réseau correspondant au firewall 1 du site A (FWA1 dans l'exemple),

NOTE

L'adresse MAC du firewall FWA1 doit impérativement être déclarée dans cet objet réseau.

- Interface : sélectionnez l'interface du firewall FWA2 par laquelle les paquets retour seront acheminés vers le firewall FWA1 (In dans l'exemple).

Activez la route par un double clic dans la colonne État.

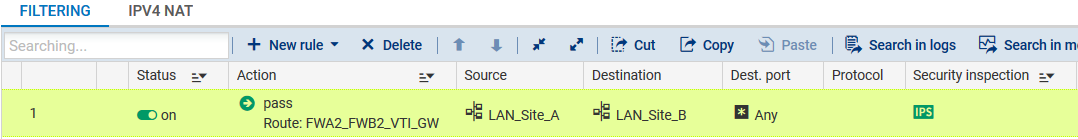

Créez une règle de filtrage destinée à envoyer les flux chiffrés dans le tunnel basé sur l'interface virtuelle IPsec.

- Dans le menu Configuration > Politique de sécurité > Filtrage et NAT, double-cliquez dans la colonne État pour le passer à On.

- Dans la colonne Action, double-cliquez pour choisir la valeur passer pour le champ Action. Sélectionnez dans le champ Passerelle - routeur l'interface IPsec virtuelle du firewall 2 du site B (objet FWA2_FWB2_VTI_GW dans l'exemple).

- Dans le menu Source, pour le champ Machines sources, sélectionnez le réseau à l'origine du trafic devant être chiffré (LAN_Site_A dans l'exemple).

- Dans le menu Destination, sélectionnez ou créez l'objet réseau (machine, groupe de machines, plage d'adresses IP ou réseau) destinataire du trafic chiffré (LAN_Site_B dans l'exemple).

- Dans le menu Port - Protocole, sélectionnez le ou les ports correspondant aux protocoles devant être chiffrés (Any dans l'exemple).

La règle de filtrage prend alors la forme suivante :

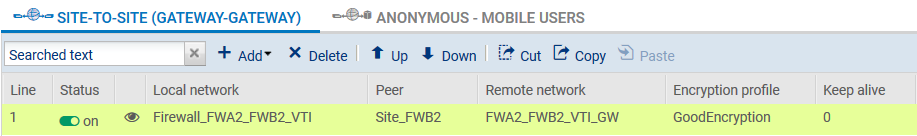

En suivant la méthode décrite pour le firewall FWA1, créez une politique VPN IPsec pour le chiffrement des flux traités par le firewall FWA2 :

- Correspondant : créez un objet correspondant à l'adresse IP publique du firewall FWB2,

- Réseau local : sélectionnez l'objet correspondant à l'interface virtuelle IPsec locale (Firewall_FWA2_FWB2_VTI dans l'exemple),

- Réseau distant : sélectionnez l'objet correspondant à l'interface virtuelle IPsec distante(FWA2_FWB2_VTI_GW dans l'exemple).