Paramétrer le firewall FWA1

Le paramétrage de FWA1 consiste à :

Créez l'interface virtuelle sur laquelle sera basé le tunnel IPsec entre le firewall 1 du site A (FWA1) et le firewall 1 du site B (FWB1).

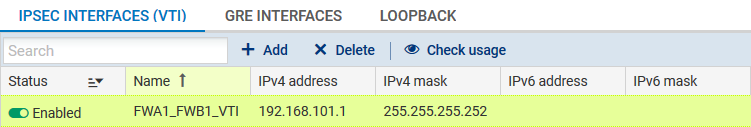

Dans le module Configuration > Réseau>Interfaces virtuelles, sur l'onglet Interfaces IPsec (VTI), cliquez sur le bouton Ajouter.

Renseignez les champs obligatoires :

- Nom : FWA1_FWB1_VTI dans l'exemple,

- Adresse IP : 192.168.101.1 dans l'exemple,

- Masque : 255.255.255.252 dans l'exemple.

Bien que dans cette configuration le firewall effectue du routage au sein de la politique de filtrage (Policy Based Routing), il est nécessaire de définir une route par défaut ou une route statique explicite vers le réseau distant.

En effet, la première action effectuée par le firewall est de vérifier qu'il dispose d'une route vers le site distant avant de consulter sa politique de filtrage. L'absence de cette route provoquerait donc un rejet des paquets.

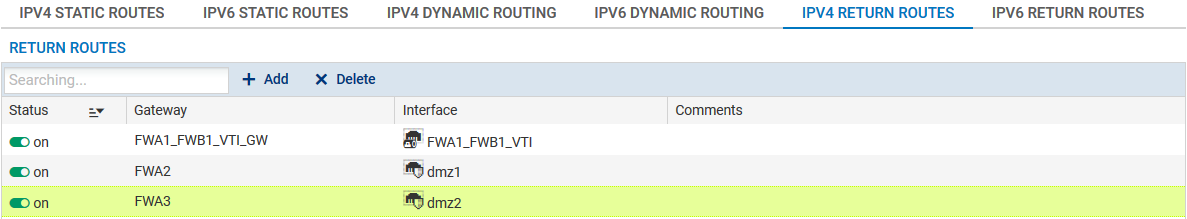

Créez 3 routes permettant d'acheminer les paquets retour vers le firewall d'origine grâce à l'adresse MAC source :

Route de retour vers le firewall FWB1

Dans le module Configuration > Réseau > Routage, sur l'onglet Routes de retour, cliquez sur le bouton Ajouter.

Renseignez les champs obligatoires :

- Passerelle : créez un objet réseau en cliquant sur l'icône

. Celui-ci doit correspondre à l'interface virtuelle IPsec du firewall 1 du site B (FWA1_FWB1_VTI_GW ayant pour adresse IPv4 192.168.101.2 dans l'exemple),

. Celui-ci doit correspondre à l'interface virtuelle IPsec du firewall 1 du site B (FWA1_FWB1_VTI_GW ayant pour adresse IPv4 192.168.101.2 dans l'exemple), - Interface : sélectionnez l'interface virtuelle locale définie pour le tunnel IPsec entre les firewalls 1 des sites A et B (FWA1_FWB1_VTI dans l'exemple).

Activez la route par un double clic dans la colonne Etat.

Route de retour vers le firewall FWA2

- Passerelle : créez l'objet réseau correspondant au firewall 2 du site A (FWA2 dans l'exemple),

NOTE

L'adresse MAC du firewall FWA2 doit impérativement être déclarée dans cet objet réseau.

- Interface : sélectionnez l'interface du firewall FWA1 par laquelle les paquets retour seront acheminés vers le firewall FWA2 (Dmz1 dans l'exemple).

Activez la route par un double clic dans la colonne Etat.

Route de retour vers le firewall FWA3

- Passerelle : créez l'objet réseau correspondant au firewall 3 du site A (FWA3 dans l'exemple),

NOTE

L'adresse MAC du firewall FWA3 doit impérativement être déclarée dans cet objet réseau.

- Interface : sélectionnez l'interface du firewall FWA1 par laquelle les paquets retour seront acheminés vers le firewall FWA3 (Dmz2 dans l'exemple).

Activez la route par un double clic dans la colonne Etat.

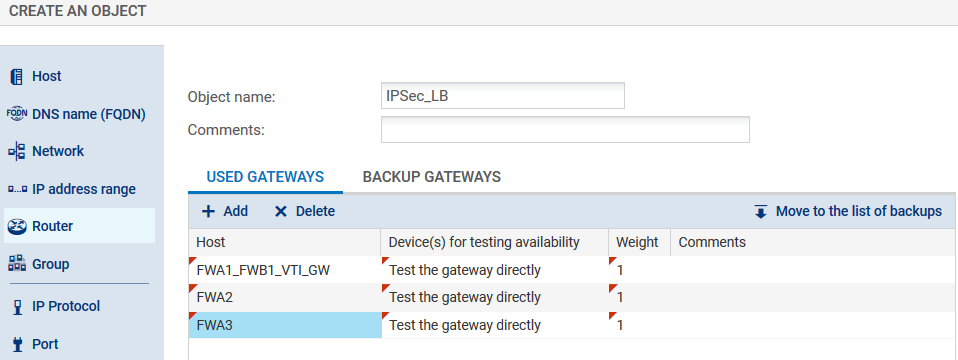

La répartition de charge des paquets destinés à être chiffrés dans les 3 tunnels IPsec est réalisée grâce à un objet routeur composé des firewalls FWA2, FWA3 et FWB1.

- Dans le module Configuration > Objets > Objets réseaux, cliquez sur Ajouter.

- Positionnez-vous sur le menu Routeur.

- Indiquez un nom pour cet objet (IPsec_LB dans l'exemple).

- Dans l'onglet Passerelles utilisées, cliquez sur Ajouter et sélectionnez l'objet réseau correspondant à l'interface virtuelle IPsec du firewall FWB1 (FWA1_FWB1_VTI_GW). Laissez la valeur Tester directement la passerelle pour la colonne Test de la disponibilité. De même, laissez la valeur 1 dans la colonne Poids.

- Répétez cette opération pour ajouter les passerelles FWA2 et FWA3.

- Dans le panneau Configuration avancée, vérifiez que les différents champs prennent les valeurs suivantes :

- Répartition de charge : Par connexion (chaque nouvelle connexion devant être chiffrée dans un tunnel IPsec envoyée vers l'une des passerelles déclarées selon le principe du Round-Robin),

- Activation des passerelles de secours : Lorsque toutes les passerelles sont injoignables,

- Activer toutes les passerelles de secours en cas d'indisponibilité : décochée,

- Si aucune passerelle n'est disponible : Routage par défaut.

- Validez la création de l'objet routeur en cliquant sur le bouton Créer.

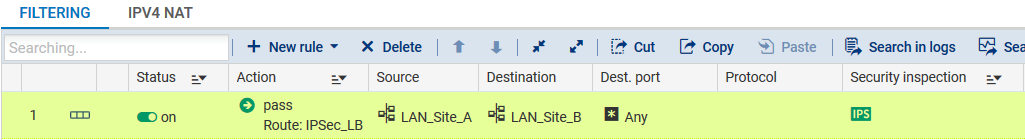

Pour que les flux soient répartis de manière égale entre les 3 firewalls (FWA1, FWA2 et FWA3) et transitent par leur tunnel IPsec respectif, créez une règle de filtrage. Celle-ci doit intégrer une directive de routage basée sur l'objet routeur créé précédemment.

- Dans le menu Configuration > Politique de sécurité > Filtrage et NAT, double-cliquez dans la colonne État pour le passer à On.

- Dans la colonne Action, double-cliquez pour choisir la valeur passer pour le champ Action. Sélectionnez dans le champ Passerelle - routeur l'objet routeur créé pour le partage de charge (IPsec_LB dans l'exemple).

- Dans le menu Source, pour le champ Machines sources, sélectionnez l'objet réseau (machine, groupe de machines, plage d'adresses IP ou réseau) à l'origine du trafic devant être chiffré (LAN_Site_A dans l'exemple).

- Dans le menu Destination, sélectionnez ou créez l'objet réseau (machine, groupe de machines, plage d'adresses IP ou réseau) destinataire du trafic chiffré (LAN_Site_B dans l'exemple).

- Dans le menu Port - Protocole, sélectionnez le ou les ports correspondant aux protocoles devant être chiffrés (Any dans l'exemple).

- Validez et appliquez le changement.

La règle de filtrage prend alors la forme suivante :

Créez une politique VPN IPsec pour le chiffrement des flux traités par le firewall FWA1 (1/3 du trafic chiffré, le reste étant également réparti sur les routeurs FWA2 et FWA3).

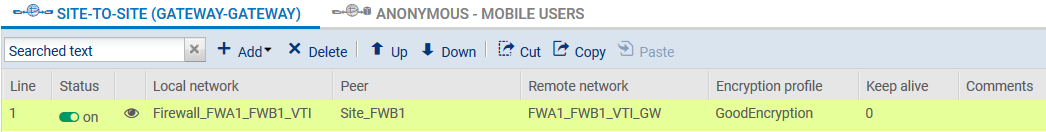

- Dans le module Configuration > VPN > VPNIPsec, sur l'onglet Site à site (gateway-gateway), cliquez sur Ajouter et sélectionnez Tunnel site à site.

- Créez un correspondant (IKEv1 ou IKEv2) avec les caractéristiques suivantes :

- Passerelle distante : créez un objet portant l'adresse IP publique du firewall 1 du site B (FWB1 dans l'exemple),

- Nom : laissez le nom proposé par défaut (Site_FWB1 dans l'exemple) ou personnalisez-le,

- Sélectionnez le certificat à présenter ou indiquez une clé pré-partagée selon la méthode d'authentification choisie (pour plus de détails, consultez la documentation en ligne : How to VPNIpSec - Authentification par clé prépartagée et How to VPN IPsec - Authentification par certificats).

- Dans le champ Réseau local, sélectionnez l'objet correspondant à l'interface virtuelle IPsec du firewall FWA1 (Firewall_FWA1_FWB1_VTI dans l'exemple).

- Dans le champ Réseau distant, sélectionnez l'objet correspondant à l'interface virtuelle IPsec du firewall FWB1 (FWA1_FWB1_VTI_GW dans l'exemple).

La politique VPN IPsec du firewall FWA1 prendra donc la forme suivante :

Sauvegardez (bouton Enregistrer) et appliquez cette politique (bouton Activer cette politique).