Architectures présentées

Deux exemples de répartition de flux sont présentés dans ce document :

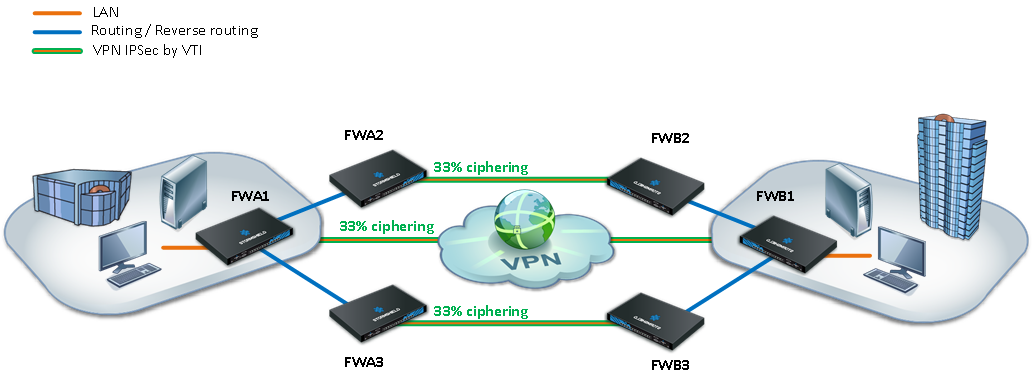

Cas 1 : répartition de tunnels VPN IPsec

Le premier cas proposé dans cette note technique utilise les objets routeurs et routes de retour afin de distribuer les tunnels IPsec sur plusieurs firewalls, répartissant ainsi les ressources système nécessaires au chiffrement / déchiffrement des données.

Les tunnels IPsec sont ici basés sur des interfaces virtuelles IPsec (VTI - cf. note technique Interfaces virtuelles IPsec) afin de permettre une décision de chiffrement basée sur le routage, et non plus sur la Security Policy Database (SPD), grâce à la notion d’objets routeurs. Les routes de retour assurent quant à elles le routage des paquets réponse vers le firewall émetteur.

Les exemples de configuration présentés dans cette note technique supposent des flux initiés depuis le site A et à destination du site B.

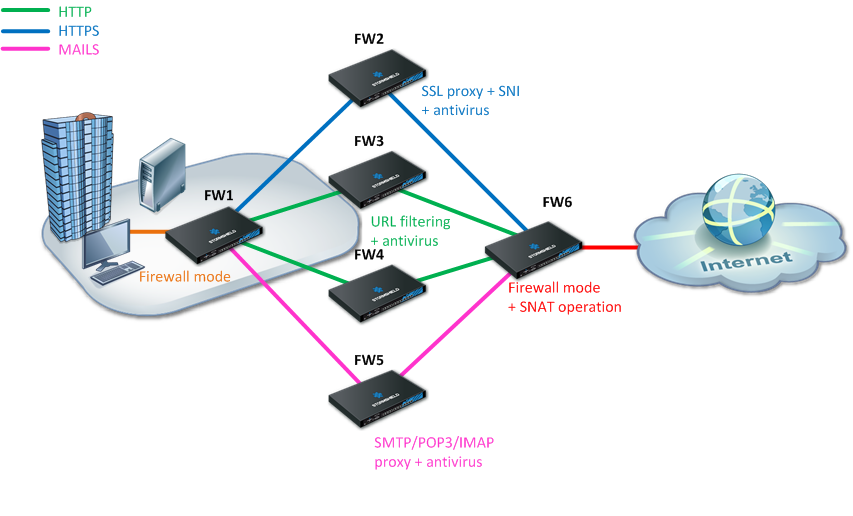

Cas 2 : répartition de proxies

Le deuxième cas présenté dans ce document utilise les objets routeurs et les routes de retour afin de répartir les flux en fonction de leur nature (SSL, HTTP et messagerie) vers des proxies activés sur des firewalls distincts.

Dans la politique de filtrage, le routage des flux selon le protocole repose ici aussi sur l'utilisation d’objets routeurs. Les routes de retour assurent quant à elles le routage des paquets réponse vers le firewall émetteur.