Configurer une authentification multifacteur (TOTP)

Cette section explique comment configurer une authentification multifacteur (TOTP) pour établir des tunnels VPN SSL avec le firewall SNS.

Informations générales sur l'authentification multifacteur

L'authentification multifacteur permet de renforcer l'authentification des utilisateurs établissant des tunnels VPN SSL grâce à un second facteur d'authentification.

Ce second facteur est généralement un code à usage unique, appelé code OTP ou TOTP, que l'utilisateur doit renseigner en plus de son mot de passe pour établir le tunnel VPN SSL. Stormshield dispose de sa propre solution TOTP.

Il est également possible d'utiliser une solution tierce avec un serveur RADIUS ou une application tierce à installer sur un appareil de confiance. Par exemple, la solution Trustbuilder (anciennement inWebo) est compatible et permet aux utilisateurs de générer des codes OTP ou d'approuver l'établissement d'une connexion (notification push) dans leur application.

Configurer la solution d'authentification multifacteur

Solution TOTP Stormshield

Reportez-vous à la note technique Configurer et utiliser la solution TOTP Stormshield qui présente la configuration et la gestion de la solution TOTP sur le firewall SNS, ainsi que la procédure d'enrôlement des utilisateurs à la solution TOTP.

Solution tierce avec un serveur RADIUS

Vous devez configurer la solution d’authentification multifacteur tierce choisie et la connecter à votre serveur RADIUS. Si vous avez besoin d’aide pour cette configuration, reportez-vous à la documentation de la solution choisie.

Sur le firewall SNS, vous devez :

- Activer et configurer la méthode RADIUS pour connecter votre firewall SNS à votre serveur RADIUS. Pour cela, rendez-vous dans Configuration > Utilisateurs > Authentification, onglet Méthodes disponibles. Pour plus d'informations, reportez-vous à la section Authentification > Onglet Méthodes disponibles > RADIUS du manuel utilisateur v4 ou du manuel utilisateur v5 selon la version SNS utilisée.

-

Augmenter le temps de réponse maximal des requêtes RADIUS si la solution choisie requiert que les utilisateurs approuvent l'établissement de leurs tunnels VPN SSL dans une application. Par défaut, le temps de réponse maximal est de 3 secondes. Pour l'augmenter, par exemple à 30 secondes, utilisez les commandes CLI / Serverd suivantes :

CONFIG AUTH RADIUS timeout=30000 btimeout=30000

CONFIG AUTH ACTIVATE

Établir un tunnel VPN SSL en utilisant une authentification multifacteur

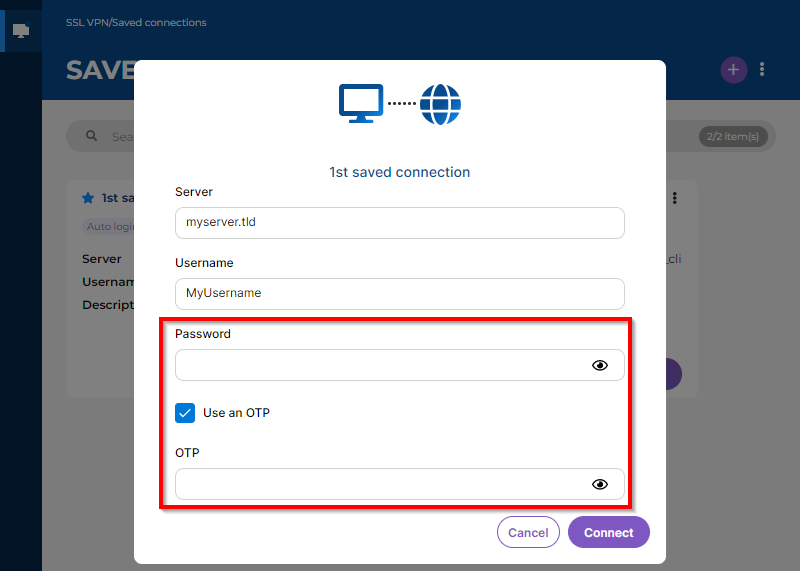

Vous devez au préalable avoir coché la case Utiliser un code OTP dans les informations de la connexion sur le client VPN SSL Stormshield.

-

Établissez le tunnel VPN SSL dans le menu de votre choix du client VPN SSL Stormshield.

Dans la fenêtre, complétez les champs Mot de passe et Code OTP selon que la solution choisie requiert un mot de passe et un code OTP, uniquement un code OTP sans mot de passe, ou aucun mot de passe ni code OTP mais l'approbation de l'établissement du tunnel VPN SSL depuis une application.

Selon le menu utilisé, vous devez cliquer une première fois sur Se connecter pour afficher les champs Mot de passe et Code OTP.

-

Si la solution choisie requiert d'approuver l'établissement du tunnel VPN SSL dans une application, une notification push est envoyée sur votre appareil. Ouvrez votre application et approuvez l'établissement du tunnel VPN SSL.

-

Patientez pendant que le client VPN SSL Stormshield établisse le tunnel VPN SSL.