Créer le tunnel IPsec

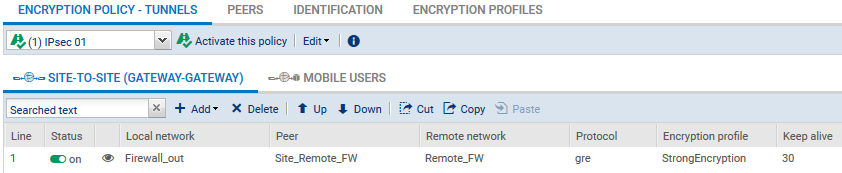

Sur chacun des firewalls participant au tunnel GRETAP, dans le module Configuration > VPN > VPN IPsec > onglet Politique de chiffrement - Tunnels :

- Cliquez sur le bouton Ajouter.

- Sélectionnez Tunnel site à site.

- Pour le champ Réseau local : sélectionnez l'interface physique portant le tunnel GRE (Firewall_out dans l'exemple).

- Pour le champ Réseau distant : sélectionnez un objet portant l'adresse IP publique du Firewall distant (Remote_FW dans l'exemple).

- Pour le champ Choix du correspondant : créez (ou sélectionnez le s’il existe déjà) un correspondant dont la passerelle distante sera un objet portant l’adresse IP publique du Firewall distant.

- Cliquez sur Terminer.

NOTES

Pour plus de détails concernant la création d'un correspondant utilisant les méthodes d'authentification par clé pré-partagée ou par certificats, veuillez consulter les documents VPN IPsec - Authentification par clé pré-partagée et VPN IPsec - Authentification par certificats.

La version du protocole IKE pour ce correspondant doit être identique à :

Pour plus de détails concernant la création d'un correspondant utilisant les méthodes d'authentification par clé pré-partagée ou par certificats, veuillez consulter les documents VPN IPsec - Authentification par clé pré-partagée et VPN IPsec - Authentification par certificats.

La version du protocole IKE pour ce correspondant doit être identique à :

- Celle utilisée sur le firewall distant,

- Celle des correspondants utilisés dans les autres règles de la politique IPsec concernée.

- Afin de ne pas autoriser l'établissement du tunnel IPsec pour des protocoles autres que GRE et éviter le chiffrement de flux tels que ICMP (Ping), il est conseillé de spécifier le protocole GRE dans la colonne Protocole.

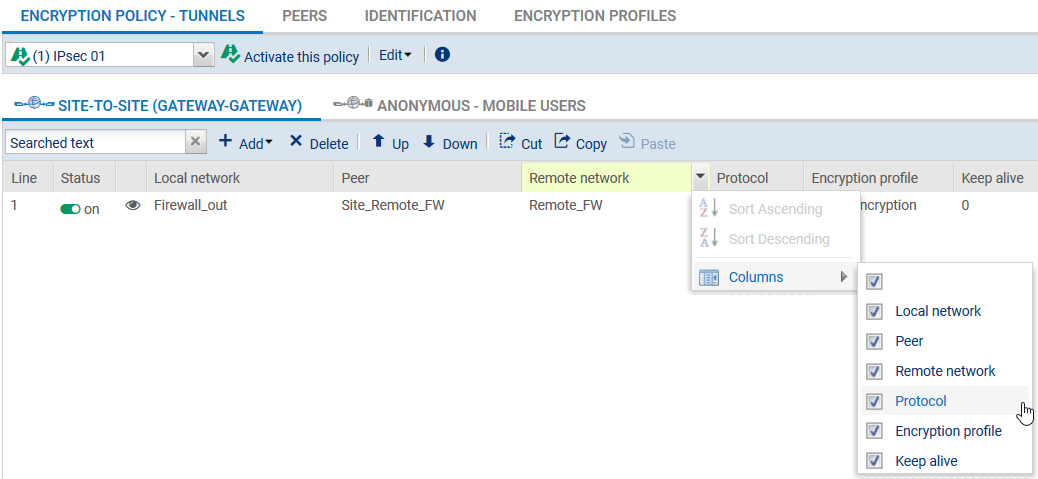

Si cette colonne n'est pas affichée, passez votre souris sur le titre d'une colonne quelconque et déroulez le menu contextuel en cliquant sur la flèche. Sélectionnez Colonne puis cochez Protocole.

La politique VPN IPsec prendra donc la forme suivante :

NOTE

Le firewall étant à l'initiative de l'émission des paquets réseau GRE, il n'est donc pas nécessaire de créer de règles de filtrage pour ce protocole.