Architectures présentées

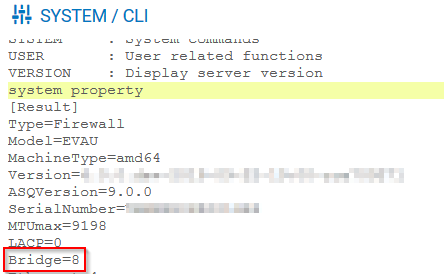

Cas N°1 : réunion de deux sites partageant le même plan d'adressage

Cette section présente le cas d’une entreprise souhaitant relier au travers d'un bridge deux sites partageant un plan d'adressage identique. Les services, DHCP par exemple, et les ressources réseau partagées seront ainsi vus comme des services locaux, quel que soit le site. Pour sécuriser ces échanges, les flux GRE seront chiffrés dans un tunnel IPsec.

NOTE

Les adresses IP attribuées aux équipements des deux sites doivent bien évidemment être uniques.

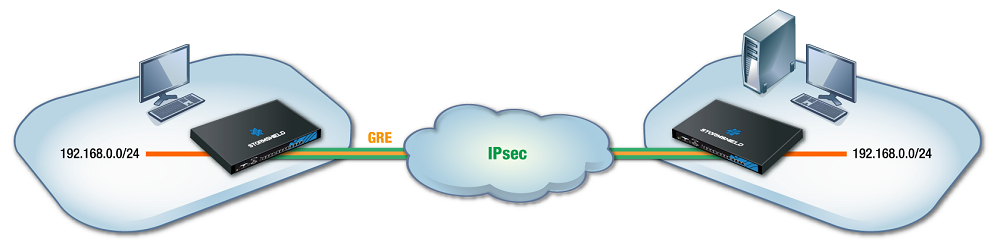

Cas N°2 : transport de plusieurs VLAN dans un tunnel GRE sans filtrage / routage inter-VLAN

Cette section présente le cas d'une entreprise souhaitant partager plusieurs VLAN entre deux sites au travers d'un tunnel GRE sécurisé par du chiffrement (IPsec).

Cette configuration autorise des communications inter VLAN au travers du tunnel GRE.

Dans cette architecture, les VLAN ne sont pas déclarés sur les firewalls : aucune opération spécifique basée sur les interfaces VLAN ne peut donc être appliquée et tous les VLAN sont implicitement autorisés à emprunter le tunnel GRE.

Seuls les réseaux IP associés aux VLAN sont connus du firewall et peuvent faire l'objet de filtrage spécifique par exemple.

Le routage est réalisé par des commutateurs de niveau 3 situés sur le LAN de chacun des sites. Dans cette configuration, le lien entre les firewalls et les commutateurs est un lien de type Trunk et l'ensemble des tags de VLAN est renvoyé dans le tunnel.

Sont abordés la création des interfaces GRETAP et le paramétrage des interfaces physiques associées aux interfaces GRETAP (paramètres avancés Préserver les identifiants de VLAN et Préserver le routage initial) ainsi que la création du tunnel IPsec.

- IMPORTANT

Si votre configuration nécessite que du filtrage spécifique puisse être appliqué aux VLAN avant d'emprunter le tunnel GRE, veuillez consulter la section Cas N°3.

Notez que ce cas peut être appliqué à une architecture comportant plus de deux firewalls (architecture en étoile), mais en aucun cas dans le cadre d'une topologie complètement maillée (full mesh).

Cas N°3 : transport de VLAN dans un tunnel GRE avec filtrage de VLAN

Cette section présente le cas d'une entreprise souhaitant partager deux VLAN entre deux sites au travers d'un tunnel GRE sécurisé par du chiffrement (IPsec).

Cette architecture n'autorise pas les communications inter VLAN au travers du tunnel GRE.

Y sont abordés la configuration propre à la création des interfaces GRETAP, au tunnel IPsec, au paramétrage des VLAN et à leur rattachement aux interfaces GRETAP.

L'association d'un bridge à chaque VLAN permet le filtrage des VLAN au travers du tunnel : seuls les VLAN déclarés sur les firewalls sont autorisés à transiter au travers du tunnel.

- Cette configuration génère du routage entre les VLAN transportés dans le tunnel et entraîne une détection d'usurpation d'adresses (IP spoofing) par l'un des firewalls portant le tunnel GRE si des machines issues des deux VLAN tentent de communiquer entre elles au travers du tunnel.

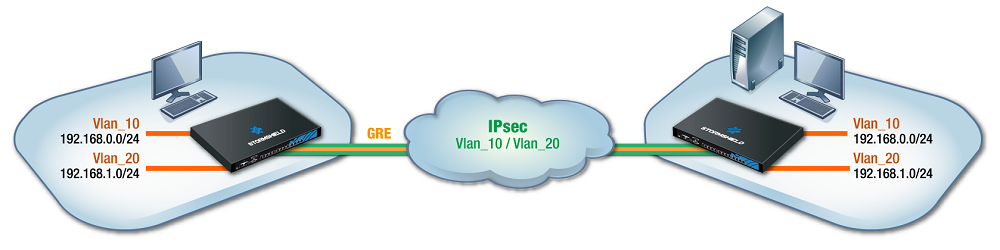

Si votre configuration nécessite des communications inter VLAN, veuillez consulter la section Cas N°2. - Un bridge étant utilisé pour chaque VLAN transporté, il est donc essentiel de s'assurer que le firewall supporte le nombre de bridges envisagés.

La commande system property (module Configuration > Système >Console CLI) permet de recueillir le nombre de bridges supportés par le firewall :