Construire une politique de sécurité personnalisée

Après avoir mis en évidence les codes de fonctions du protocole industriel circulant sur votre réseau, il vous est désormais possible d'implémenter une politique de sécurité adaptée. Les différentes étapes à respecter sont les suivantes:

- Choisir un profil d'inspection protocolaire prédéfini, ou construire un profil personnalisé pour le protocole industriel considéré.

- Associer ce profil protocolaire à un profil d'inspection applicative.

- Modifier l'action associée à l'alerte "function code denied" pour la rendre bloquante.

- Modifier la règle de filtrage dédiée au protocole industriel pour appeler ce profil d'inspection applicative.

- Dans le module Configuration > Protection applicative > Protocoles, dépliez la liste des Protocoles Industriels. Cliquez alors sur le protocole industriel à paramétrer (Modbus dans l'exemple). Le menu de sélection des profils protocolaires propose 9 profils prédéfinis (numérotés de 0 à 8) et un profil personnalisé (9),

- En cliquant sur chacun de ces profils, visualisez les opérations publiques interdites ou autorisées et repérez le profil correspondant à la configuration que vous souhaitez mettre en place.

- Si les profil prédéfinis ne correspondent pas à vos besoins, privilégiez le profil "(9)" utilisé lors de la phase d'analyse. Choisissez l'action Analyser pour chacune des opérations publiques à autoriser. Cliquez sur le bouton Appliquer.

- Dans le module Configuration > Protection applicative > Profils d'inspection, cliquez sur Accéder aux profils.

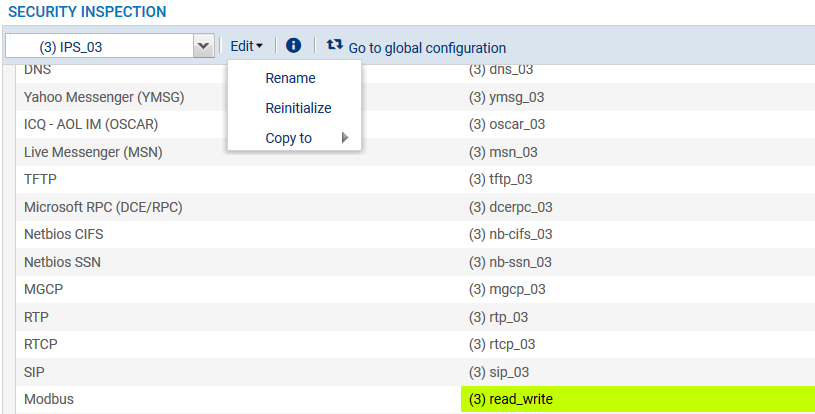

- Pour une configuration plus aisée à lire, sélectionnez le profil IPS portant le même numéro que le profil protocolaire sélectionné. Par exemple, si pour le protocole industriel considéré (Modbus dans l'exemple) vous avez choisi d'appliquer le profil protocolaire intitulé "Read_write" (profil N°3), sélectionnez le profil IPS nommé "(3) IPS_03" qui applique par défaut ce profil protocolaire.

NOTE

Si ce profil n'est pas disponible, sélectionnez un profil IPS non utilisé, puis double-cliquez sur le profil applicatif appliqué par défaut pour le protocole industriel, et sélectionnez le profil à utiliser :

- Vous pouvez renommer ce profil pour lui donner un nom plus représentatif (menu Editer > Renommer). Exemple: "IPS_Modbus_Protocol".

- Dans le module Configuration > Protection applicative > Applications et protections, sélectionnez le profil d'inspection personnalisé utilisé dans la règle de filtrage (IPS_Modbus_Protocol dans l'exemple.).

- Entrez le nom du protocole industriel à filtrer dans le champ de recherche. L'ensemble des alarmes liées à ce protocole s'affiche.

- Identifiez l'alarme "function code denied" et modifiez son action en double-cliquant sur Autoriser. Sélectionnez la valeur Interdire.

- Cliquez sur le bouton Appliquer.

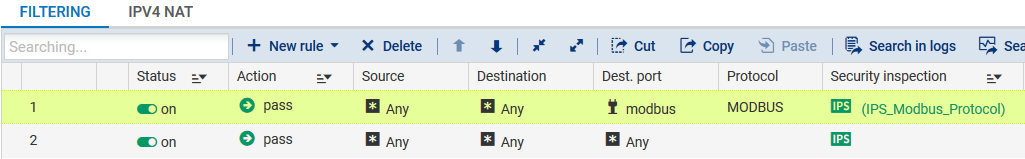

- Dans le module Configuration > Politique de Sécurité > Filtrage et NAT, sélectionnez la règle de filtrage créée pour la découverte des flux industriels transitant sur le réseau.

- Double-cliquez sur le profil d'inspection (colonne Inspection de sécurité) et choisissez le profil sélectionné pour l'analyse du protocole industriel (IPS_Modbus_Protocol dans l'exemple).

- Cliquez sur le bouton Sauvegarder et activer.

La règle de filtrage prend donc la forme suivante :