Créer une règle de filtrage exploitant le profil d'inspection personnalisé

L'objectif de cette règle est de laisser passer tous les codes de fonctions du protocole industriel choisi (Modbus dans ce document) mais en générant systématiquement une alarme afin de les identifier dans les traces du firewall.

NOTE

Cette règle, temporaire, est à placer en première position de la politique de filtrage active.

- Dans le module Configuration > Politique de Sécurité > Filtrage et NAT, sélectionnez le slot de filtrage actif (slot (9) Filter 09 dans l'exemple), puis créez une nouvelle Règle simple.

- Dans la colonne Status, double-cliquez sur Off pour activer la règle (l'état de la règle passe à On).

- Dans la colonne Action, double-cliquez sur bloquer puis choisissez la valeur passer pour le champ Action.

- Dans le menu Port - Protocole située sur la gauche, affectez les valeurs suivantes aux différents champs :

- Port destination : modbus,

- Type de protocole : Protocole applicatif,

- Protocole applicatif : modbus.

- Dans menu Inspection, sélectionnez le profil d'inspection précédemment renommé ((9)IPS_Network_Discovery dans l'exemple).

- Validez les modifications en cliquant sur le bouton OK.

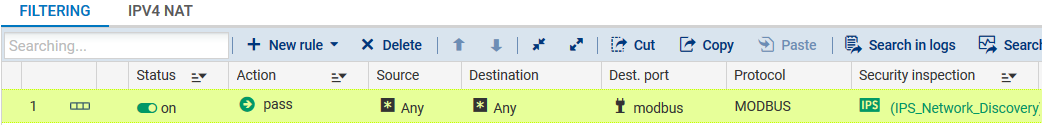

La règle de filtrage prend donc la forme suivante :

IMPORTANT

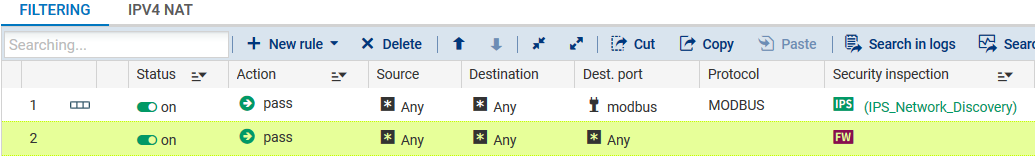

Si aucune politique de sécurité n'était active sur le firewall, il est impératif de créer une seconde règle de filtrage assurant de ne bloquer aucun flux en dehors du protocole Modbus. Cette règle sera placée en dernière position du slot de filtrage et prendra les valeurs suivantes :

- Status : On,

- Action : passer,

- Source : Any,

- Destination : Any,

- Port destination : Any,

- Protocole : laissez le champ vide,

- Inspection de sécurité : sélectionnez le mode Firewall.

La politique de filtrage devient alors :

- Activez la politique de filtrage en cliquant sur le bouton Sauvegarder et activer.