Configurer le client VPN

Sur le poste de travail Microsoft Windows de l'utilisateur, lancez la fenêtre des connexions du client VPN :

- Faites un clic droit sur l'icône présente dans la barre des tâches Windows (icônes cachées) :

- Sélectionnez le menu Panneau des connexions.

Pour les besoins de l'exemple présenté dans ce tutoriel, nous avons considéré que les clients mobiles pouvaient accéder via IPsec à deux réseaux distincts et non contigus : le réseau 192.168.1.0/24 et le réseau 192.168.128.0/24.

Cette configuration nécessitera donc de créer deux phases 2 distinctes, une pour chacun des réseaux. Il est en effet nécessaire de créer autant de phases 2 que le nombre de réseaux non contigus joignables par les clients VPN.

Notez bien que chacune de ces phases 2 utilisera une adresse IP distincte de client VPN.

Configurer la phase 1

- Dans l'arborescence Configuration VPN, faites un clic droit sur IKEv2.

- Sélectionnez Nouvel IKE Auth.

Une entrée nommée par défaut Ikev2Gateway est ajoutée à l'arborescence IKEv2. - Faites un clic droit sur Ikev2Gateway et choisissez Renommer pour donner le nom souhaité à cette entrée (Ikev2GwStandard dans l'exemple).

- Cliquez sur cette entrée.

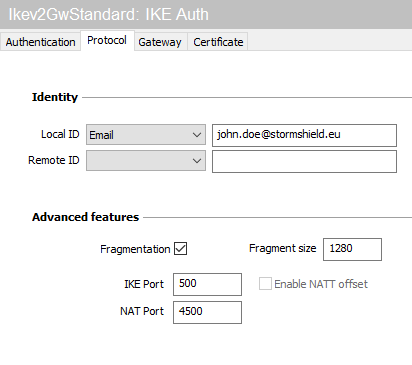

- Dans l'onglet Protocole > Identité > champ Local ID sélectionnez E-mail dans la liste déroulante et indiquez l'adresse e-mail de l'utilisateur du poste de travail.

- Dans l'onglet Protocole > Fonctions avancées, cochez la case Fragmentation et indiquez la taille des fragments IKE tels que définis au niveau du firewall (1280 octets selon les recommandations de Stormshield).

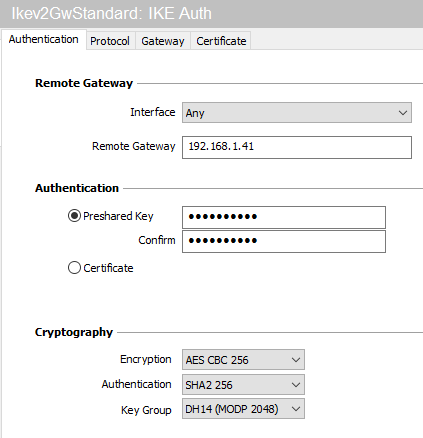

- Dans l'onglet Authentification > Adresse routeur distant > champ Adresse routeur distant, indiquez l'adresse IP (adresse IP publique) ou le FQDN du firewall avec lequel le client VPN doit établir un tunnel.

Si vous utilisez un FQDN, assurez-vous que celui-ci soit résolu par les serveurs DNS du poste de travail avant l'établissement du tunnel. - Dans l'onglet Authentification > Authentification> champ Clé Partagée, saisissez et confirmez la clé pré-partagée définie sur le firewall pour cet utilisateur.

- Cliquez sur le menu supérieur Configuration > Sauver pour enregistrer cette configuration.

Configurer la phase 2 pour le premier réseau

- Dans l'arborescence Configuration VPN > IKEv2, faites un clic droit sur la phase 1 précédemment créée (Ikev2GwStandard dans l'exemple).

- Sélectionnez Nouveau Child SA.

Une entrée nommée par défaut Ikev2Tunnel est ajoutée sous la phase 1 sélectionnée. - Faites un clic droit sur Ikev2Tunnel et choisissez Renommer pour donner le nom souhaité à cette entrée (Ikev2Net1Tunnel dans l'exemple).

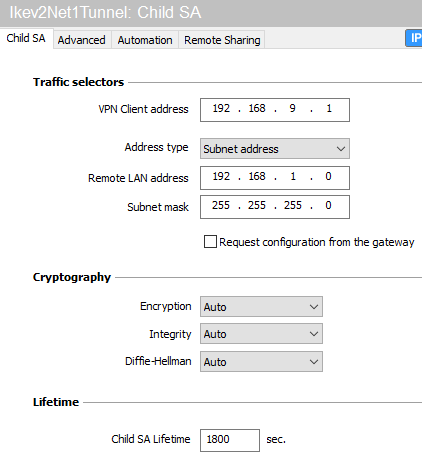

- Dans l'onglet Child SA > Trafic sélecteurs > champ Adresse du Client VPN, renseignez l'adresse IP du client (192.168.9.1 dans l'exemple). Cette adresse doit faire partie du réseau défini dans la section Définir un objet réseau contenant les adresses IP attribuées aux correspondants mobiles.

- Dans l'onglet Child SA > Trafic sélecteurs > champ Type d'adresse, sélectionnez Adresse réseau.

- Dans le champ Adresse réseau distant, indiquez l'adresse du premier réseau joignable (192.168.1.0 dans l'exemple).

- Dans le champ Masque réseau, indiquez le masque associé à ce réseau (255.255.255.0 dans l'exemple).

- Dans l'onglet Avancé > Serveurs alternatifs, vous pouvez si nécessaire définir un Suffixe DNS et des Serveurs (DNS) alternatifs à utiliser pour ce tunnel VPN IPsec.

- Cliquez sur le menu supérieur Configuration > Sauver pour enregistrer cette configuration.

Le tunnel IKEv2 pour joindre le premier des deux réseaux de l'exemple est configuré.

Configurer la phase 2 pour le second réseau accessible

Appliquez la méthode décrite dans la section Configurer la phase 2 pour le premier réseau pour définir le tunnel permettant d'accéder au second réseau.

Dans l'exemple donné, les paramètres utilisés pour ce second tunnel sont les suivants :

- Nom de phase 2 : Ikev2Net2Tunnel

- Adresse IP du client : 192.168.9.2

- Adresse IP du réseau : 192.168.128.0

- Masque : 255.255.255.0