Optimiser les flux liés aux tunnels

Il est recommandé de modifier plusieurs paramètres du firewall afin d'optimiser les flux liés aux tunnels IPsec.

Prérequis

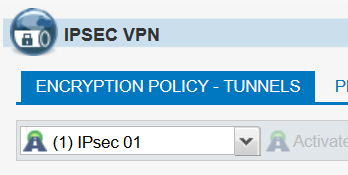

Pour les besoins des exemples, les optimisations et sécurisations recommandées supposent que la politique IPsec utilisée sur le firewall pour les utilisateurs mobiles, qu'il s'agisse du mode Config ou du mode standard, est la politique IPsec_01 (module Configuration > VPN > VPN IPsec) :

Optimiser les flux liés aux tunnels : limiter les datagrammes IP des négociations ISAKMP

Selon les fournisseurs d'accès Internet, la taille maximale des paquets autorisés peut être très variable.

Stormshield conseille de limiter la taille des datagrammes IP des négociations ISAKMP à la valeur de 1280 octets :

- Connectez-vous à l'interface Web d'administration du firewall.

- Allez dans le module Configuration > Système > Console CLI.

- Activez la fragmentation IKE en tapant la commande :

CONFIG IPSEC PEER UPDATE name=IPsec_Mobile_Profile_Name ike_frag=1

où IPsec_Mobile_Profile_Name représente le nom donné au profil des correspondants IPsec (IKEv1_Mobile_Users dans l'exemple). - Fixez la taille maximale des datagrammes ISAKMP à 1280 octets à l'aide de la commande :

CONFIG IPSEC UPDATE slot=xy FragmentSize=1280

où xy représente le numéro de la politique IPsec mobile.

Dans l'exemple, il s'agit de la politique IPsec 01 : xy vaudra donc 01. - Appliquez ces modifications en tapant la commande :

CONFIG IPSEC ACTIVATE - Rechargez la politique IPsec afin de prendre en compte ces modifications :

CONFIG IPSEC RELOAD

Attention : cette commande réinitialise les tunnels déjà établis.

Optimiser les flux liés aux tunnels : limiter la MSS

Les paquets échangés étant encapsulés dans le tunnel, une "surcharge" de plusieurs dizaines d'octets des données provient des en-têtes ESP.

Il convient donc d'activer la limitation automatique de la taille des segments (MSS : Maximum Segment Size) échangés entre le client et le firewall.

Cette option permet d'éviter (ou de limiter au maximum) la fragmentation de paquets. En effet, elle impose, pour les échanges de paquets entre le client et le firewall, une taille de paquets inférieure à la MTU (Maximum Transmission Unit) des différents équipements réseaux traversés lors de ces échanges.

Modifier un profil d'inspection TCP-UDP

Dans le module Protection applicative > Protocoles > TCP-UDP :

- Sélectionnez le profil d'inspection TCP-UDP dans lequel vous souhaitez appliquer cette modification (tcpudp_03 dans l'exemple).

Ce profil d'inspection sera ensuite sélectionné dans un profil global, lui-même appliqué à la règle de filtrage autorisant les accès des clients mobiles VPN. - Cochez la case Imposer une limite MSS.

Saisissez la valeur 1300 (octets) (valeur conseillée par Stormshield). - Validez cette modification en cliquant sur Appliquer.

- Confirmez en cliquant sur Sauvegarder.

Intégrer ce profil d'inspection TCP-UDP dans un profil d'inspection global

Dans le module Protection applicative > Profils d'inspection :

- Cliquez sur Accéder aux profils.

- Dans la liste déroulante, sélectionnez le profil auquel vous souhaitez associer le profil TCP-UDP précédemment modifié avec l'option MSS. Dans l'exemple, le profil IPS_03 est sélectionné.

- Sur la ligne TCP-UDP, cliquez sur le profil applicatif proposé et choisissez le profil modifié (tcpudp_03 dans l'exemple).

- Validez cette modification en cliquant sur Appliquer.

- Confirmez en cliquant sur Sauvegarder.

C'est ce profil IPS pour le trafic entrant qui devra être sélectionné dans la règle de filtrage autorisant le trafic issu des tunnels IPsec mobiles.