Vérifier l’établissement des tunnels

Depuis un poste client situé sur le site Spoke A, établissez tout d’abord une connexion vers une machine du site Hub (via un Ping par exemple, si vous avez autorisé le protocole ICMP dans l’ensemble des règles de filtrage), afin de tester l’établissement du premier tunnel (Spoke A vers Hub).

Via la suite d’administration Stormshield Network

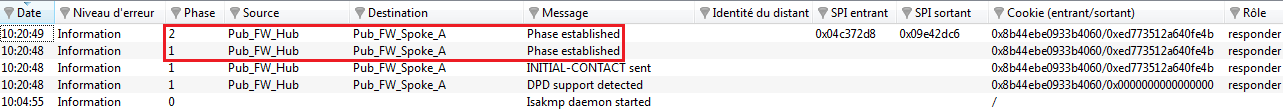

Lancez Stormshield Network Real-Time Monitor, connectez-vous au Firewall du site Hub par le biais du logiciel et cliquez sur le module Traces > VPN. Vérifiez que les phases 1 et 2 se sont correctement déroulées (messages « Phase established ») :

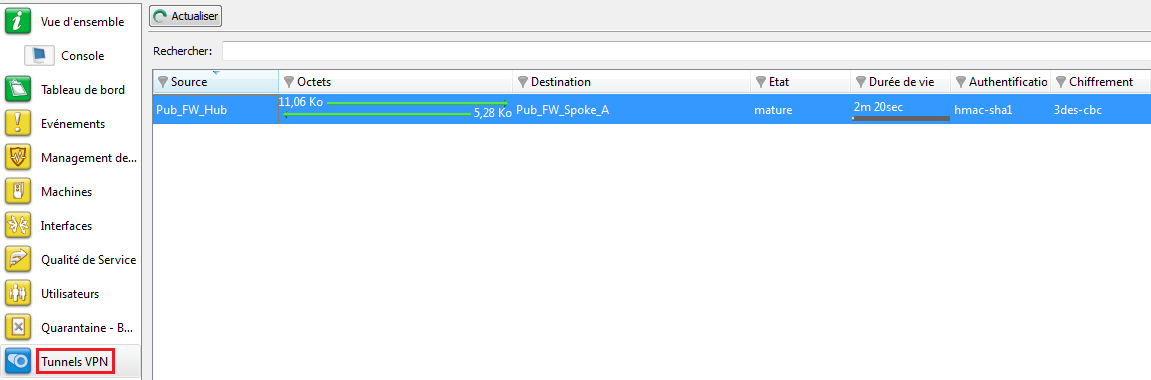

Dans le module Tunnels VPN, vous pouvez également visualiser ce premier tunnel ainsi que la quantité de données échangées :

Depuis le même poste client du site Spoke A, établissez ensuite une connexion vers une machine du site Spoke B, afin de vérifier l’établissement du second tunnel (Hub vers Spoke B).

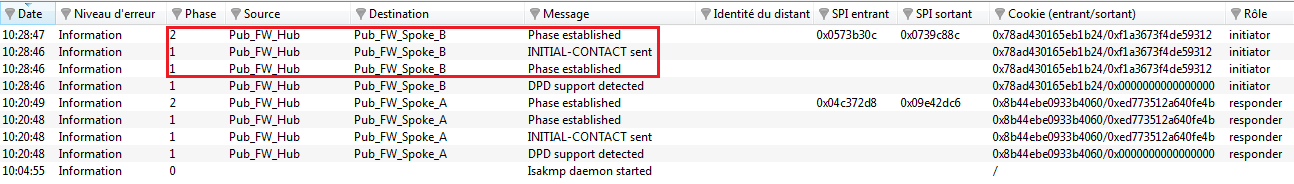

Dans le module Traces > VPN de Stormshield Network Real-Time Monitor, vérifiez que les phases 1 et 2 se sont correctement déroulées (messages « Phase established ») :

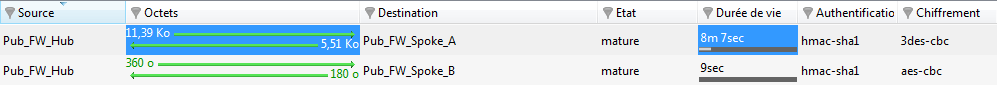

Dans le module Tunnels VPN, vous pouvez désormais visualiser les deux tunnels :

Outils d’informations et de diagnostic en console

Commande showSPD

La commande showSPD présente la politique IPsec active sur le Firewall. Son résultat est identique, que des tunnels soient établis ou non.

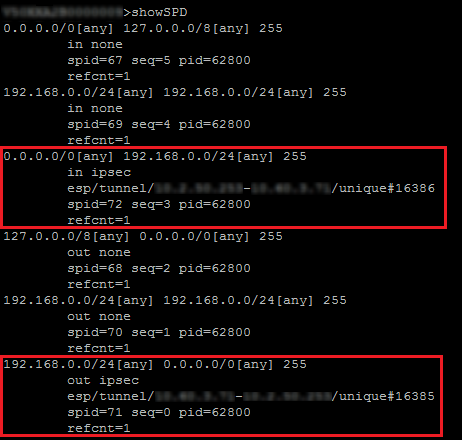

Dans le cas N°2 de ce didacticiel (trafic total via tunnel IPsec), cette commande passée sur le Firewall Spoke A retourne le résultat suivant :

On y retrouve notamment les informations suivantes :

- Le réseau local et le réseau distant : « 192.168.0.0/24 [any] 0.0.0.0/0 [any] »,

- Le sens du tunnel : « out ipsec »,

- Les adresses IP des passerelles IPsec : « esp/tunnel/adresse locale – adresse distante »,

- L’ID de l’Association de Sécurité (SA) : « unique#16385 ».

Commande showSAD

La commande showSAD liste les informations de sécurité des SA (Security Associations – Associations de Sécurité) établies sur une passerelle IPsec. Ces informations ne sont disponibles que lorsque des tunnels sont établis.

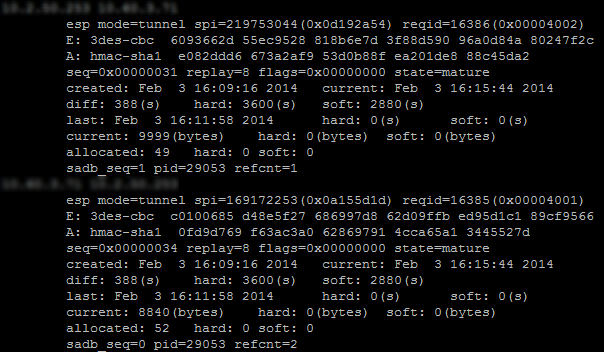

Dans le cas N°2 de ce didacticiel (trafic total via tunnel IPsec), cette commande passée sur le Firewall Spoke A retourne le résultat suivant :

On y retrouve notamment les informations suivantes :

- Adresse IP de la passerelle émettrice – Adresse IP de la passerelle réceptrice.

- Le SPI (Security Parameter Index) : « spi=169172253 (0x0a155d1d) ». Le SPI est identifié en fonction du sens de la SA affichée. Ainsi, pour une SA décrite dans le sens IP distante – IP locale, le SPI indiqué est le SPI entrant. Il permet alors d’identifier des flux entrants,

- La méthode de chiffrement utilisée : « E : 3des-cbd »,

- La méthode d’authentification utilisée : « A: hmac-sha1 »,

- L’état du tunnel : « state=mature ». Cet état peut être mature (le tunnel est correctement établi : la SA est disponible et utilisable), larval (la SA est en cours de négociation) ou dying (la SA est arrivée au terme de sa durée de vie et sera renégociée lorsque du trafic le nécessitera).

- La date/heure d’établissement du tunnel et la date/heure courantes,

- Le nombre d’octets échangés. current : 8840 (bytes).

Résolution d’incidents – Erreurs communes

- Si vous avez opté pour l’authentification par certificats, reportez-vous à la section « Résolution d’incidents – Erreurs communes » du didacticiel « Mise en œuvre d’un VPN IPsec – Authentification par certificats ».

- Si vous avez opté pour l’authentification par clé prépartagée, reportez-vous à la section « Résolution d’incidents – Erreurs communes » du didacticiel « Mise en œuvre d’un VPN IPsec – Authentification par clé prépartagée ».