Configurer le firewall

Sur le firewall de l'entreprise, il est nécessaire de :

La création de cette connexion VPN IPsec site à site nécessite à minima cinq objets réseau :

- Le réseau local du site principal : Private_Net_Main_Siten

- L’adresse publique du Firewall principal : Pub_Main_FW,

- Le réseau local du site distant : Private_Net_Remote_Site,

- L’adresse publique du Firewall distant : Pub_Remote_FW,

- Le serveur intranet à joindre sur le site principal : Intranet_Server.

Ces objets peuvent être définis via le menu : Configuration > Objets > Objets réseau.

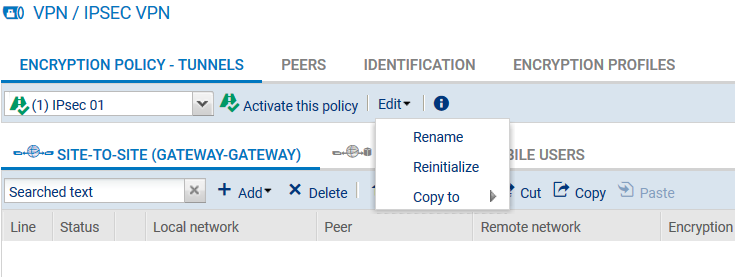

- Cliquez sur Configuration > VPN > VPN IPsec.

- Choisissez la politique de chiffrement que vous souhaitez configurer.

Vous avez la possibilité de la renommer en cliquant sur le bouton Éditer.

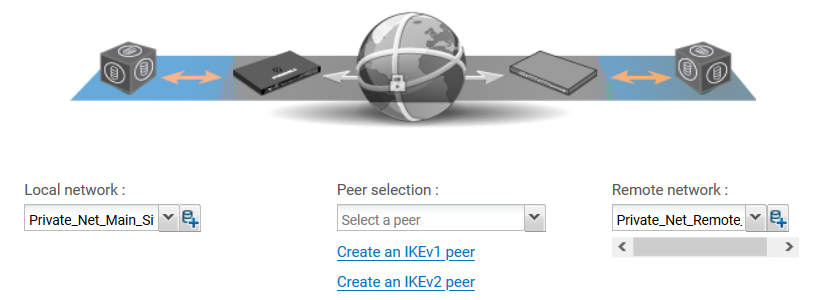

- Cliquez sur Ajouter > Tunnel site à site. Un assistant de création se lance automatiquement.

- Dans le champ Réseau local, sélectionnez votre objet Private_Net_Main_Site.

- Dans le champ Réseau distant, sélectionnez l’objet Private_Net_Remote_Site.

- Choisissez un correspondant.

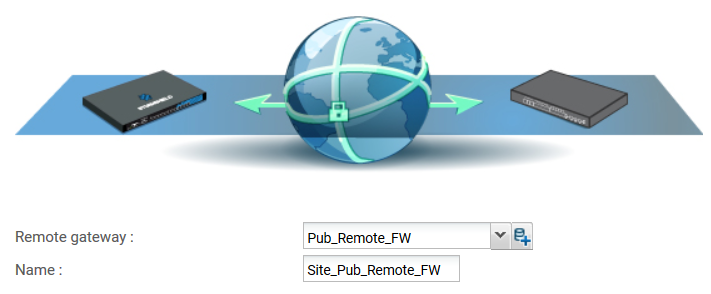

Si celui-ci n’existe pas encore, comme dans cet exemple, vous pouvez le créer en cliquant sur l’hyperlien Créer un correspondant (cette étape correspond aux paramètres pouvant être définis directement dans l’onglet Correspondant du menu Configuration > VPN > VPN IPsec), - L’assistant vous invite à sélectionner la passerelle distante: dans le cas présent, il s’agit de l’adresse publique du Firewall distant (objet Pub_Remote_FW). Par défaut, le nom du correspondant est créé en préfixant cet objet avec « Site_ » ; ce nom est personnalisable :

-

Sélectionnez la méthode d’authentification : Clé pré-partagée (PSK).

-

Dans les champs Clé pré-partagée (ASCII) et Confirmer, saisissez un mot de passe complexe qui sera échangé entre les deux sites afin d’établir le tunnel IPsec, puis validez.

Pour définir une clé pré-partagée suffisamment sécurisée :

- Respectez une longueur minimale de 8 caractères,

- Utilisez des majuscules, minuscules, chiffres et caractères spéciaux,

- Ne basez pas votre clé sur un mot du dictionnaire.

- L’assistant vous propose un résumé du correspondant que vous venez de créer.

- Cliquez sur Terminer pour fermer cette fenêtre.

- Cliquez à nouveau sur Terminer pour fermer l’assistant.

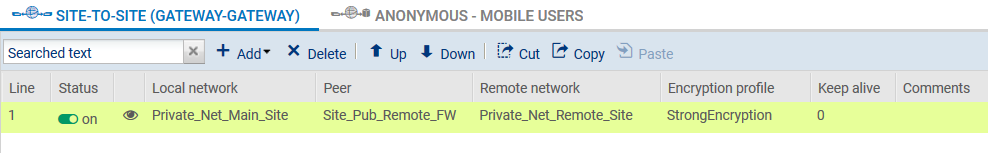

La définition du Tunnel IPsec est terminée sur le site principal et le tunnel est automatiquement activé (État à « on »). - Cliquez sur Activer cette politique.

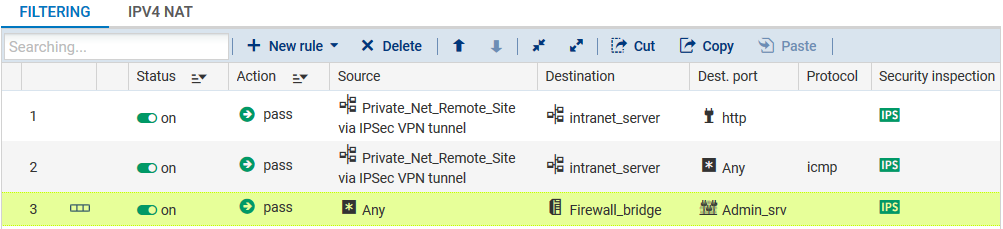

Le tunnel VPN est destiné à mettre en relation de manière sécurisée les deux sites distants, mais il n’a pas pour vocation de filtrer les flux entre ces deux entités. Des règles de filtrage doivent donc être mises en place afin :

- D’autoriser que les flux nécessaires entre des machines sources et destinations identifiées,

- D'optimiser les performances (ressources machines, bande passante de l’accès Internet) en évitant que des paquets inutiles ne déclenchent l’établissement d’un tunnel.

- Dans le menu Configuration > Politique de Sécurité > Filtrage et NAT, sélectionnez votre politique de filtrage.

- Dans l’onglet Filtrage, cliquez sur le menu Nouvelle règle > Règle standard.

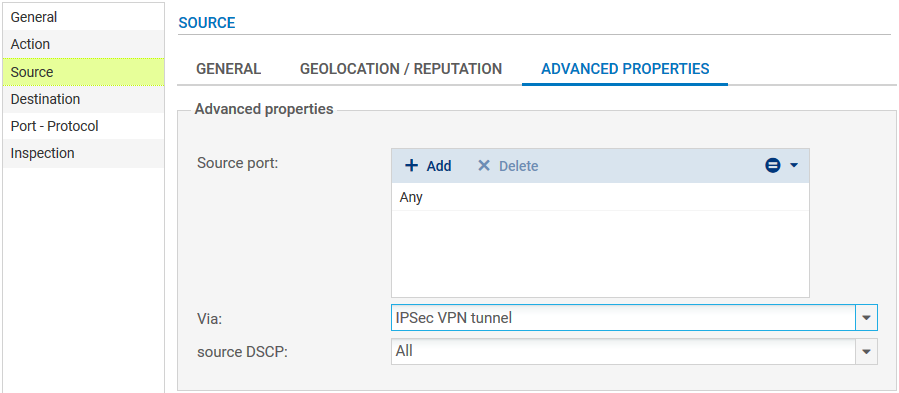

Pour une sécurité accrue, il est possible de créer une règle plus restrictive sur le firewall hébergeant le serveur intranet en précisant l’origine des paquets. Pour cela, lors de la sélection de la source du trafic, indiquez la valeur « Tunnel VPN IPsec » dans le champ Via (onglet Configuration avancée).

Dans le cas présenté, un poste client situé sur le réseau local du site distant doit pouvoir se connecter en HTTP au serveur intranet situé sur le réseau local du site principal (règle N°1). Vous pouvez également y ajouter temporairement, par exemple, le protocole ICMP afin de tester plus facilement l’établissement du tunnel (règle N°2). La règle de filtrage prend la forme suivante :

NOTE

Les fonctionnalités avancées des firewalls (utilisation de proxies, profils d’inspection de sécurité…) peuvent être mises en œuvre dans ces règles de filtrage.