Vérifier l’établissement du tunnel

Depuis un poste client situé sur chacun des sites distants, saisissez l’URL de votre site intranet dans un navigateur web. Par exemple : http://nom_site_intranet.

Si vous avez autorisé le protocole ICMP dans les règles de filtrage, vous pouvez également faire un PING depuis le poste vers le serveur intranet.

Vérification dans Stormshield Network Realtime Monitor

- Lancez Stormshield Network Real-Time Monitor.

- Connectez-vous au Firewall du site principal par le biais du logiciel.

- Cliquez sur le module Traces > VPN.

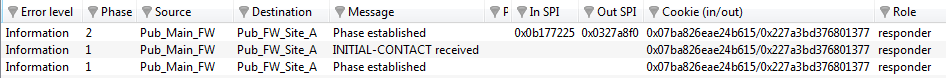

- Vérifiez que les phases 1 et 2 se sont correctement déroulées (messages « Phase established ») :

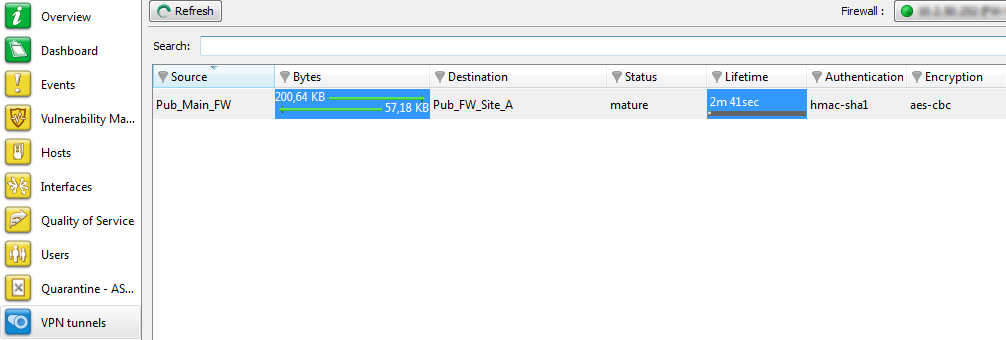

Dans le module Tunnels VPN, vous pouvez également visualiser le tunnel ainsi que la quantité de données échangées:

Si ce n’est pas le cas, vous pouvez consulter la section Résolution d’incidents – Erreurs communes ci-dessous.

Résolution d’incidents – Erreurs communes

Dans la suite de cette section, le Firewall du site distant est appelé « initiator », car il est à l’origine de l’établissement du tunnel pour l’exemple choisi. Le Firewall du site principal est quant à lui nommé « responder ».

Symptôme : Le tunnel entre les équipements est bien établi mais aucun trafic ne semble l’emprunter.

Solution : Vérifiez vos règles de filtrage. Vérifiez également le routage entre les hôtes (poste client, serveur intranet) et leur passerelle respective (routage statique ou passerelle par défaut).

Symptôme : Le tunnel ne s’établit pas.

- Aucun message n’apparaît dans le module Traces > VPN de Stormshield Network Realtime Monitor sur l’IPS-Firewall « initiator ».

- Aucun message n’apparaît dans le module Traces > VPN de Stormshield Network Realtime Monitor sur l’IPS-Firewall « responder ».

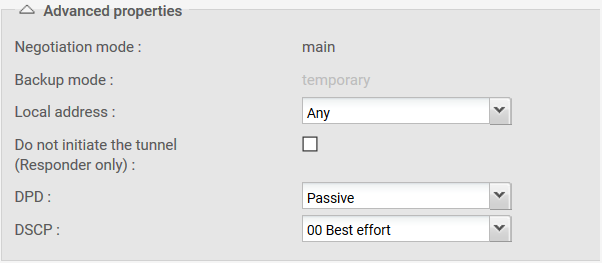

Solution: Vérifiez le routage entre les hôtes (poste client, serveur intranet) et leur passerelle respective (routage statique ou passerelle par défaut). Vérifiez vos règles de filtrage sur l’« initiator ». Vérifiez également que le tunnel de l’ « initiator » n’est pas en mode « responder only » (onglet Correspondants du menu Configuration > VPN > VPN IPsec).

Symptôme: Le tunnel ne s’établit pas.

- Un message « Negotiation failed due to timeout » en phase 1 est présent dans le module Traces > VPN de Stormshield Network Real-Time Monitor sur le Firewall « initiator ».

- Aucun message n’est présent dans le module Traces > VPN de Stormshield Network Real-Time Monitor sur le Firewall « responder ».

Solution: La passerelle IPsec distante (« responder ») ne répond pas aux requêtes. Vérifiez que la politique VPN IPsec est activée sur le Firewall « responder ». Vérifiez que les objets correspondant aux extrémités de tunnel soient renseignés avec les bonnes adresses IP.

Symptôme: Le tunnel ne s’établit pas.

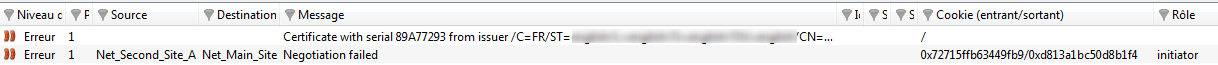

- Les messages « Negociation failed » et « Certificate with serial XXX from issuer YYY: unable to get local issuer certificate » (en phase 1) sont présents dans le module Traces > VPN de Stormshield Network Real-Time Monitor sur le Firewall « responder »:

Solution: le Firewall « responder » ne peut vérifier la validité du certificat du Firewall « initiator ». Vérifiez que vous avez bien défini la CA comme autorité de confiance sur le « responder » (onglet Identification du menu Configuration > VPN > VPN IPsec).

Symptôme: Le tunnel ne s’établit pas.

- Les messages « Negociation failed » et « Certificate with serial XXX from issuer YYY: unable to get local issuer certificate » (en phase 1) sont présents dans le module Traces > VPN de Stormshield Network Real-Time Monitor sur le Firewall « initiator »:

Solution: le Firewall « initiator » ne peut vérifier la validité du certificat du Firewall « responder ». Vérifiez que vous avez bien défini la CA comme autorité de confiance sur l’ « initiator » (onglet Identification du menu Configuration > VPN > VPN IPsec).