Autoriser sur le firewall virtuel SNS EVA les flux depuis et vers le serveur virtuel

Maintenant que le firewall et le serveur virtuel sont déployés, vous devez autoriser dans la politique de filtrage du firewall les flux depuis et vers le serveur virtuel.

Les manipulations de ce chapitre sont à réaliser en étant connecté à l'interface d'administration du firewall à l'adresse : https://adresse_ip_publique_firewall/admin.

Créer les objets réseau nécessaires

-

Rendez-vous dans Configuration > Objets > Réseau.

-

Cliquez sur Ajouter.

-

Sélectionnez le type d'objet souhaité à gauche.

-

Définissez un nom à l'objet.

-

Complétez les informations selon la configuration requise.

-

Cliquez sur Créer.

Dans l'exemple, nous ajoutons les objets suivants :

| Type de l'objet | Nom de l'objet | Informations de l'objet |

| Réseau | Private_Net | Adresse IPv4 : 192.168.1.0/24 |

| Réseau | Public_Net | Adresse IPv4 : 192.168.0.0/24 |

| Machine | Web_Documentation_Server | Adresse IPv4 : 192.168.1.4 |

| Port | sshwebsrv | Port / Protocole : 222/TCP |

Configurer la politique de filtrage et NAT

La politique de filtrage et NAT regroupe un ensemble de règles de filtrage et de règles de NAT. Par défaut, le firewall utilise la politique (9) Azure Default qui permet à un administrateur du firewall d'accéder à l'interface d'administration et de bloquer toutes les autres connexions.

Lors de la configuration de la politique de filtrage et NAT de votre firewall :

-

Sauvegardez à tout moment les modifications en cours en cliquant sur Appliquer,

-

Veillez à ne pas activer une politique de filtrage et NAT incomplète ou incorrecte qui pourrait rendre inaccessible l'interface d'administration de votre firewall,

-

Gardez en mémoire que le firewall est bloquant : tout flux non explicitement décrit dans la politique est rejeté sans journalisation, même si cette règle n'apparaît pas.

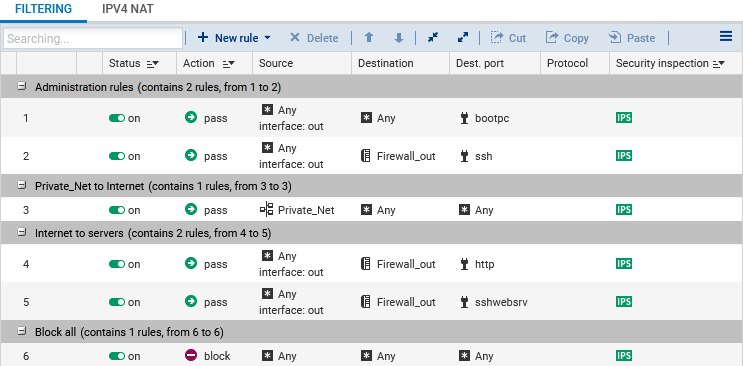

Configurer la politique de filtrage

La configuration s'effectue dans Configuration > Politique de sécurité > Filtrage et NAT, onglet Filtrage. Nous ajoutons trois règles afin de répondre aux besoins suivants :

-

Autoriser les machines hébergées sur le réseau privé à accéder à l'ensemble des machines.

-

Autoriser toutes les machines à se connecter sur le serveur virtuel en HTTP.

-

Autoriser toutes les machines à se connecter sur le serveur virtuel en SSH.

ASTUCE

Ajoutez des séparateurs dans votre politique de filtrage afin d'optimiser son organisation.

Pour ajouter vos règles :

- Cliquez sur Nouvelle règle > Règle simple.

-

Double-cliquez sur le numéro de la règle pour ouvrir sa fenêtre d'édition.

-

Dans l'onglet Général, champ État, sélectionnez On.

-

Configurez la règle selon vos besoins en naviguant dans les onglets sur la gauche.

-

Cliquez sur OK.

Placez ces règles au-dessus de la règle de blocage avec les boutons Monter et Descendre.

Dans notre exemple, nous ajoutons les règles suivantes :

| Action | Source | Destination | Port dest. | Inspection de sécurité |

| passer | Private_Net | Any | Any | IPS |

| passer | Any, via l'interface out | Firewall_out | http | IPS |

| passer | Any, via l'interface out | Firewall_out | sshwebsrv | IPS |

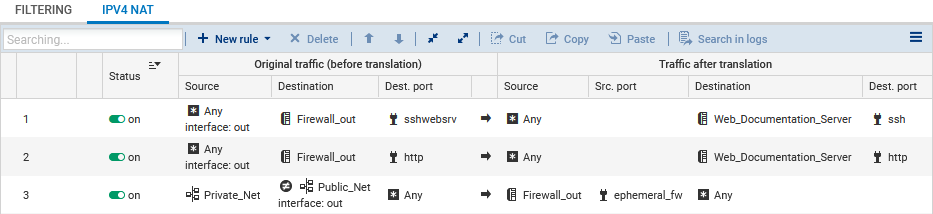

Configurer la politique de NAT

La configuration s'effectue dans Configuration > Politique de sécurité > Filtrage et NAT, onglet NAT. Nous ajoutons trois règles afin de répondre aux besoins suivants :

-

Transférer les flux SSH adressés à l'interface publique du firewall vers le serveur web.

-

Transférer les flux HTTP adressés à l'interface publique du firewall vers le serveur web.

-

Transférer les flux issus des machines de la DMZ vers celles situées au-delà du firewall.

Pour ajouter vos règles :

- Cliquez sur Nouvelle règle > Règle simple.

-

Double-cliquez sur le numéro de la règle pour ouvrir sa fenêtre d'édition.

-

Dans l'onglet Général, champ État, sélectionnez On.

-

Configurez la règle selon vos besoins en naviguant dans les onglets sur la gauche.

-

Cliquez sur OK.

Dans notre exemple, nous ajoutons les règles suivantes :

| Trafic original (avant translation) | Trafic après translation | |||||

| Source | Destination | Port dest. | Source | Port src. | Destination | Port dest. |

| Any, via l'interface out |

Firewall_out | sshwebsrv | Any | Web_Documentation_Server | ssh | |

| Any, via l'interface out | Firewall_out | http | Any | Web_Documentation_Server | http | |

| Private_Net |

Différent de Public_Net, via l'interface out |

Any | Firewall_out | ephemeral_fw | Any | |