Consulter les logs

Vous pouvez consulter les logs dans l'interface Web d'administration ou directement dans les fichiers stockés sur le disque ou la carte SD. Si les logs sont envoyés vers un serveur Syslog ou via un collecteur IPFIX, vous pouvez aussi les consulter par ce biais-là.

Dans un contexte Haute disponibilité (HA), les logs ne sont pas répliqués sur tous les noeuds. C'est le firewall actif qui écrit les logs sur son disque dur. Si le firewall devient passif, l'autre firewall actif reprend à son tour l'écriture des logs. Par conséquent, aucun des firewalls du cluster ne contient la totalité des logs, et l'interface web d'administration n'affiche que les logs se trouvant sur le firewall auquel elle est connectée. Pour consulter plus facilement tous les logs dans un contexte HA, envoyez-les vers un serveur Syslog.

Pour appliquer le Règlement Général sur la Protection des Données (RGPD), l’accès aux logs des firewalls a été restreint par défaut pour tous les administrateurs. Le super administrateur admin peut accéder facilement aux logs complets mais les autres administrateurs doivent demander un code d’accès temporaire. Chaque demande d'accès aux logs complets produit un log. Pour plus d'informations, reportez-vous à la note technique Se conformer aux règlements sur les données personnelles.

- Dans la partie supérieure de l'interface Web d'administration, cliquez sur l'onglet Monitoring.

- Dans le menu de gauche, choisissez Logs-Journaux d'audit.

- Pour afficher tous les logs, cliquez sur Tous les journaux. Sinon, choisissez la vue à consulter.

Les logs sont affichés dans l'ordre chronologique, le premier étant le plus récent. Par défaut seuls les logs de l'heure précédente sont affichés, mais vous pouvez modifier la plage horaire en cliquant sur la liste déroulante. - Cliquez sur Actions > Afficher tous les éléments si vous souhaitez afficher toutes les colonnes disponibles.

- Pour filtrer les logs, saisissez du texte dans le champ Rechercher ou cliquez sur Recherche avancée, puis Ajouter un critère, pour combiner différents critères de recherche.

Pour plus d'informations sur l'affichage des logs ou la recherche, reportez-vous aux sections Les vues et Les interactions du Manuel utilisateur.

- Connectez-vous au firewall en SSH pour consulter les journaux stockés dans le répertoire /log. Ceux-ci sont constitués des fichiers suivants :

| l_alarm | Événements liés aux fonctions de prévention d'intrusion (IPS) et ceux tracés avec le niveau d'alarme mineure ou majeure de la politique de filtrage. |

| l_auth | Événements liés à l’authentification des utilisateurs sur le firewall. |

| l_connection | Événements liés aux connexions TCP/UDP autorisées vers/depuis le firewall, non traités par un plugin applicatif. Le log est écrit à la fin de la connexion. |

| l_count | Statistiques concernant le nombre d'exécutions d'une règle. La génération de ces logs n'est pas activée par défaut. Pour plus d'informations, voir Ajouter des logs sur les règles de filtrage. |

| l_date | Événements liés aux changements d’heure du firewall. |

| l_dmrouting | Événements liés au service de routage dynamique multicast : trafic, abonnement / désabonnement de récepteur... |

| l_filter | Événements liés aux règles de filtrages et/ou de NAT. La génération de ces logs n'est pas activée par défaut. Pour plus d'informations, voir Ajouter des logs sur les règles de filtrage. |

| l_filterstat | Statistiques concernant l’utilisation du firewall et de ses ressources. |

| l_ftp | Événements liés aux connexions traversant le proxy FTP. |

| l_monitor | Statistiques pour la création de graphes de performances et rapports de sécurité (Interface Web d'administration). |

| l_plugin | Événements liés aux traitements effectués par les plugins applicatifs (FTP, SIP, etc.). |

| l_pop3 | Événements liés aux connexions traversant le proxy POP3. |

| l_pvm | Événements liés à l'option Stormshield Network Vulnerability Manager. |

| l_routing | Événements liés au service de routage : changement de routes dynamiques, d'états d'adjacence... |

| l_sandboxing | Événements liés à l'analyse sandboxing des fichiers lorsque cette option a été souscrite et activée. |

| l_server | Événements liés à l’administration du firewall. |

| l_smtp | Événements liés aux connexions traversant le proxy SMTP. |

| l_ssl | Événements liés aux connexions traversant le proxy SSL. |

| l_system | Événements liés directement au système (arrêt/redémarrage du firewall, erreur système, fonctionnement des services...). |

| l_vpn | Événements liés à la phase de négociation d'un tunnel VPN IPsec. |

| l_web | Événements liés aux connexions traversant le proxy HTTP. |

| l_xvpn | Événements liés à l’établissement de VPN SSL (mode tunnel ou portail). |

| l_routerstat | Statistiques liées aux objets routeur (SD-WAN). |

Pour plus d'informations sur les différents champs contenus dans ces fichiers, reportez-vous à la section Comprendre les journaux d'audit.

Dès qu’un fichier journal atteint une taille supérieure à 20 Mo, il est clôturé au profit d’un nouveau. Il est toujours consultable dans le répertoire /log sous un nouveau nom. Le nombre de fichiers journaux conservés pour chaque catégorie de logs dépend de l'espace disque attribué à cette catégorie de journaux (module Configuration > Notifications > Traces - Syslog - IPFIX > onglet Stockage Local).

EXEMPLE

Un espace de stockage de 3,2 Go pour la catégorie de journaux VPN IPsec autorise une rétention de 160 fichiers journaux IPsec (20 Mo * 160 = 3.2 Go).

Nom des archives

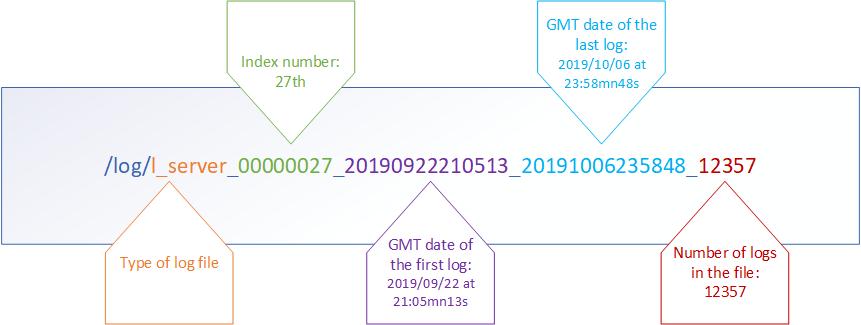

Le nom des fichiers journaux clôturés respecte la structure suivante :

- Type de fichier journal concerné (Exemple : l_filter, l_alarm…),

- Numéro d’indexation sur 8 chiffres (commence à 0),

- Date de création : date GMT du premier log contenu dans le fichier,

- Date de clôture : date GMT du dernier log contenu dans le fichier,

- Nombre de traces stockées dans le fichier.

Exemple :

L’indexation des fichiers (gérée de manière incrémentale et commençant à 0) permet de ne pas se baser uniquement sur leur date de création ou de clôture, car ces dernières peuvent être faussées par un changement d'heure du firewall.

Gestion du stockage des logs

Par défaut, en cas de saturation de l'espace de stockage dédié à un type de logs, le fichier archive le plus ancien est effacé pour libérer de l'espace.

Deux autres comportements sont disponibles, que vous pouvez activer pour chaque type de fichier journal à l'aide des commandes CLI / Serverd CONFIG LOG :

- La génération des logs s'interrompt lorsque l'espace dédié est plein,

- Le firewall s'éteint lorsque l'espace dédié est plein.

Pour plus d'informations concernant la syntaxe de ces commandes, veuillez vous référer au Guide de référence des commandes CLI / Serverd.