IMPORTANT

Les versions SNS 3.x ne sont plus maintenues depuis le 1er juillet 2024.

Nous vous recommandons de mettre à jour vos firewalls SNS vers une version maintenue afin d’assurer la protection de votre infrastructure.

Configurer le firewall pour autoriser les flux depuis et vers le serveur

Récupérer l'adresse IP publique de l'EVA

Depuis l'accueil du portail :

- Cliquez sur Groupe de ressources.

- Sélectionnez le groupe de ressources de l'EVA (SNS-Documentation dans l'exemple).

- Cliquez sur l'entrée Adresse IP publique (sns-gateway-public-ip dans l'exemple).

- Notez l'adresse IP publique qui lui a été attribuée.

- De la même manière, notez l'adresse IP privée attribuée au serveur Web-Documentation-Server (192.168.1.4 dans l'exemple).

Configurer le firewall pour autoriser les flux entre Internet et le serveur Web

- Dans un navigateur Web, connectez-vous à l'interface d'administration du firewall disponible à l'URI https://adresse_ip_publique_firewall/admin.

- Authentifiez-vous à l'aide du compte admin et du mot de passe défini lors de la création de l'EVA.

-

N'oubliez pas d'installer votre kit d'activation le plus rapidement possible afin de bénéficier de l'ensemble des fonctionnalités souscrites auprès de votre distributeur Stormshield (voir le Guide d'installation EVA : Télécharger le kit d'activation et Activer le firewall virtuel).

Créer les objets réseaux nécessaires

Au sein du module Objets > Objets réseaux créez :

- Deux objets de type réseau. Dans l'exemple : Private_Net (192.168.1.0/24) et Public_Net (192.168.0.0/24).

- Un objet de type machine correspondant au serveur Web (dans l'exemple : Web_Documentation_Server - 192.168.1.4).

- Un objet de type port pour le port SSH personnalisé (dans l'exemple : sshwebsrv - 222/TCP).

Créer les règles de filtrage et mettre à jour la politique de sécurité

- Dans l'onglet Filtrage du module Politique de sécurité > Filtrage et NAT, sélectionnez la politique de filtrage créée par défaut ((9) Azure default.

- Créez une règle autorisant les machines hébergées sur le réseau privé à accéder à l'ensemble des machines en utilisant les valeurs suivantes :

- Action : passe,

- Source : l'objet Private_Net,

- Destination : l'objet Any,

- Port de destination : l'objet Any,

- Inspection de sécurité : IPS.

- Créez une règle autorisant toutes les machines à se connecter sur votre serveur Web en HTTP et SSH :

- Action : passer,

- Source : l'objet Any via l'interface d'entrée out,

- Destination : l'objet Firewall_out,

- Port de destination : les objets http et sshwebsrv,

- Inspection de sécurité : IPS.

- A l'aide des boutons Monter et Descendre, placez ces deux règles au dessus de la règle de blocage. Vous pouvez également ajouter des séparateurs de règles afin d'organiser votre politique de filtrage.

La politique de filtrage prend donc la forme suivante :

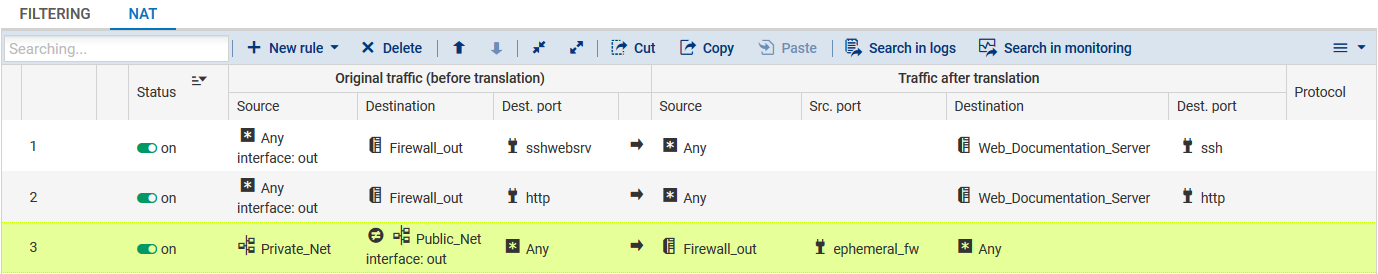

Créer les règles de translation d'adresse (NAT)

- Dans l'onglet NAT, créez une règle transférant les flux SSH adressés à l'interface publique du firewall vers le serveur web :

Trafic original (avant translation)

- Source : l'objet Any via l'interface entrante out.

- Destination : l'objet Firewall_out.

- Port de destination : l'objet sshwebsrv.

Trafic après translation

- Source : l'objet Any.

- Destination : l'objet Web-Documentation-Server.

- Port de destination : l'objet ssh.

- Créez la règle transférant les flux HTTP adressés à l'interface publique du firewall vers le serveur web :

Trafic original (avant translation)

- Source : l'objet Any via l'interface out.

- Destination : l'objet Firewall_out.

- Port de destination : l'objet http.

Trafic après translation

- Source : l'objet Any.

- Destination : l'objet Web-Documentation-Server.

- Port de destination : l'objet http.

- Créez la règle transférant les flux issus des machines de la DMZ vers les machines situées au delà du firewall :

Trafic original (avant translation) :

- Source : l'objet Private_Net.

- Destination : tout ce qui est différent (symbôle

) de l'objet Public_Net et sort par l'interface out.

) de l'objet Public_Net et sort par l'interface out. - Port de destination : l'objet Any.

Trafic après translation :

- Source : l'objet Firewall_out.

- Port source : l'objet ephemeral_fw.

- Destination : l'objet Any.

La politique de translation d'adresses prend donc la forme suivante :

- Activez la politique de sécurité modifiée en cliquant sur le bouton Sauvegarder et activer.