SN Vulnerability Manager (SNVM)

Présentation

Stormshield Network Vulnerability Manager (aussi désigné par « Management de vulnérabilités ») est un module qui permet à l'administrateur réseau de collecter en temps réel des informations et de les analyser afin de découvrir d'éventuelles vulnérabilités susceptibles de compromettre son réseau. Il permet, entre autres, de remonter les alertes venant du moteur de prévention d’intrusion et de maintenir ainsi une politique de sécurité optimale.

Stormshield Network Vulnerability Manager collecte et archive les informations liées, notamment, au système d'exploitation, aux divers services activés ainsi qu'aux différentes applications installées. Cette collecte permet la création de notices descriptives des éléments du réseau.

Stormshield Network Vulnerability Manager a pour objectifs :

- De configurer la politique de sécurité de votre réseau d'entreprise.

- D'analyser l'état de risque.

- D'optimiser le niveau de sécurité.

- De reporter les évènements de sécurité.

Le procédé est le suivant :

1 Le moteur de prévention d'intrusion de Stormshield Network (ASQ) extrait en temps réel des données à l'aide de protocoles réseaux qu'il connaît.

2 Stormshield Network Vulnerability Manager combine et pondère ces données.

3 La vulnérabilité trouvée peut ensuite être traitée grâce à des bases de données indexées dynamiquement. Une fois ces informations collectées, elles sont exploitées dans le Monitor afin de pouvoir corriger les failles sur le réseau, détecter des logiciels interdits par la politique de sécurité, ou obtenir en temps réel le véritable risque lié à une attaque.

4 La fiche d'informations est alors complétée.

5 Une ou plusieurs solutions peuvent être alors envisagées.

Exemple

Une entreprise possède un site Web public qu'elle met à jour 2 fois par mois en utilisant le protocole FTP. A une date et heure précises, une vulnérabilité qui affecte les serveurs FTP est remontée et est donc intégrée immédiatement dans le Monitor, ce qui permet sa détection par l'administrateur réseau de manière quasi-simultanée.

Cette vulnérabilité est représentée par une ligne qui indique le nombre de machines affectées et s'il y a une solution ou non.

En déployant cette ligne, le détail des machines concernées s'affiche ainsi que le service touché par la vulnérabilité. Une aide, constituée entre autres de liens, peut être proposée pour corriger la faille détectée.

Une fois que l'administrateur réseau a pris connaissance de la vulnérabilité, il peut à tout moment corriger la vulnérabilité, mettre en quarantaine la/les machine(s) affectée(s) et générer un rapport.

En cliquant sur le menu Management de vulnérabilités de l’arborescence à gauche, l’écran d’analyse se décompose de la manière suivante :

- Un onglet Vulnérabilités.

- Un onglet Applications.

- Un onglet Informations.

Onglet « Vulnérabilités »

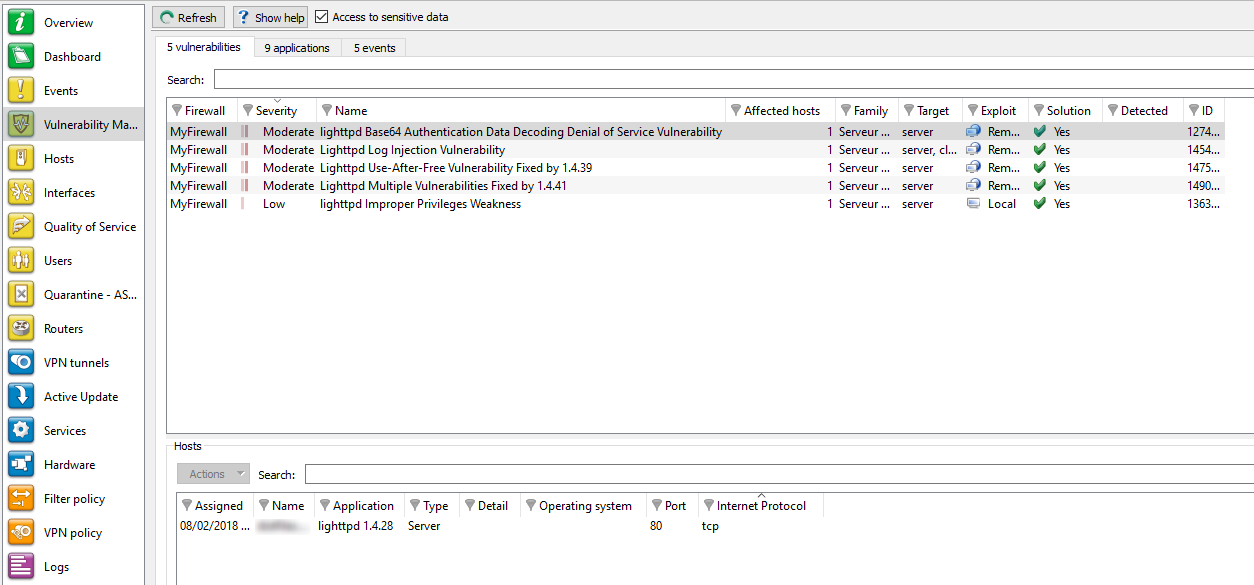

Figure 31 : Management de vulnérabilités

L’écran se compose de 3 vues :

- Une vue qui liste les vulnérabilités.

- Une vue qui liste des machines affectées par cette vulnérabilité.

- Une vue d’aide masquée que vous pouvez débloquer en cliquant sur le bouton « Afficher l’aide » (en haut à gauche de l’écran). Cela vous permet de solutionner la vulnérabilité sélectionnée si cette solution existe.

Vue « Vulnérabilité(s) »

Cette vue permet de visualiser toutes les vulnérabilités détectées par le firewall. Une ligne représente une vulnérabilité.

REMARQUE

Le nombre de vulnérabilités est affiché dans le libellé de l’onglet.

Les données de la vue « vulnérabilité » sont les suivantes :

Firewall | Numéro de série du firewall ou nom (si connu) à l’origine de la vulnérabilité. |

Sévérité | Indication du niveau de sévérité de la/les machine(s) concernée(s) par la vulnérabilité. Il existe 4 niveaux de sévérité : Faible, Modéré, Elevé, Critique. |

Nom | Indication du nom de la vulnérabilité. |

Machines concernées | Nombre de machines affectées par la vulnérabilité. |

Famille | Famille à laquelle est attachée la vulnérabilité. |

Cible | Les 2 cibles sont : client et serveur. |

Exploit | L’accès peut s’effectuer en local ou à distance (par le réseau). Il permet d'exploiter la vulnérabilité. |

Solution | Indique si oui ou non il y a une solution proposée. |

Découvert | Date de découverte de la vulnérabilité. AVERTISSEMENT Il s’agit de la date de découverte de la vulnérabilité et non pas de la date à laquelle cette vulnérabilité se trouve sur le réseau. |

Id | Permet d'identifier la vulnérabilité de manière unique. |

Vue « Machines »

Cette vue permet de visualiser toutes les vulnérabilités pour une machine donnée. Une ligne représente une machine.

Les données de la vue « Machines » sont les suivantes :

Affecté | Date d’affectation de la machine. |

Nom | Nom de la machine affectée par l’attaque (s’il existe). |

Adresse | Adresse IP de la machine affectée par l’attaque. |

Application | Nom et version de l’application (si disponible). |

Type | Type d’application (Client/Serveur/Système d’exploitation). |

Détail | Nom du service susceptible d’être affecté par la vulnérabilité. |

Système d’exploitation | Système d’exploitation de la machine vulnérable. |

Port | N° de port sur lequel a été détectée la vulnérabilité. |

Protocole Internet | Nom du protocole utilisé. |

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Voir la machine,

- Ajouter la machine à la base Objets.

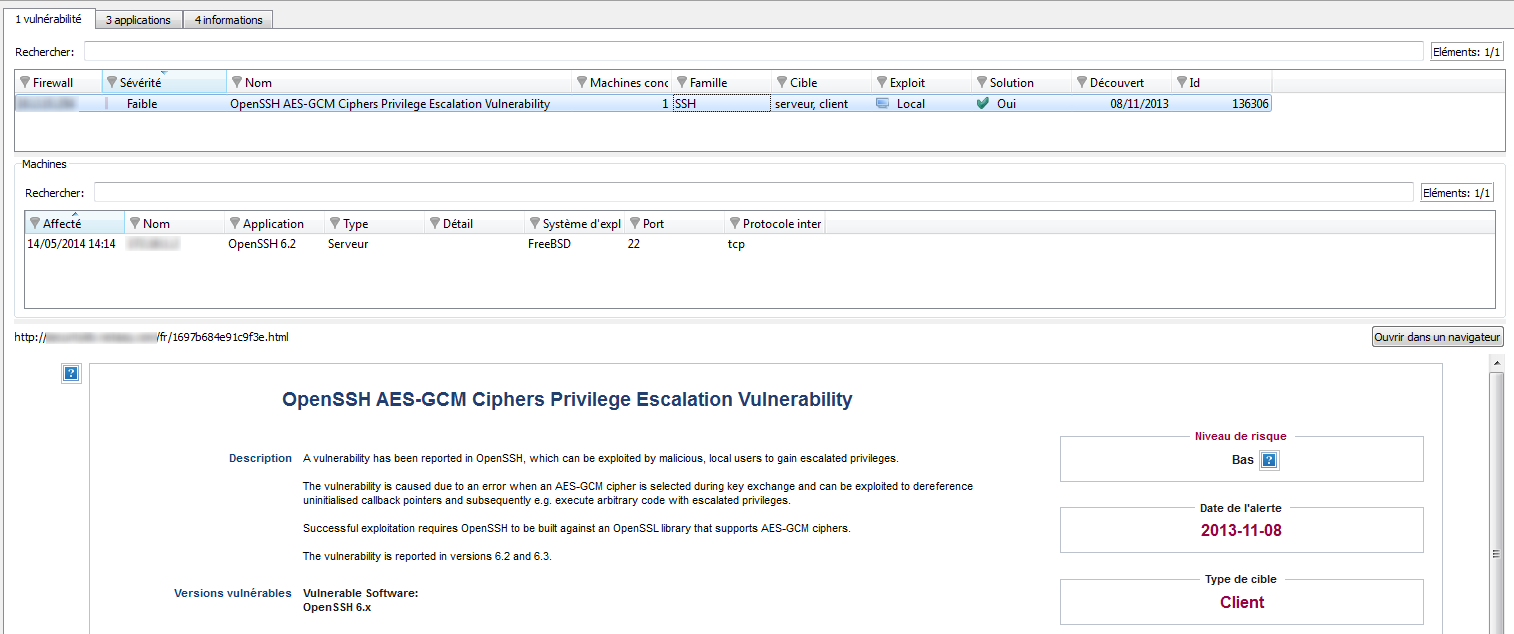

Zone d’aide

La zone d’aide permet de donner des détails supplémentaires concernant l’attaque. L’administrateur peut ainsi corriger la vulnérabilité.

Pour afficher ou masquer la zone d'aide associée à une ligne de vulnérabilité, cliquez sur le bouton Afficher l'aide.

Cette aide se caractérise par une fiche descriptive contenant des explications, des liens vers le site de l'éditeur ou vers des correctifs.

Figure 32 : Aide

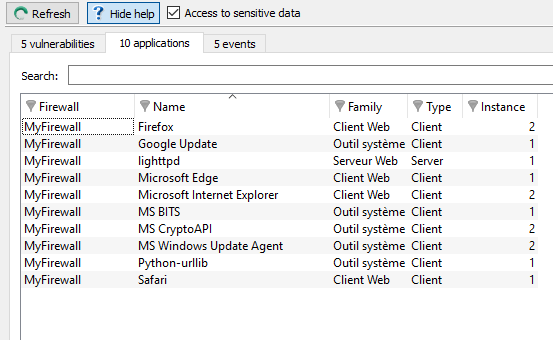

Onglet « Applications »

Figure 33 : Management de vulnérabilités – Applications

L’onglet Applications vous donne des informations au sujet des applications détectées au sein d’une entreprise.

Deux types d’applications peuvent être détectés :

- Les produits : sont des applications clientes installées sur une machine (exemple : Firefox 1.5).

- Les services : sont des applications serveurs attachées à un port (exemple : OpenSSH 3.5).

A partir des informations détectées par le moteur de prévention d'intrusion, Stormshield Network VULNERABILITY MANAGER remonte des informations sur les applications détectées. La conception de cette fonctionnalité autorise le regroupement des applications par famille. En couplant ces informations avec la base de vulnérabilités, Stormshield Network VULNERABILITY MANAGER propose également les failles probables de sécurité liées à ces applications.

Cet onglet offre des fonctionnalités de filtrage, d’affichage optionnel de colonnes, de redimensionnement lié a contenu et de copie de données dans le presse-papier. Il affiche les informations sur les applications détectées au travers des colonnes visibles dans l’écran ci-dessous :

L’écran se compose de 2 vues :

- Une vue qui liste les applications.

- Une vue détaillée qui liste les machines.

Vue « Application(s) »

Cette vue permet de visualiser toutes les applications détectées par le firewall. Une ligne représente une application.

REMARQUE

Le nombre d’applications est affiché dans le libellé de l’onglet.

L’onglet Applications affiche les données suivantes :

Firewall | Numéro de série du firewall ou nom (si connu). |

Nom | Nom du logiciel. La version n’est pas spécifiée excepté pour les systèmes d’exploitation. |

Famille | Famille logicielle de l’application (exemple : «client Web»). |

Type | Type de logiciel (Client : le logiciel ne propose pas de service – Serveur : le logiciel propose un service – Système d’exploitation). |

Instance | Nombre de logiciels détectés dans les réseaux supervisés. Pour un serveur, celui-ci peut proposer le même service sur plusieurs ports. Exemple : un serveur http Apache qui propose ses services sur le port 80 et le port 8080 (proxy web) apparaîtra deux fois. |

Vue « Machines »

Cette vue permet de visualiser toutes les applications pour une machine donnée. Une ligne représente une machine.

Les données de la vue « Machines » sont les suivantes :

Nom | Nom de la machine. |

Adresse IP | Adresse IP de la machine. |

Application | Nom du logiciel complété de sa version si disponible. |

Type | Type de logiciel (Client : le logiciel ne propose pas de service – Serveur : le logiciel propose un service – Système d’exploitation). |

Système d’exploitation | Système d’exploitation de la machine. |

Port | Port utilisé par le logiciel (s’il en utilise). |

Protocole | Protocole Internet du logiciel (s’il en utilise). |

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Voir la machine,

- Ajouter la machine à la base Objets.

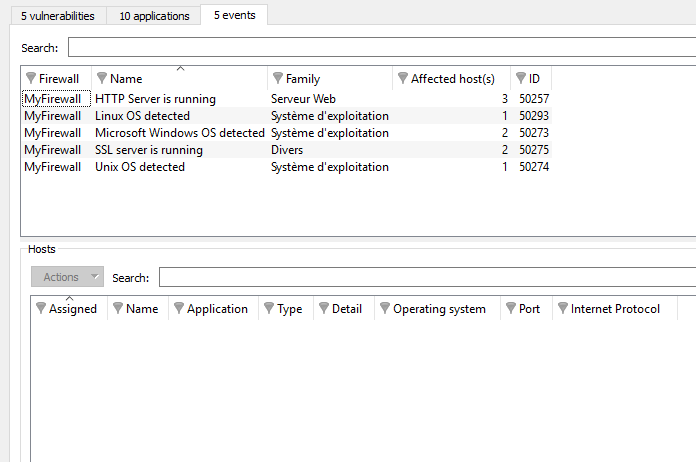

Onglet « Evénements»

Figure 34 : Management de vulnérabilités-Evénements

L’onglet Information vous donne des informations au sujet de l’activité de votre réseau. Vous pouvez ainsi visualiser les programmes susceptibles de générer des attaques.

L’écran se compose de 3 vues :

- Une vue qui liste les programmes.

- Une vue qui liste les machines.

- Une vue d’aide.

Vue « Information(s) »

Cette vue permet de visualiser toutes les informations détectées par le firewall. Une ligne représente une information.

REMARQUE

Le nombre d’informations est affiché dans le libellé de l’onglet.

Les données de la vue « Information » sont les suivantes :

Firewall | Numéro de série du firewall ou nom (si connu). |

Nom | Nom de l'OS détecté ou d’un serveur (exemple : serveur SSH). |

Famille | Famille de machines.

Exemple SSH |

Machines concernées | Nombre de machines concernées. Ces machines sont identifiées dans la vue Machines de cet onglet. REMARQUE Le nombre de machines indiquées dans la colonne "Machines concernées" n'est pas nécessairement identique au nombre des éléments indiqués dans la zone "Machines" de cet écran. En effet, un même service peut utiliser plusieurs ports. Par exemple, le service thttpd_server_2.25b peut écouter 2 ports différents : ce qui augmente sensiblement le nombre d'éléments. |

Id | Identifiant. |

Vue « Machines »

Cette vue permet de visualiser tous les événements pour une machine donnée. Une ligne représente une machine.

Les données de la vue « Machines » sont les suivantes :

Affecté | Date et heure de l’événement. |

Nom | Nom de la machine. |

Adresse | Adresse IP de la machine. |

Application | Nom de l’application complété de sa version si disponible. |

Type | Type de logiciel (Client : le logiciel ne propose pas de service – Serveur : le logiciel propose un service – Système d’exploitation). |

Détail | Détail donné concernant le système d’exploitation. |

Système d’exploitation | Système d’exploitation de la machine. |

Port | Port utilisé par le logiciel (s’il en utilise). |

Protocole Internet | Protocole Internet du logiciel (s’il en utilise). |

Le bouton Actions permet de réaliser un certain nombre d’actions sur la ligne d’événement sélectionnée (pour plus d’informations, consultez la section Menu contextuel sur les lignes):

- Voir la machine,

- Ajouter la machine à la base Objets.

Zone d’aide

La zone d’aide permet de donner des détails supplémentaires concernant l’attaque. L’administrateur peut ainsi corriger la vulnérabilité.

Pour afficher ou masquer la zone d'aide associée à une ligne d’informations, cliquez sur le bouton Afficher l'aide.

Cette aide se caractérise par une fiche descriptive contenant des explications, des liens vers le site de l'éditeur ou vers des correctifs.

REMARQUE

Pour configurer le Management des vulnérabilités, référez-vous à la documentation utilisateur Stormshield Network Security.