Gérer les utilisateurs LDAP

Le serveur SMC peut être lié à un serveur LDAP pour autoriser des utilisateurs de l'entreprise à administrer un parc de firewalls.

Ce type d'authentification est prévu pour fonctionner avec un serveur LDAP de type Active Directory sur Microsoft Windows Server 2016, 2019 et 2022 ou OpenLDAP version 2.5 minimum.

La configuration de l'authentification via serveur LDAP s'effectue dans l'interface web d'administration de SMC.

Pour autoriser des administrateurs à se connecter au serveur SMC via un serveur LDAP, suivez les trois étapes suivantes expliquées plus en détails ci-dessous :

- Configurer la connexion au serveur LDAP,

- Tester la connexion au serveur,

- Autoriser des utilisateurs et définir leurs droits d'accès.

Pour configurer et activer la connexion à un serveur LDAP :

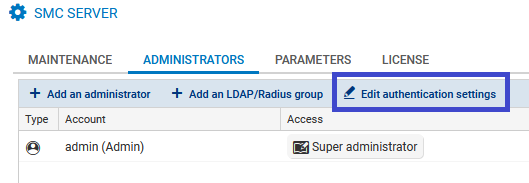

- Dans le menu Maintenance > Serveur SMC > Administrateurs, cliquez sur Modifier les paramètres de l'authentification.

- Dans l'onglet LDAP, cochez Authentification LDAP activée.

- Remplissez les champs suivants :

Champ Description Type de serveur Serveur de type Active Directory ou OpenLDAP Hôte Adresse IP ou FQDN du serveur LDAP principal.

S'il s'agit du FQDN du serveur, le service DNS doit être configuré au préalable.

Dans le cas où vous utilisez le protocole SSL avec vérification de l'identité de l'autorité de certification pour sécuriser la connexion au serveur LDAP, le nom de l'Hôte doit être identique au nom commun (CN) du certificat du serveur LDAP.

Hôte de secours Optionnel - Adresse IP ou FQDN du serveur LDAP de secours.

S'il s'agit du FQDN du serveur, le service DNS doit être configuré au préalable.

Seul ce paramètre est nécessaire pour le serveur LDAP de secours, les autres paramètres sont ceux du serveur principal.

Port Numéro de port pour accéder au serveur LDAP : par défaut port 636 si le SSL est activé, port 389 sinon Base DN Base DN permettant d'accéder au serveur LDAP, répondant au format suivant : dc=sub,dc=domain,dc=com. Avec un serveur OpenLDAP, la Base DN peut également porter sur un emplacement plus précis, par exemple une unité d'organisation : ou=unit,dc=domain,dc=com Identifiant

Ce champ s'affiche si le type de serveur est Active Directory. Identifiant de l'administrateur permettant de faire une requête au serveur LDAP Active Directory. Par exemple : Administrateur.

DN Administrateur Ce champ s'affiche si le type de serveur est OpenLDAP.

DN de l'administrateur (sans la base DN) permettant de faire une requête au serveur LDAP OpenLDAP. Par exemple : cn=admin.

Mot de passe Mot de passe permettant de se connecter au serveur LDAP Sécuriser avec SSL Si l'option est activée, la connexion au serveur LDAP est sécurisée via les protocoles SSL/TLS.

Lorsque le SSL est activé, le port par défaut est modifié en conséquence.

Si le SSL est activé, le serveur SMC ne vérifie pas par défaut l'autorité de certification ayant signé le certificat du serveur LDAP.Vérifier l'identité de la CA du serveur LDAP Cette option permet de vérifier l'autorité de certification ayant signé le certificat du serveur LDAP, lorsque le SSL est activé. Fournissez le certificat de l'autorité de certification dans le champ ci-dessous. Certificat Ce champ permet de transférer sur le serveur SMC le certificat de l'autorité de certification ayant signé le certificat utilisé par le serveur LDAP pour la connexion sécurisée via SSL.

NOTE

Tous les champs sont sensibles à la casse. Nous vous recommandons de bien vérifier la configuration de votre annuaire LDAP.

Pour tester la connexion au serveur LDAP, utilisez l'outil ldapsearch disponible en ligne de commande sur le serveur SMC.

Utilisez les paramètres suivants avec la commande ldapsearch afin de tester la connexion à un serveur LDAP et effectuer une recherche dans l'annuaire :

| Paramètre | Description |

|---|---|

| -H | Adresse IP ou FQDN du serveur LDAP, précédée de ldap:// suivi du numéro de port (par défaut le port 389 est utilisé). |

| -D |

Nom distinctif utilisé pour s'authentifier sur le serveur. Ce nom doit correspondre à une entrée spécifique de l'annuaire et doit être autorisé à faire des recherches dans l'annuaire. Il peut être aussi bien un administrateur qu'un utilisateur. Par défaut le format attendu est le suivant : CN=Administrator,DC=mydomain,DC=com Pour interroger un annuaire de type Active Directory, le format peut également être : Administrator@mydomain.com. |

| -W | Si renseigné, un mot de passe pour l'authentification sera demandé avant de lancer la recherche |

| -b | Branche de l'arbre LDAP à partir de laquelle vous souhaitez lancer la recherche. Pour rechercher dans l'annuaire entier, indiquez la base DN. Par exemple : DC=mydomain,DC=com. |

EXEMPLES

Pour Active Directory :

ldapsearch -H ldap://1.2.3.4:536 -D "Administrator@mydomain.com" -W -b "DC=mydomain,DC=com"

Pour OpenLDAP :

ldapsearch -H ldap://1.2.3.4:536 -D "cn=Administrator,dc=mydomain,dc=com" -W -b "dc=mydomain,dc=com"

Vous pouvez filtrer la recherche en ajoutant des attributs à la suite de la commande. Ajoutez par exemple l'attribut "member" pour afficher les membres des groupes.

EXEMPLE

ldapsearch -H ldap://1.2.3.4:536 -D "Administrator@mydomain.com" -W -b "CN=Users,DC=mydomain,DC=com" member

Pour autoriser un utilisateur LDAP à s'authentifier sur le serveur SMC, le super administrateur doit l'ajouter dans la liste des administrateurs dans l'interface web d'administration.

-

Dans le menu Maintenance > Serveur SMC > Administrateurs, cliquez sur Ajouter un administrateur.

-

Remplissez les champs obligatoires suivants :

-

Sélectionnez les droits d'accès. Pour plus d'informations, reportez-vous à la section Gérer les droits des administrateurs en tant que super administrateur et à la section Restreindre les droits d'accès des administrateurs de dossiers.

-

Décochez la case Cet administrateur peut utiliser l'authentification locale si vous ne souhaitez pas définir d'authentification locale pour l'utilisateur LDAP.

| Champ | Description |

|---|---|

| Identifiant |

Identifiant de l'utilisateur LDAP. Ce champ correspond à l'attribut sAMAccountName si le serveur LDAP est un ActiveDirectory et à l'attribut uid si le serveur LDAP est un OpenLDAP. Il est optionnel si le champ DN LDAP est rempli. |

| DN LDAP |

DN de l'utilisateur LDAP. Ce champ correspond aux attributs DistinguishedName et dn, quel que soit le serveur LDAP configuré. Il est optionnel si le champ Identifiant est rempli. |

| Nom |

Nom de l'utilisateur LDAP qui est affiché sur SMC. |

Les termes suivants sont réservés par SMC et donc inutilisables en tant qu'identifiant : root, daemon, bin, sys, sync, games, man, lp, mail, news, uucp, proxy, www-data, backup, list, irc, gnats, sshd, dhcpcd, messagebus, fwadmin-server, nobody.

NOTE

Les identifiants des utilisateurs authentifiés via l'annuaire LDAP ne doivent pas contenir d'espace pour se connecter au serveur SMC.

Les utilisateurs peuvent faire partie de groupes LDAP.

Par défaut SMC recherche des utilisateurs appartenant à un groupe à l'aide de l'attribut memberOf. Cet attribut est utilisé sur les annuaires de type Active Directory. Sur certains annuaires OpenLDAP, vous devez configurer cet attribut.

Vous pouvez utiliser un autre attribut pour rechercher des utilisateurs dans un groupe. Pour plus d'informations, reportez-vous à la section Modifier les attributs LDAP utilisés par défaut par SMC.

Pour ajouter un groupe d'utilisateurs LDAP :

-

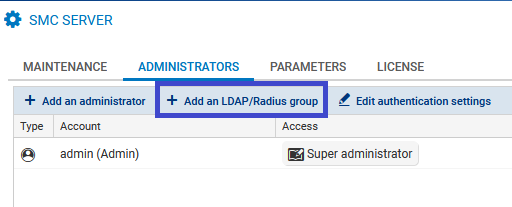

Dans le menu Maintenance > Serveur SMC > Administrateurs, cliquez sur Ajouter un groupe LDAP/Radius.

-

Remplissez les champs obligatoires suivants :

-

Sélectionnez les droits d'accès. Pour plus d'informations, reportez-vous à la section Gérer les droits des administrateurs en tant que super administrateur.

| Champ | Description |

|---|---|

| DN LDAP |

DN du groupe LDAP auquel appartiennent les utilisateurs LDAP. Ce champ correspond aux attributs DistinguishedName et dn, quel que soit le serveur LDAP configuré. |

| Nom | Nom du groupe LDAP qui est affiché sur SMC. |

Si un administrateur possède un compte nominatif et est en même temps membre d'un ou plusieurs groupes, les droits qui s'appliquent sont ceux de son compte nominatif.

NOTE

Les identifiants des utilisateurs authentifiés via l'annuaire LDAP ne doivent pas contenir d'espace pour se connecter au serveur SMC.

Dans la fenêtre Serveur SMC > Administrateurs > Ajouter un administrateur, les champs Identifiant et DN LDAP correspondent par défaut aux attributs LDAP suivants :

| Identifiant |

|

| DN LDAP |

|

SMC s'appuie également sur l'attribut memberOf pour rechercher les groupes auxquels appartient un utilisateur. Il peut être nécessaire de le configurer manuellement sur certains serveurs LDAP.

Les variables d'environnement suivantes permettent de modifier ces trois attributs :

-

SMC_LDAP_FIELD_NAME_LOGIN

-

SMC_LDAP_FIELD_NAME_DN

-

SMC_LDAP_FIELD_NAME_MEMBEROF

Pour modifier leur valeur :

- Connectez-vous au serveur SMC via la console de votre hyperviseur ou en SSH.

- Dans le fichier /data/config/fwadmin-env.conf.local, modifiez les valeurs de ces variables d'environnement.

- Redémarrez le serveur avec la commande

nrestart smc.