Gérer les certificats et les autorités de certification

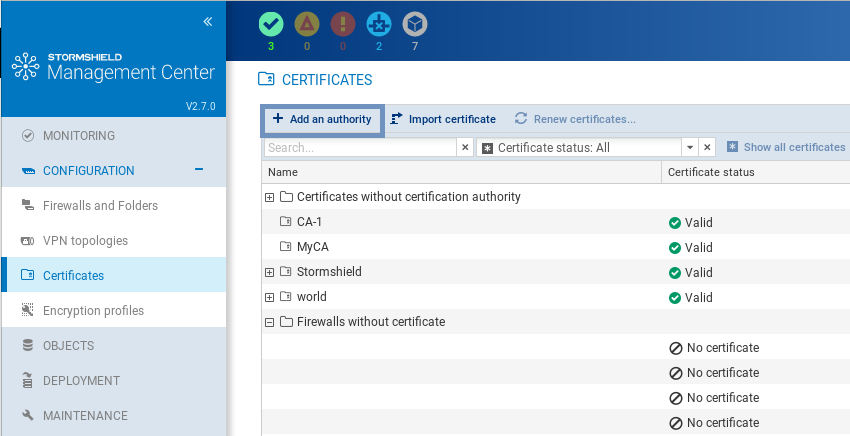

Le menu Configuration > Certificats permet de consulter et de gérer à la fois les certificats des firewalls et les autorités de certification (CA). Depuis le même panneau, vous pouvez ajouter, mettre à jour ou bien supprimer des certificats et des autorités de certification.

Pour réaliser ces opérations, vous devez posséder le droit d'accès en écriture sur les dossiers comprenant les firewalls concernés par ces modifications. Pour plus d'informations, reportez-vous à la section Restreindre les droits d'accès des administrateurs de dossiers.

La grille présente les autorités, les sous-autorités et les certificats sous forme d'arborescence. Elle affiche des informations sur les certificats, les firewalls et les topologies concernés.

- Pour sélectionner les colonnes à afficher, survolez le nom d'une colonne et cliquez sur la flèche qui s'affiche.

- Pour afficher les actions possibles sur les autorités et les certificats, survolez la colonne Statut du certificat. Des icônes d'action s'affichent.

Les certificats des firewalls peuvent être de type X509 ou émis via les protocoles SCEP ou EST. Les actions possibles sont alors différentes :

| Autorités de certification | Certificats X509 | Certificats SCEP/EST | |

|---|---|---|---|

| Icônes s'affichant au survol de la ligne |

|

|

|

| Actions possibles |

|

|

|

Les caractères suivants ne sont pas supportés dans les noms des certificats :

| , | < et > |

| + | # |

| = | ; |

| " | double espace |

Reportez-vous aux procédures ci-dessous pour plus d'informations sur chacune des actions.

Le serveur SMC ne permet pas l'utilisation d'autorités de certification dont l'émetteur lui est inconnu. Vous devez importer toute la chaîne de confiance d'une autorité.

Pour importer une chaîne de confiance, importez les certificats de l'autorité de certification racine et des différentes sous-autorités un par un en commençant par l'autorité de certification de plus haut niveau. Vous pouvez également tous les importer en une seule fois en fournissant un fichier "bundle".

Lorsque vous ajoutez une autorité de certification, le serveur SMC vérifie sa chaîne de confiance.

- Dans le menu Configuration > Certificats, cliquez sur Ajouter une autorité.

- Sélectionnez un fichier aux formats .pem, .cer, .crt ou .der et cliquez sur Ajouter.

- Ajoutez les adresses du ou des points de distribution de la liste de révocation des certificats (CRL). Pour plus d'informations, reportez-vous à la section Configurer une topologie par politique en maillage.

- Si vous utilisez le protocole SCEP ou EST pour renouveler les certificats des firewalls, associez un serveur SCEP ou EST à l'autorité de certification dans l'onglet Renouvellement de certificats.

- Une fois l'autorité déclarée, vous pouvez la modifier ou vérifier son utilisation en survolant le nom de l'autorité dans la grille pour faire apparaître les icônes d'action dans la colonne Statut du certificat.

L'ajout d'une nouvelle autorité peut également être réalisé pendant la configuration d'une topologie VPN, à l'étape du choix de l'authentification, en cliquant sur le bouton Ajouter une autorité.

Lorsque vous mettez à jour une autorité de certification, le nom, le commentaire et l'éventuelle liste des points de distribution de listes de révocation de certificats sont conservés.

La clé publique doit être identique à l'autorité précédente.

- Pour mettre à jour une autorité de certification, survolez le nom de l'autorité de certification et cliquez sur l'icône

dans la colonne Statut du certificat.

dans la colonne Statut du certificat.

Lorsque vous supprimez une autorité de certification, toutes les autorités qui en dépendent sont également supprimées. Si l'une des autorités intermédiaires est utilisée dans une topologie VPN, vous ne pourrez pas la supprimer.

- Pour supprimer une autorité de certification, survolez le nom de l'autorité de certification et cliquez sur l'icône

dans la colonne Statut du certificat.

dans la colonne Statut du certificat.

La fenêtre d'import des certificats X509 est accessible depuis la colonne Firewall de la grille, mais aussi depuis d'autres panneaux de l'interface d'administration.

Pour importer ou déclarer un certificat, reportez-vous à la section Importer ou déclarer un certificat pour un firewall.

Une fois le certificat importé ou déclaré, vous pouvez vérifier son utilisation ou le supprimer en survolant sa ligne dans la grille pour faire apparaître les icônes d'action dans la colonne Statut du certificat.

Vous ne pourrez pas le supprimer s'il est utilisé dans une topologie VPN.

Dans le cas où vous avez importé plusieurs certificats X509 pour un firewall, pour savoir lequel est utilisé par défaut dans les topologies VPN, reportez-vous à la section Importer ou déclarer un certificat pour un firewall.

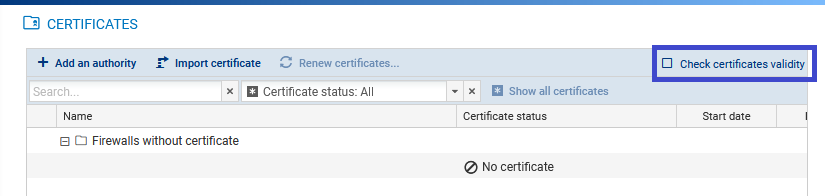

Vous pouvez configurer les firewalls SNS afin qu'ils consultent la CRL (liste de révocation des certificats) pour vérifier la validité des certificats utilisés par les correspondants des tunnels VPN.

En mode DR (Diffusion restreinte), cette vérification est obligatoire.

- Cochez la case Vérifier la validité des certificats en haut à droite pour rendre obligatoire la présence d'une CRL valide et détecter ainsi les certificats révoqués. En l'absence de CRL valide ou si le correspondant présente un certificat révoqué, le tunnel VPN ne peut pas s'établir. Cette option est l'équivalent du paramètre CRLRequired sur les firewalls SNS.

- Si besoin, configurez pour chaque certificat quelle adresse IP locale utiliser pour effectuer la vérification et la fréquence de vérification. Pour cela :

- Affichez les colonnes Adresse IP locale pour vérification de la CRL et/ou Fréquence de vérification de la CRL en survolant le nom d'une colonne et en cliquant sur la flèche, puis sur Colonnes.

- Sélectionnez un certificat.

- Dans la colonne Adresse IP locale pour vérification de la CRL, choisissez l'adresse souhaitée. Par défaut, n'importe quelle adresse peut être utilisée (Any).

- Dans la colonne Fréquence de vérification de la CRL, saisissez le nombre de secondes entre chaque vérification. Par défaut la fréquence est de 21600 secondes, soit 6 heures.

- Pour mettre à jour un certificat X509 expiré ou proche de l'expiration, survolez la ligne du certificat dans la grille et cliquez sur l'icône

dans la colonne Statut du certificat.

dans la colonne Statut du certificat.

Le nouveau certificat doit avoir le même champ "Sujet" que le précédent.

Pour que le renouvellement des certificats fonctionne, l'adresse du serveur SCEP ou EST doit être indiquée dans l'onglet Renouvellement de certificats de l'autorité de certification ayant délivré les certificats, comme indiqué à la section Ajouter une autorité de certification ou une chaîne de confiance.

Si besoin, vous pouvez choisir l'adresse des firewalls SNS qui doit être utilisée pour effectuer le renouvellement du certificat.

Les conditions suivantes s'appliquent pour renouveler les certificats :

- les firewalls SNS doivent être en version 3.9.0 minimum pour le protocole SCEP et 3.10 ou 4.1 minimum pour le protocole EST,

- les firewalls SNS doivent être connectés.

Pour choisir une adresse spécifique pour le renouvellement d'un certificat :

- Affichez la colonne Adresse IP locale pour le renouvellement en survolant le nom d'une colonne et en cliquant sur la flèche, puis sur Colonnes.

- Cliquez dans la colonne d'un certificat et choisissez l'adresse souhaitée du firewall SNS dans la liste déroulante.

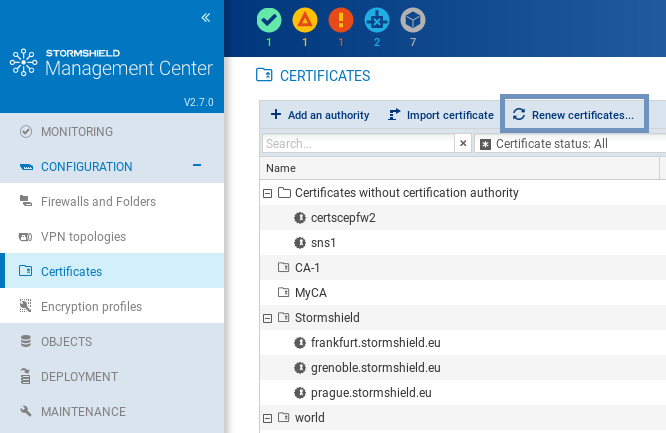

Pour renouveler les certificats :

- Cliquez sur le bouton Renouveler les certificats ... en haut de la grille,

- Sélectionnez les certificats à renouveler,

- Confirmez le renouvellement des certificats en bas de la grille. En cas d'erreur, consultez les journaux du serveur pour plus d'informations.

ASTUCE

Pour renouveler un seul certificat, survolez sa ligne dans la grille et cliquez sur l'icône  dans la colonne Statut du certificat.

dans la colonne Statut du certificat.

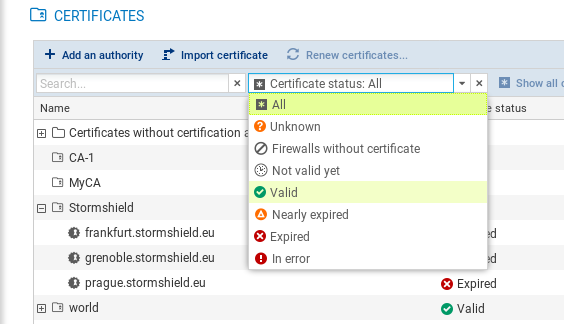

Au-dessus de la grille, le filtre permet d'afficher les autorités de certification et les certificats en fonction de leur statut.

Pour afficher de nouveau toute l'arborescence, cliquez sur Afficher tous les certificats.

Le statut Inconnu s'applique aux certificats obtenus par les protocoles SCEP ou EST uniquement. Le certificat SCEP ou EST peut avoir un statut Inconnu si le serveur SMC ne connaît pas encore le certificat. Cela peut être le cas parce que le serveur SCEP ou EST ne peut pas être joint ou parce que le firewall ne s'est pas encore connecté depuis la création du certificat.

Le statut Expiration proche s'affiche par défaut 30 jours avant l'expiration du certificat. Pour savoir comment configurer l'avertissement de l'expiration proche des certificats, reportez-vous à la section Configurer l'avertissement de l'expiration proche des certificats.

IMPORTANT

La révocation des certificats n'étant pas gérée par le serveur SMC, les certificats révoqués sont affichés comme "valides".