Configurer les serveurs et les instances

Effectuez les modifications de configuration avec un compte d’installation qui dispose des droits suivants :

- SysAdmin sur l’instance SQL Server,

- Admin Local du serveur Windows.

- Dans SQL Server Management Studio, exécutez le script TSQL suivant sur les deux instances :

exec sp_configure 'backup compression default',1

reconfigure

- Dans SQL Server Management Studio, exécutez le script TSQL suivant sur les deux instances :

exec sp_configure 'show advanced options',1

reconfigure

exec sp_configure 'remote admin connections',1

reconfigure

- Ouvrez le gestionnaire Windows de Stratégie de sécurité locale.

- Rendez-vous dans Stratégies locales > Attribution des droits utilisateur.

- Dans le paramètre Verrouiller les pages en mémoire, ajoutez le compte de service SQL Server, PRF\SQLENGINE dans notre exemple.

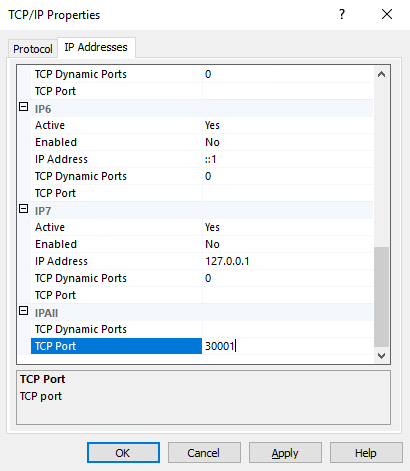

Pour des raisons de sécurité, vous devez modifier le port d'écoute de SQL Server sur vos deux instances.

- Ouvrez l’utilitaire SQL Server Configuration Manager.

- Rendez-vous dans Configuration du réseau SQL Server > Protocoles pour ENDPOINTSECURITY.

- Faites un clic droit sur TCP/IP et choisissez Propriétés.

- Dans l'onglet Adresses IP, pour IPAll, modifiez le port TCP. Saisissez le port 30001.

- Sélectionnez Services SQL Server.

- Dans le panneau de droite, faites un clic droit sur SQL Server (ENDPOINTSECURITY) et sélectionnez Redémarrer.

Sur les nouveaux serveurs Windows, le firewall est activé et les ports TCP sont fermés par défaut. Vous devez ouvrir tous les flux nécessaires à SQL Server sur vos deux instances :

- SQL TCP : TCP 30001 (SQL Engine)

- SQL UDP : UDP 1434 (SQL Browser)

- EndPoint : TCP 5022 (EndPoint Always On)

- LISTENER : TCP 1433 (Listener Always On)

- Ouvrez l'application Pare-feu Windows Defender avec fonctions avancées de sécurité.

- Dans Règles de trafic entrant, créez une règle de type Port avec les paramètres suivants :

- Protocole TCP et Port 30001,

- Action : Autoriser la connexion,

- Profil : Domaine, Privé et Public

- Nom : SQL TCP.

- Créez une deuxième règle de type Port pour UDP 1434 avec les mêmes paramètres, et que vous nommerez "SQL UDP".

ASTUCE

Vous pouvez aussi créer les règles à l'aide de Powershell :

New-NetFirewallRule –Name "Listener Always On" -DisplayName "Listener Always On" -Profile Any -Enabled True -Protocol TCP -LocalPort 1433 -Action Allow

New-NetFirewallRule –Name "Endpoint Always On" -DisplayName "ENDPOINT ALWAYS ON" -Profile Any -Enabled True -Protocol TCP -LocalPort 5022 -Action Allow

New-NetFirewallRule –Name "SQL TCP" -DisplayName "SQL TCP" -Profile Any -Enabled True -Protocol TCP -LocalPort 30001 -Action Allow

New-NetFirewallRule –Name "SQL UDP" -DisplayName "SQL UDP" -Profile Any -Enabled True -Protocol UDP -LocalPort 1434 -Action Allow

-

Dans SQL Server Management Studio, testez les connexions avec une Authentification Windows, puis une Authentification SQL Server.