Analyser les contextes pour comprendre une attaque

- Choisissez le menu Environnement > Logs agents.

La liste des logs de tous les agents s'affiche. - Cliquez sur la petite flèche à gauche d'un contexte pour l'ouvrir. Il est accompagné de l'icône œil,

ou

ou  . Même s'il s'agit d'un groupement de logs, il contient uniquement la ligne du log ayant la gravité la plus haute. Pour plus d'informations sur la lecture des logs, reportez-vous à la section Visualiser et gérer les logs des agents dans la console d'administration.

. Même s'il s'agit d'un groupement de logs, il contient uniquement la ligne du log ayant la gravité la plus haute. Pour plus d'informations sur la lecture des logs, reportez-vous à la section Visualiser et gérer les logs des agents dans la console d'administration.

NOTE :

Vous pouvez également ouvrir un contexte externe ayant été précédemment exporté. Voir Exporter des contextes et visualiser des contextes externes. - Cliquez sur l'icône œil

à droite du contexte pour afficher la vue détaillée et la totalité des logs qui composent le contexte. Cette vue est composée de plusieurs parties :

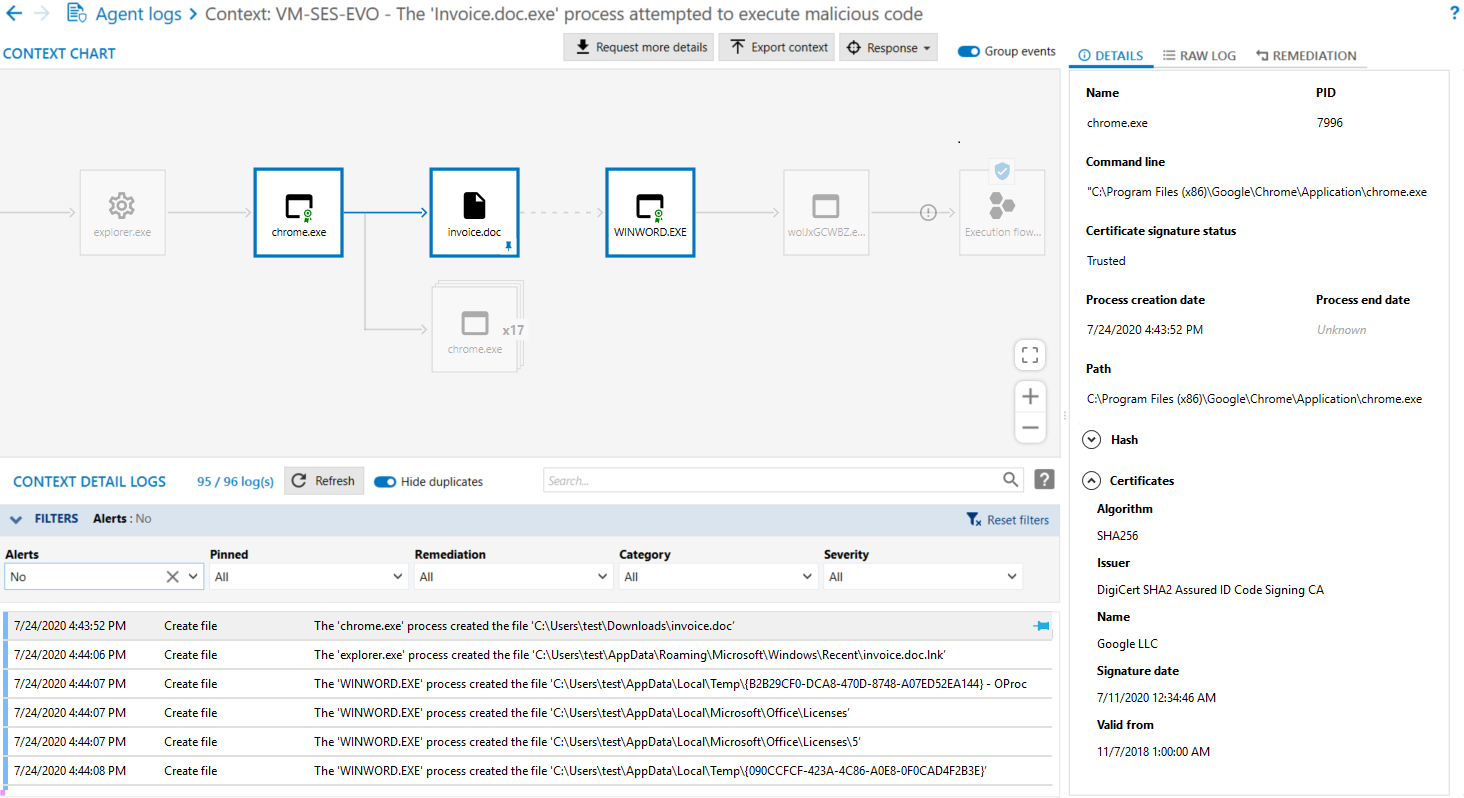

à droite du contexte pour afficher la vue détaillée et la totalité des logs qui composent le contexte. Cette vue est composée de plusieurs parties :- Graphique de contexte : représentation graphique du déroulement de l'attaque subie par l'agent. Il contient tous les processus impliqués dans le contexte et les liens entre les processus.

- Logs de détails de contextes : liste de tous les logs environnant l'attaque. Par défaut, un filtre est activé et seules les alertes sont visibles. Modifiez les filtres à votre convenance.

- Volet Détails ou Log brut : informations supplémentaires sur l'élément sélectionné dans le graphique. Le log brut est au format JSON.

- Volet Remédiation : permet de sélectionner et lancer des actions de remédiation souhaitées.

- À l'ouverture de la vue, le graphique de contexte met en évidence l'élément ayant subi l'attaque par un petit bouclier bleu. Cliquez sur les processus qui le précèdent (i.e., processus parents) et consultez les informations liées dans le volet de droite. Le Hash notamment permet de vérifier si ce processus est déjà identifié comme malveillant dans des bases de données de malware connus.

Un sceau rouge barré sur le processus signifie qu'il n'a pas été signé par un certificat de signature numérique lors de sa compilation. - Il affiche un sceau rouge : il n'est pas signé,

- Son Nom a été généré de manière aléatoire,

- Il est exécuté par WinWord, un programme qui n'exécute habituellement pas ce type de processus,

- Il est exécuté dans un répertoire temporaire, comme l'indique son Chemin C:\Users\abott\AppData\Local\Temp.

- Selon la configuration du groupe d'agents, il est possible que le détail de contexte ne s'affiche pas automatiquement. Si vous avez besoin d'informations complémentaires, cliquez sur le bouton Demander plus de détails afin que l'agent remonte toutes les informations au gestionnaire d'agents. Pour plus d'informations sur la configuration, reportez-vous à la section Configurer les détails de contextes émis par les agents.

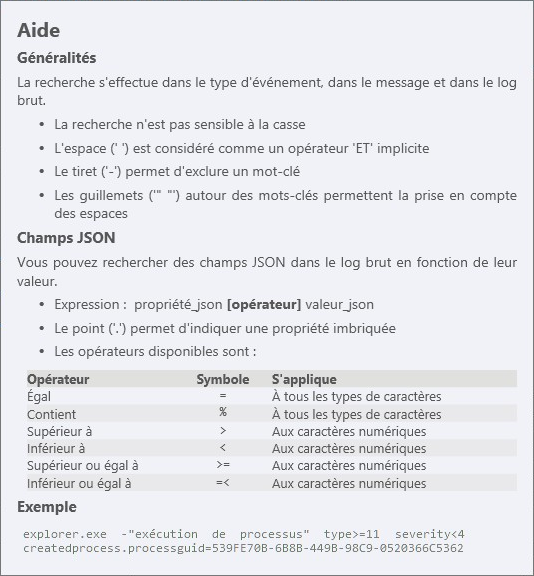

- Pour faire une recherche dans les logs de contexte, entrez votre chaîne de caractères dans le champ Rechercher. La syntaxe de recherche est la suivante :

- Si vous avez identifié un log pertinent pour comprendre votre attaque, épinglez-le au graphique en cliquant sur l'icône

. Ce log s'ajoute au graphique en tant que nouvel événement et le modifie.

. Ce log s'ajoute au graphique en tant que nouvel événement et le modifie.

Pour n'afficher dans la liste que les logs correspondant aux éléments du graphique, cliquez sur le bouton Épinglés uniquement. - Pour faciliter l'étude d'une partie du graphique, déplacez-vous et zoomez grâce aux boutons en bas à droite du graphique. Vous pouvez aussi utiliser le clic gauche et la molette de la souris.

- Les processus identiques étant groupés par défaut, désactivez l'option Grouper les événements en haut à droite pour déployer les éléments et les analyser un par un.

- Une fois votre analyse terminée :

- Dans l'onglet Remédiation en haut à droite, créez une tâche de remédiation en cochant les actions que vous souhaitez effectuer sur le ou les agents concernés. Cliquez sur le bouton Voir la tâche de remédiation pour exécuter la tâche. Pour plus d'informations, reportez-vous à la section Gérer les tâches de remédiation.

- Cliquez sur la flèche de retour en haut à gauche pour revenir au panneau des logs standard. Toutes vos modifications sont enregistrées et s'afficheront à nouveau à la prochaine ouverture de la vue des contextes.

Dans notre exemple, plusieurs indicateurs montrent que le premier processus est suspect :

La recherche est effectuée dans les logs de détails de contexte.

Seuls les logs correspondant à la recherche restent affichés dans la liste. Le graphique de contexte n'est pas impacté par la recherche.

EXEMPLE

Dans notre exemple, la ligne de commande de l'élément WINWORD.exe indique qu'un fichier invoice.doc a été créé. La recherche de la chaîne invoice.doc "création de fichier" permet d'afficher tous les logs incluant ces termes et de constater que chrome.exe a créé ce fichier.

EXEMPLE

Dans notre exemple, l'épinglage du log mentionnant la création du fichier invoice.doc permet de visualiser le déroulé de l'attaque : le malware s'est exécuté sur le poste à partir d'un document Word infecté (invoice.doc) que l'utilisateur à téléchargé via Chrome, puis ouvert. Il s'agit d'une tentative de Phishing qui a été bloquée par SES Evolution.